A cura di Luca Stivali e Roland Kapidani.

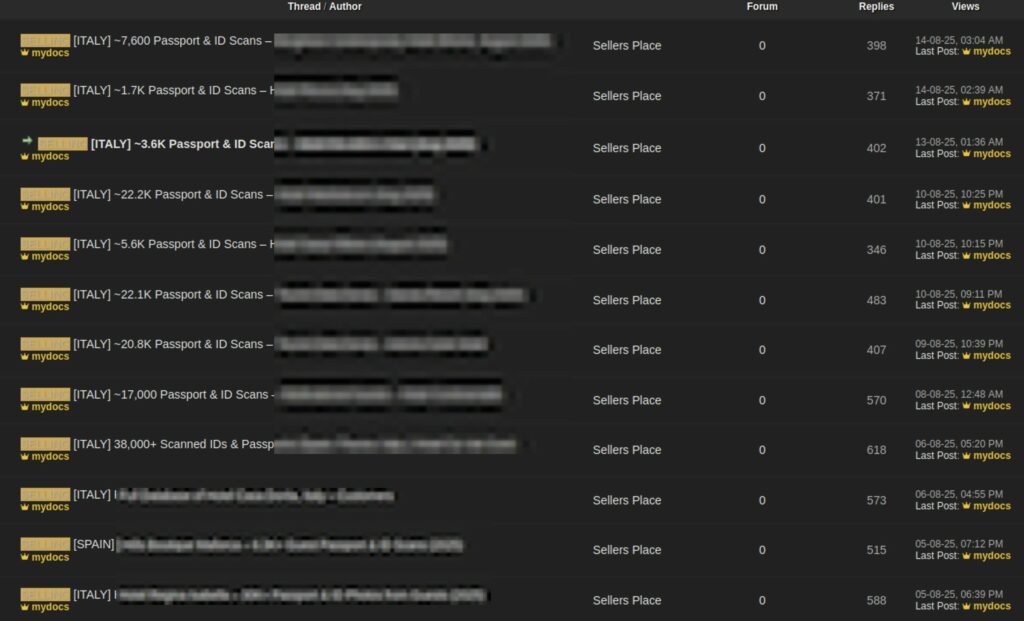

Nel giro di dieci giorni un nickname mai visto prima, mydocs, ha inondato un dark forum con una serie di thread tutti uguali: stesso template, stessa call-to-action su Telegram, stessi sample in alta risoluzione. Cambiano solo i nomi degli hotel.

La geografia delle vittime è sorprendentemente estesa: da Milano a Roma, passando per Rimini, Bardonecchia, Montecatini, Venezia e Ischia, fino a Palma di Maiorca. Ed è proprio quest’ultimo caso, quello di Maiorca, che introduce un dettaglio critico — l’esplicita menzione di un ‘private cloud bucket’ — che ha acceso il nostro campanello d’allarme sull’esistenza di una probabile catena d’attacco unificata, ben oltre gli scenari di compromissione individuale degli hotel.

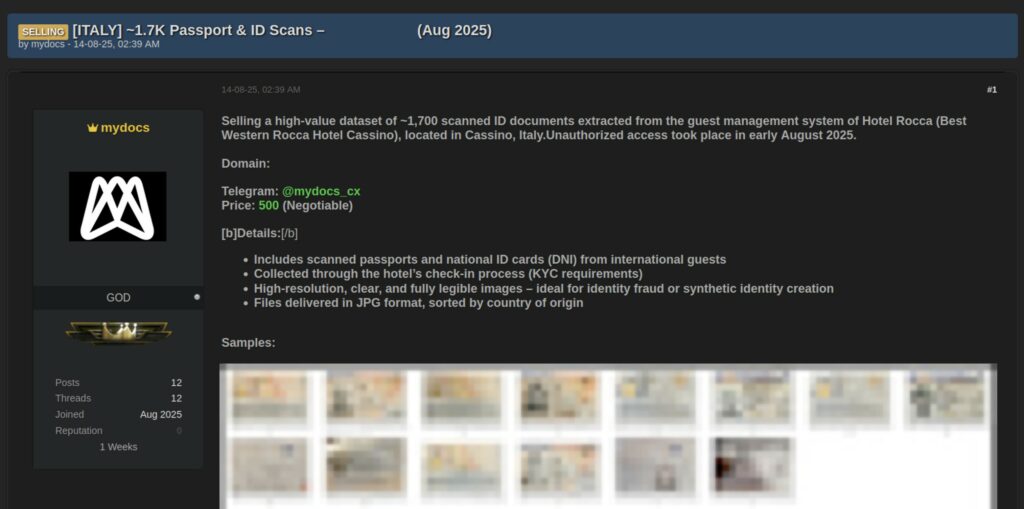

A ogni post corrisponde un pacchetto di scansioni fronte/retro di documenti d’identità, ordinate “per paese d’origine” e vendute a blocchi da qualche migliaio fino a decine di migliaia di documenti. In totale, oltre 177.000 immagini sensibili messe sul banco.

La tempistica è troppo precisa per essere casuale. I post parlano di “guest management system” e “KYC di check-in”. I nomi dei file nei sample seguono lo stesso schema (UUID con suffisso _front/_back.jpg). In diversi thread la finestra è “fine luglio / inizio agosto 2025”. In quello spagnolo si cita esplicitamente un “private cloud bucket”.

Non è la classica somma di piccoli disastri locali: è l’effetto di un unico punto debole a monte, molto probabilmente un fornitore SaaS che tanti hotel usano per acquisire e archiviare i documenti alla reception. Una volta dentro quel perimetro – pannello multi-tenant, API, bucket di storage – si scarica cliente per cliente. E si monetizza per lotti.

L’economia della campagna è lineare. I pacchetti “turistici” da 20–22 mila immagini stanno a 10.000 dollari l’uno, i dataset “premium” come Venezia (38k) e Ischia (30k) salgono a 20k e 14k. I dump piccoli (Cassino 1,7k, Montecatini 3,6k) fanno da esca: prezzo accessibile, velocità di vendita, feedback sul profilo.

In media siamo intorno a 0,46$ per documento, una cifra che dice tutto sulla disponibilità del mercato nero a pagare per materiale che bypassa i controlli KYC. Perché è questo il punto: scansioni nitide, MRZ leggibile, fronte/retro. Il carburante perfetto per frodi identitarie di nuova generazione.

Il primo utilizzo è banale e devastante: onboarding KYC su neo banche, wallet e exchange crypto che accettano la verifica solo documentale o con selfie liveness di base. Con scansioni in alta qualità e qualche trucco (stampa in scala reale, schermo ad alta luminanza, “document puppeteering”), molte pipeline di verifica cedono.

Si aprono conti “puliti” per riciclare denaro, incassare truffe, far transitare pagamenti di mule. Il secondo è il credito istantaneo: BNPL, microprestiti, linee revolving. Qui contano rapidità e tasso di accettazione; se la piattaforma è poco matura, bastano foto chiare e dati coerenti per ottenere merce o denaro che non verrà mai restituito.

Quando parliamo di onboarding KYC ci riferiamo al momento in cui una banca, un’app di pagamenti o una piattaforma di trading online deve “conoscere il cliente” (Know Your Customer). In pratica, al nuovo utente viene chiesto di caricare la foto del documento e talvolta un selfie, per dimostrare che la persona esiste davvero. È una misura pensata per fermare truffatori e riciclatori di denaro. Ma se i criminali mettono le mani su scansioni autentiche di passaporti e carte d’identità, possono usarle al posto della vittima e ottenere accesso a conti e servizi in maniera fraudolenta.

Poi c’è il mondo delle telecomunicazioni. Con un documento valido e l’abbinata di dati anagrafici reperibili altrove, si forza una portabilità o un duplicato SIM: il passaggio successivo è il SIM swap, con l’accesso ai codici OTP e l’account takeover di servizi bancari e caselle email. Non serve essere un APT: serve il documento giusto e l’operatore sbagliato.

Un altro uso meno evidente è la creazione di identità sintetiche. Si combinano pezzi reali (documento di Tizio) con tracce digitali di Caio (residenza, utenze, social “di supporto”), si costruisce un soggetto semi-plausibile e lo si fa crescere: piccoli acquisti, sottoscrizioni, cronologia “pulita”. Dopo qualche mese quell’identità è abbastanza “viva” da superare score di antifrode più severi. Le scansioni di qualità sono la base iconografica per questi avatar: consentono anche manipolazioni convincenti (cambio foto, ritocchi del background, watermark rimossi) che confondono sia l’occhio umano sia alcuni motori di validazione automatica.

C’è poi l’ingegneria sociale. Con il documento in mano, un helpdesk è più incline a “riconoscere” il chiamante; nei processi di account recovery molti operatori ancora accettano un ID mostrato in video call. Quei file resteranno in circolazione per anni, perché un documento d’identità non “scade” come una password.

Il quadro tecnico più verosimile è un pannello multi-tenant o un object storage condiviso tra clienti, con controlli granulari insufficienti. Bastano API key finite in log pubblici, una chiave hard-coded in un device di scansione, o una vulnerabilità nel modulo di upload/consultazione per ottenere un primo accesso. Da lì, se i tenant non sono isolati come dovrebbero, si passa da un hotel all’altro. A volte non serve neppure la vulnerabilità: una exposed bucket policy “list/get” senza ip-allow list è un invito. E se il provider non applica rotazioni e MFA sugli account operativi, l’accesso resta silenzioso per settimane.

Non è un caso che i post abbiano tutti la stessa finestra temporale: fine luglio / inizio agosto. È la fase in cui l’attaccante ha probabilmente stabilizzato l’accesso, schedulato gli export, e assemblato i pacchetti da vendere.

L’inserzione spagnola, con il riferimento esplicito al “private cloud bucket”, è il tassello che unisce i puntini: un servizio transnazionale, non il NAS di un singolo hotel.

Abbiamo chiesto direttamente a MyDocs di darci qualche indizio su cosa accomuna tutti gli exploit che hanno colpito gli hotel italiani. Questa la sua risposta:

Thank you for your message.

If we had to point to a common factor behind the recent incidents affecting hotels in Italy, it would likely be the human element — specifically, the tendency not to change default or weak passwords, combined with the effectiveness of social engineering techniques.

These two aspects continue to be exploited across various sectors, and unfortunately, hospitality is no exception.

We hope this small insight is helpful for your research and awareness initiatives.

Best regards, MyDocs

L’attaccante mette in evidenza un punto che a noi di RHC sta particolarmente a cuore: il problema legato alle persone e ai processi. Negli hotel, come in molti altri settori, la priorità è spesso l’esperienza del cliente, mentre la sicurezza rimane in secondo piano. Questo favorisce la persistenza di password di default, scarsa rotazione delle credenziali e bassa formazione del personale: condizioni che aprono la porta a intrusioni malevole.

Come dimostra la risposta di MyDocs, la minaccia non è solo tecnica, ma organizzativa e culturale. Threat actor come lui sfruttano vulnerabilità “semplici” e ripetibili, scalando facilmente da una struttura all’altra con lo stesso approccio.

Nel pieno dell’escalation dei post di mydocs, il CERT‑AgID si è attivato con comunicati ufficiali per mettere in guardia sia il settore digitale sia i cittadini. Il primo, pubblicato il 6 agosto 2025, rilevava la presenza “di decine di migliaia di scansioni ad alta risoluzione di passaporti, carte d’identità e altri documenti di riconoscimento” sottratti a hotel italiani attraverso accessi non autorizzati.

Il dipartimento ha anche diramato una circolare ai gestori di servizi fiduciari (ad es. SPID o firma digitale), invitandoli a rafforzare le pratiche di verifica documentale e sensibilizzando le strutture sull’impatto della vendita illegale di documenti. Inoltre, AgID ha rivolto un appello ai cittadini affinché prestino attenzione a possibili utilizzi illeciti dei propri documenti, come richieste di credito sospette o l’apertura non autorizzata di conti, e a segnalarli tempestivamente alle autorità.

La risposta non può essere solo legale, anche se qui il GDPR sarà protagonista: trattamenti ad alta sensibilità, dovere di notifica al Garante e agli interessati, audit sui Data Processing Agreement con il fornitore. Serve rimettere mano all’architettura. Tradotto: conservare meno, per meno tempo, e meglio. Le copie di documenti dovrebbero essere tokenizzate e segregate; gli originali cifrati con chiavi gestite dal titolare; l’accesso ai bucket ristretto a processi server-to-server con policy minimali. Telemetria: se qualcuno scarica ventimila JPG in tre ore, deve accendersi un riflettore, non un LED.

Il conto, alla fine, lo pagano tutti: gli hotel, che vedono la fiducia dei clienti sgretolarsi, i fornitori, che dovranno spiegare tecnicamente l’accaduto, le persone ritratte che scopriranno tra mesi – magari alla prima carta rifiutata o alla SIM disattivata – cosa significa far parte di un dataset “ordinato per paese”. Finché continueremo a trattare il documento d’identità come un semplice allegato JPG dentro un SaaS, la domanda non sarà se vedremo un’altra campagna come questa. Ma quando e quanto grande.

Ed è qui che torna il nodo centrale: le persone e i processi. Nessuna tecnologia, da sola, potrà mai prevenire la mancanza di una cultura alla sicurezza. Senza formazione continua per chi lavora in reception, senza procedure chiare per la gestione delle identità digitali, ogni investimento tecnico rischia di trasformarsi in un castello di sabbia. La sicurezza non è (solo) un firewall o un cloud più robusto: è la somma di scelte quotidiane, di processi corretti e di persone consapevoli.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…