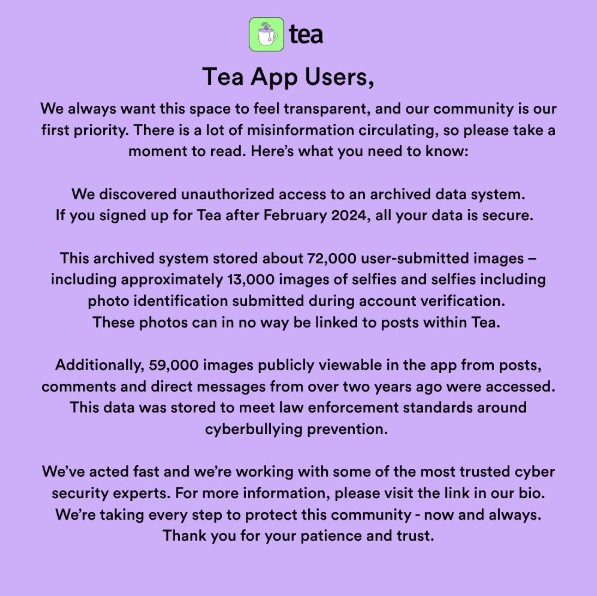

L’app “Tea Dating Advice” ha comunicato un data breach il 25 luglio 2025 che ha coinvolto 72 mila immagini di utenti registrati prima di febbraio 2024, fra cui 13 mila selfie e documenti caricati per la verifica dell’account e 59 mila immagini pubbliche provenienti da post, commenti e messaggi diretti.

Kasra Rahjerdi, un ricercatore di sicurezza, ha dato successivamente la notizia secondo cui risultava violato anche un database con 1,1 milioni di messaggi che contengono informazioni identificative (contatti, profili social) e conversazioni dal 2023 ad oggi. La società ha confermato la violazione anche di questo database e che sta svolgendo delle investigazioni a riguardo.

L’accesso non autorizzato è avvenuto su un sistema di archiviazione dati legacy, con un accesso diretto tramite url pubblico, che prevedeva la conservazione dei dati per adempire agli obblighi di legge relativi alla prevenzione e al contrasto del cyber-bullismo.

Leggendo l’informativa privacy, però, non c’è questa finalità dichiarata ma si parla in modo generico di una conservazione “per il tempo strettamente necessario a soddisfare un legittimo interesse aziendale“.

Infine, gran parte del contenuto risulta essere stato esposto su 4chan. Con tutte le conseguenze del caso.

La viralità dell’app ha portato ad un grande successo negli Stati Uniti, quindi la mole di informazioni personali esfiltrata è particolarmente rilevante sia per qualità che per quantità.

La destinazione d’uso dell’app: “comunità online dedicata alle donne per supportarsi a vicenda e orientarsi nel mondo degli appuntamenti“, fornendo alcuni strumenti a supporto e l’occasione di condividere anonimamente esperienze per creare uno spazio sicuro online.

L’evidenza dei fatti presenta un conto piuttosto amaro: la sicurezza di quei dati non era stata gestita in modo adeguato tenendo conto dei rischi e della particolare sensibilità degli stessi.

Inoltre, anche l’aspetto della privacy non sembra essere stato affrontato in modo ottimale. Leggendo l’informativa non risponde ai canoni di chiarezza o di completezza che ci si attenderebbe da un’app che opera trattamenti così delicati.

Comprensibile il time to market per uscire con la proposta dell’app. Molto meno che una versione dettagliata dell’informativa sia stata pubblicata solo in data 11 agosto 2025, ovverosia dopo l’incidente. La precedente, invece, aveva resistito immutata dal 28 novembre 2022.

Ciononostante, i tempi di data retention continuano ad essere generici:

4) Data Retention

We endeavor to retain your personal information for as long as your account is active or as needed to provide you the Services, or where we have an ongoing legitimate business need. Additionally, we will retain and use your personal information as necessary to comply with our legal obligations, resolve disputes, and enforce our agreements. You can request deletion of your active account via the Tea app by accessing your “Account” under your Profile.

Cambia invece il paragrafo “Security of Your Personal Information”, passando da questa forma:

The security of your Personal Information is important to us. When you enter sensitive information (such as credit card number) on our Services, we encrypt that information using secure socket layer technology (SSL).Tea Dating Advice takes reasonable security measures to protect your Personal Information to prevent loss, misuse, unauthorized access, disclosure, alteration, and destruction. Please be aware, however, that despite our efforts, no security measures are impenetrable.If you use a password on the Services, you are responsible for keeping it confidential. Do not share it with any other person. If you believe your password has been misused, please notify us immediately.

a questa:

Safeguarding personal information is important to us. While no systems, applications, or websites are 100% secure, we take reasonable and appropriate steps to help protect personal information from unauthorized access, use, disclosure, alteration, and destruction. To help us protect personal information, we request that you use a strong password and never disclose your password to anyone or use the same password with other sites or accounts.

Modifica piuttosto significativa. Insomma: fa riflettere.

La destinazione d’uso di una tecnologia o di una sua applicazione è un tema molto interessante, soprattutto per affrontare l’argomento della sua sostenibilità. Infatti, soprattutto nel digitale tutto, se non molto, può essere fatto.

Ma da un lato bisogna chiedersi non solo se questo sia “giusto” (e quindi se il beneficio sia compensato dai costi), ma anche se la sua modalità d’impiego tenga conto degli elementi di tutela della privacy e sicurezza dei dati e sia in grado di garantirne la protezione. E quindi la destinazione d’uso, per quanto affascinante e virtuosa, non è detto che sia sempre sostenibile o lo possa permanere nel tempo. Motivo per cui è richiesto un processo di continuo riesame a riguardo.

I migliori scopi così come la virtù di intenti non sono infatti sufficienti a proteggere i dati.

Perchè anche la strada per l’inferno dei dati è lastricata delle migliori intenzioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…