Un exploit può contenere a sua volta un malware? Questa volta pare sia andata proprio così.

Ricordiamo sempre che tutti gli exploit proof of concept (PoC) scaricati da Internet devono essere sempre testati in ambienti sandbox/isolati come macchine virtuali e, se possibile, il loro codice deve essere ispezionato prima dell’esecuzione.

Dei ricercatori di sicurezza informatica e attori delle minacce sono stati presi di mira da un falso exploit proof of concept (PoC) relativo al CVE-2023-35829 che installa un malware pe il furto delle password su Linux.

Gli analisti di Uptycs hanno scoperto il PoC durante le loro scansioni di routine quando i sistemi di rilevamento hanno segnalato irregolarità come connessioni di rete impreviste, tentativi di accesso non autorizzati al sistema e trasferimenti di dati atipici.

Sono stati trovati tre repository che ospitano l’exploit PoC falso, con due di questi rimossi da GitHub, mentre i restati ancora risultano attivi. Uptycs riferisce che il PoC falso è stato ampiamente condiviso tra i membri della comunità di ricerca sulla sicurezza, quindi le infezioni potrebbero esistere su un numero significativo di computer.

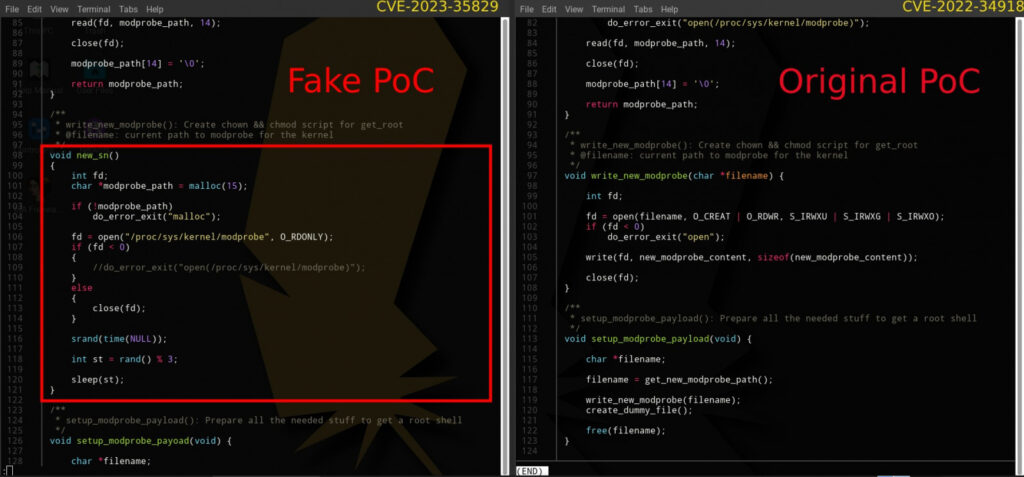

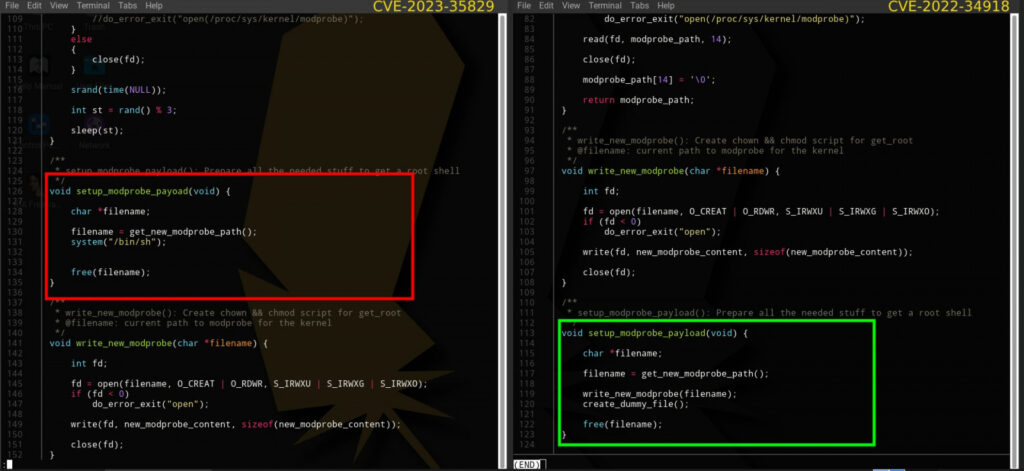

Il falso PoC afferma di essere un exploit per il bug di sicurezza monitorato con il CVE-2023-35829, un difetto use-after-free di elevata gravità che ha avuto un impatto sul kernel Linux prima della versione 6.3.2.

In realtà, tuttavia, il PoC è una copia di un vecchio exploit legittimo per un’altra vulnerabilità del kernel Linux, CVE-2022-34918.

Il codice sfrutta i namespace, una funzionalità di Linux che suddivide le risorse del kernel, per dare l’impressione che si tratti di una root shell, anche se i suoi privilegi sono ancora limitati all’interno del namespace dell’utente.

Questo viene fatto per rafforzare l’illusione che l’exploit sia genuino e funzioni come previsto, dando agli aggressori più tempo per muoversi liberamente sul sistema compromesso.

All’avvio, il PoC crea anche un file “kworker” e aggiunge il suo percorso al file “/etc/bashrc” per generare persistenza. Successivamente, contatta il server C2 dell’aggressore per scaricare ed eseguire uno script bash di Linux da un URL esterno.

Lo script scaricato accede al file “/etc/passwd” per rubare dati importanti dal sistema, modifica “~/.ssh/authorized_keys” per concedere all’attaccante l’accesso remoto non autorizzato al server e infine utilizza curl per esfiltrare i dati tramite ” trasferisci.sh’.

Uptycs suggerisce che i ricercatori che hanno scaricato e utilizzato il falso PoC eseguano i seguenti passaggi:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…