Hunters International, il gruppo responsabile di uno dei più grandi attacchi ransomware degli ultimi anni, ha annunciato ufficialmente la cessazione delle sue attività. In una dichiarazione pubblicata sul suo portale darknet, il gruppo ha dichiarato di voler cessare le attività e di offrire strumenti gratuiti per decriptare i dati delle aziende colpite.

Secondo il gruppo criminale, questa decisione è stata presa dopo un’analisi approfondita ed è legata a eventi recenti, i cui dettagli non sono stati divulgati. Tuttavia, è noto che già a novembre 2024 i criminali informatici avevano annunciato l’intenzione di ridurre le loro attività a causa del crescente interesse da parte delle forze dell’ordine e della diminuzione della redditività degli attacchi.

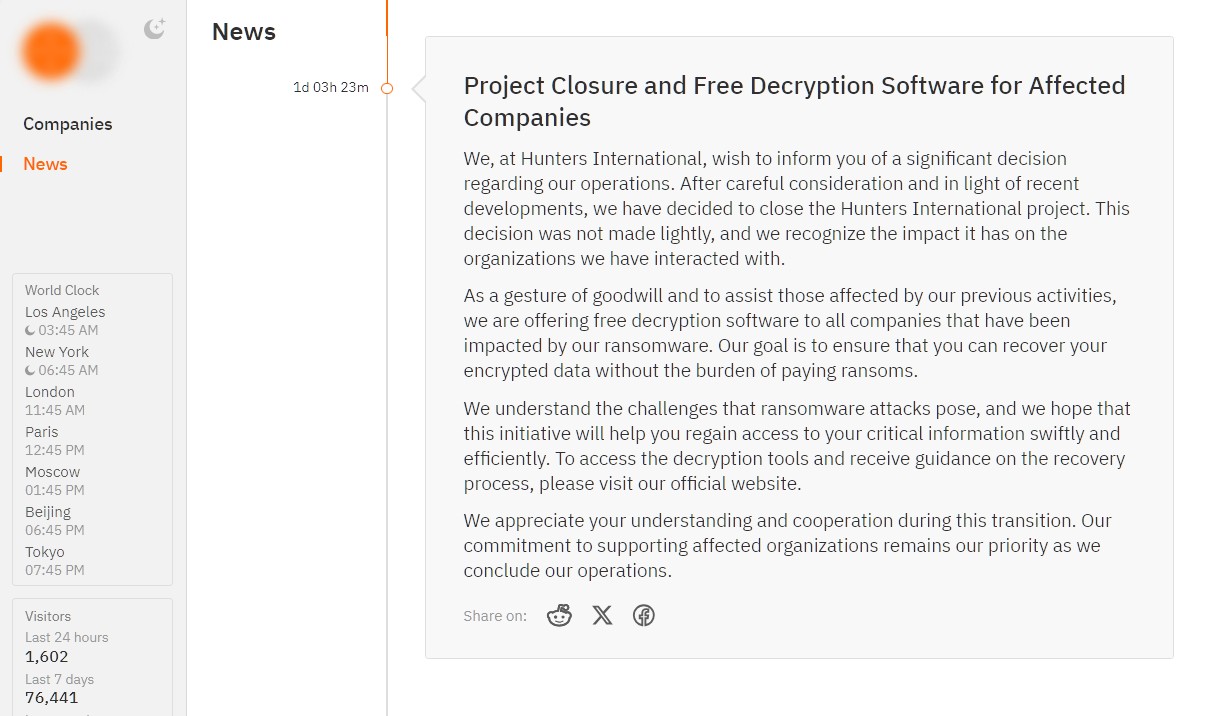

Chiusura del progetto e software di decodifica gratuito per le aziende interessate.

Noi di Hunters International desideriamo informarvi di una decisione importante che riguarda le nostre attività. Dopo un’attenta considerazione e alla luce dei recenti sviluppi, abbiamo deciso di chiudere il progetto Hunters International. Questa decisione non è stata presa a cuor leggero e ci rendiamo conto dell’impatto che ha sulle organizzazioni con cui abbiamo interagito.

Come gesto di buona volontà e per aiutare coloro che sono stati colpiti dalle nostre precedenti attività, stiamo offrendo un software di decriptazione gratuito a tutte le aziende che sono state colpite dal nostro ransomware. Il nostro obiettivo è garantire che possiate recuperare i vostri dati criptati senza dover pagare riscatti.

Siamo consapevoli delle sfide che gli attacchi ransomware pongono e speriamo che questa iniziativa vi aiuti a recuperare l’accesso alle vostre informazioni critiche in modo rapido ed efficiente. Per accedere agli strumenti di decriptazione e ricevere indicazioni sul processo di recupero, visitate il nostro sito web ufficiale.

Apprezziamo la vostra comprensione e collaborazione durante questa transizione. Il nostro impegno a sostenere le organizzazioni colpite rimane la nostra priorità mentre concludiamo le nostre operazioni.

Come “gesto di buona volontà”, Hunters International promette di fornire a tutte le aziende colpite strumenti gratuiti per recuperare i dati crittografati. Anche la pagina compromettente del loro sito web, che in precedenza pubblicava i dati delle vittime che si erano rifiutate di pagare il riscatto, è stata completamente cancellata. Qualsiasi organizzazione attaccata dal gruppo può richiedere programmi di decifratura e istruzioni su come recuperare le informazioni.

Vale la pena notare che ad aprile gli specialisti del Group-IB hanno segnalato la riformattazione di Hunters International e il lancio di un nuovo progetto chiamato World Leaks, incentrato esclusivamente sul furto di dati e sulla successiva estorsione. A differenza dell’approccio precedente, in cui i criminali informatici combinavano la crittografia dei dati con la fuga di dati, il nuovo schema prevedeva solo il furto di informazioni utilizzando il proprio strumento di esfiltrazione. Si dice che questo strumento sia una versione migliorata del sistema precedentemente utilizzato dai membri di Hunters International.

Hunters International è apparso sulla scena della criminalità informatica alla fine del 2023 e ha immediatamente attirato l’attenzione degli esperti. Gli esperti hanno quindi attirato l’attenzione sulla somiglianza del loro codice di programmazione con il malware precedentemente utilizzato da un altro noto gruppo, Hive, il che ha dato origine a speculazioni su un possibile rebranding. In meno di due anni di attività, Hunters International è riuscita ad attaccare quasi 300 organizzazioni in tutto il mondo, tra cui grandi aziende e medie imprese. L’importo del riscatto variava da diverse centinaia di migliaia a milioni di dollari, a seconda delle dimensioni dell’azienda colpita.

Tra le vittime più note del gruppo figurano entità come l’ US Marshals Service , la società giapponeseHoya , Tata Technologies , la catena nordamericana di concessionarie auto AutoCanada, l’appaltatore della Marina statunitense Austal USA e la più grande organizzazione medica no-profit dello stato dell’Oklahoma, Integris Health. Inoltre, nel dicembre 2024, alcuni criminali informatici hanno hackerato il Fred Hutch Cancer Center negli Stati Uniti, minacciando di pubblicare i dati di oltre 800.000 pazienti se la direzione dell’istituto non avesse accettato le loro condizioni.

Il ransomware Hunters International era pericoloso perché supportava un’ampia gamma di sistemi operativi e architetture. Il malware può essere eseguito su server Windows, Linux, FreeBSD, SunOS e VMware ESXi, e supporta anche piattaforme x64, x86 e ARM. Nonostante la dichiarazione ufficiale sulla cessazione delle attività, gli esperti ritengono che i criminali informatici possano continuare gli attacchi sotto un nuovo nome o all’interno di altri gruppi, cosa che è già accaduta più volte in un simile contesto.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Vulnerabilità

VulnerabilitàVenerdì sera l’exchange di criptovalute sudcoreano Bithumb è stato teatro di un incidente operativo che ha rapidamente scosso il mercato locale di Bitcoin, dimostrando quanto anche un singolo errore umano possa avere effetti immediati e…

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…