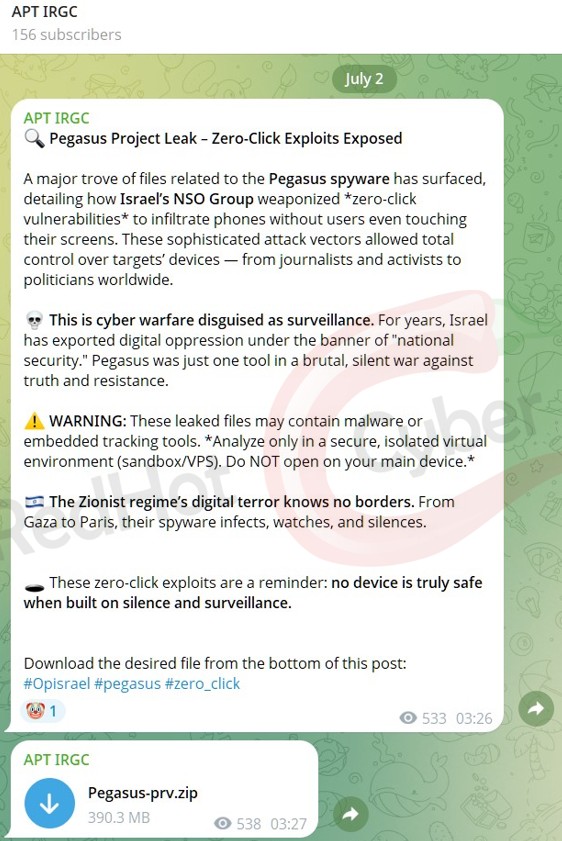

Il 1 luglio 2025 il canale Telegram “APT IRGC” ha pubblicato l’archivio Pegasus-prv.zip (390 MB) rivendicando una fuga di materiale sullo spyware Pegasus di NSO Group. APT IRGC (Advanced Persistent Threat – Islamic Revolutionary Guard Corps) è un acronimo per identificare gruppi di cyber-spionaggio legati all’Iran, ritenuti affiliati o controllati direttamente dal Corpo delle Guardie Rivoluzionarie Islamiche (IRGC). Questi gruppi operano principalmente con finalità politiche, militari e di sorveglianza interna/esterna, e sono responsabili di campagne offensive contro infrastrutture critiche, oppositori politici, e governi stranieri.

Nota: Il nome “APT IRGC” non si riferisce a un singolo gruppo tecnico ma a una famiglia di operatori con affiliazione comune al settore cyber militare iraniano.

| Aspetto | Dettagli |

|---|---|

| Origine | Iran, sotto l’egida del IRGC (Pasdaran) |

| Motivazione | Cyber-espionage, controllo politico, propaganda |

| Target comuni | Attivisti iraniani all’estero, governi arabi, dissidenti interni, settori energetici |

| Tecniche note | Phishing avanzato, malware personalizzato, esfiltrazione via tunnel HTTPS, uso di infrastrutture false |

| Lingue usate | Persiano (Farsi), occasionalmente arabo o inglese in lure documents |

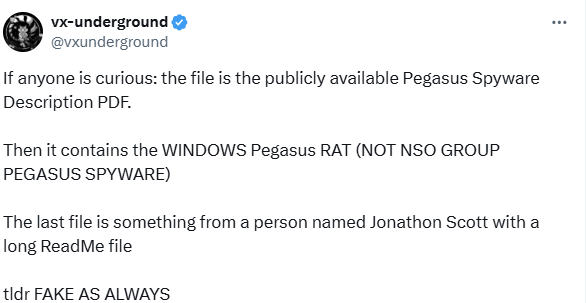

Nel giro di poche ore vx-underground – archivio di riferimento per i ricercatori di malware – ha esaminato il dump, liquidandolo come «FAKE AS ALWAYS» x.com.

L’obiettivo di questo report è mostrare, con dati alla mano, perché il pacchetto non contiene Pegasus ma soltanto malware generico e documentazione commerciale già nota.

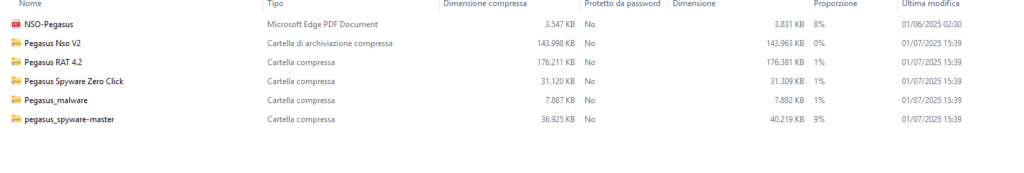

| Path (livello 0) | Tipologia | Size on disk |

|---|---|---|

NSO-Pegasus.pdf | Marketing PDF | 3,8 kB |

Pegasus Nso V2/ | Zip annidato | 144 MB |

Pegasus RAT 4.2/ | Zip annidato | 176 MB |

Pegasus Spyware Zero Click/ | Zip annidato | 31 kB |

Pegasus_malware.zip | Zip annidato | 7,9 kB |

pegasus_spyware-master/ | Zip annidato | 37 kB |

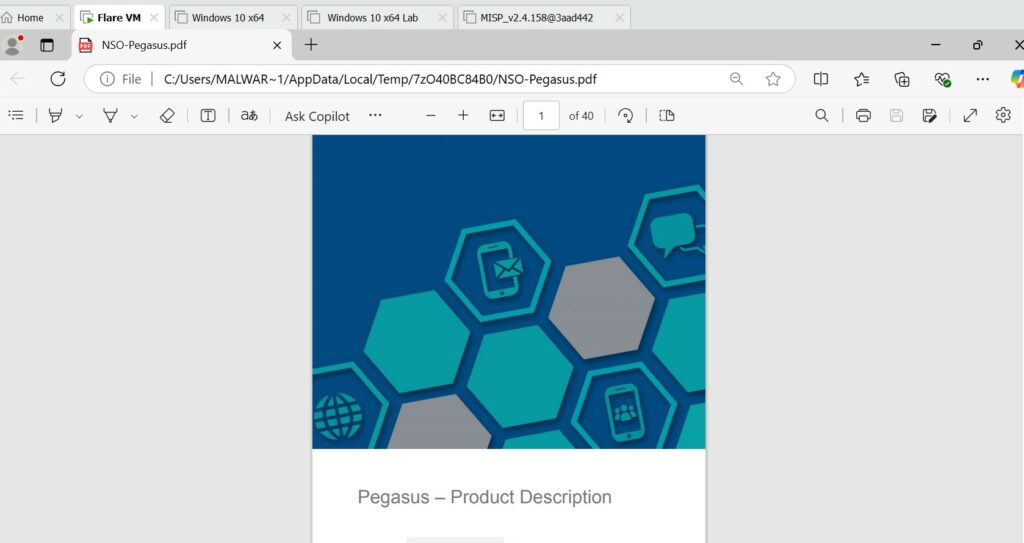

Nota Il PDF “NSO-Pegasus” è un brochure di prodotto già trapelata anni fa (versione Pegasus Product Description Oct-2013).

Dallo zip secondario abbiamo estratto cinque campioni nominati come hash (nessuna estensione):

| Filename (hash) | MIME rilevato | Probabile natura |

|---|---|---|

144778790d4a… | application/vnd.android.package-archive | APK Android |

530b4f4d139f… | application/octet-stream | Binario generico |

bd8cda80aaee… | application/java-archive | JAR Java |

cc9517aafb58… | application/java-archive | JAR Java |

d257cfde7599… | application/vnd.android.package-archive | APK Android |

Nessuno di questi file è correlato allo spyware NSO; sono semplici payload/loader mainstream usati in campagne Android o Java RAT.

| Evidenza | Osservazioni |

|---|---|

| PDF NSO-Pegasus | Documento marketing (~40 pagine) che descrive flusso OTA, funzioni di raccolta dati, PATN, ecc. È lo stesso identico file già presente in leak del 2016–2018; nessun exploit, nessun codice. |

| Pegasus RAT 4.2 | Directory in stile builder “RAT” per Windows (GUI .NET, stub, configuratore). Il binario riporta ProductName = Pegasus RAT, ma è un commodity trojan pubblico dal 2020, privo di qualsiasi componente mobile. |

| APK & JAR | Le stringhe interne contengono riferimenti a librerie com.metasploit.stage, AndroRat, com.exodus. Sono tool d’offesa open-source, non NSO. |

| Assenza di exploit zero-click | Nessun payload iOS, assenza di chain kernel, nessun WebKit/CVE recente, nessun KTRR bypass: impossibile parlare di Pegasus genuino. |

| Rischio | Descrizione | Mitigazione |

|---|---|---|

Malware attivo | Gli APK/JAR sono eseguibili reali: chi li lancia in un ambiente non isolato compromette il sistema. | Analisi solo in VM/emulator, no sideload su device personale. |

| Disinformazione | Il brand “Pegasus” viene sfruttato per attrarre ricercatori e media, distogliendo l’attenzione da minacce autentiche. | Verificare sempre SHA256 e fonti indipendenti (Citizen Lab, Amnesty Tech). |

| Supply-chain trust | Gli operatori SOC potrebbero scaricare campioni per curiosità, introducendoli in repository interni. | Utilizzare safelist dedicati e rigide policy di quarantine. |

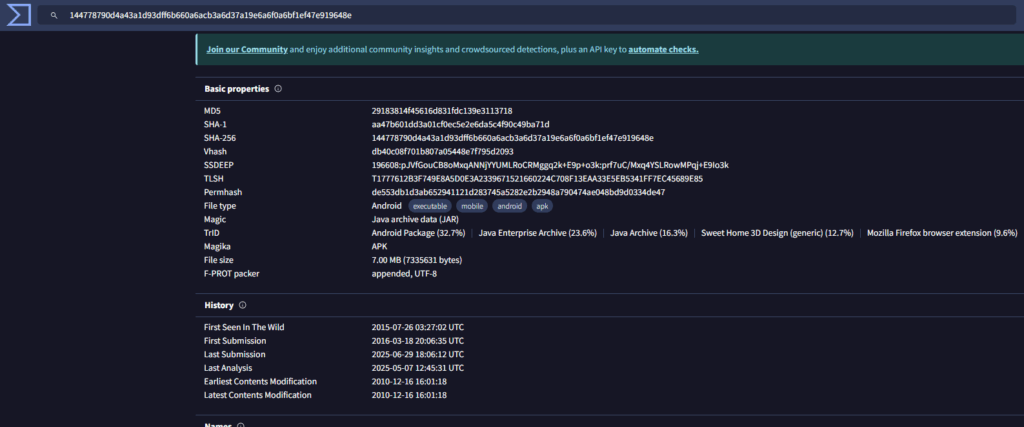

il file APK: 144778790d4a43a1d93dff6b660a6acb3a6d37a19e6a6f0a6bf1ef47e919648e

risulta malevolo su varie sandbox:

https://bazaar.abuse.ch/sample/144778790d4a43a1d93dff6b660a6acb3a6d37a19e6a6f0a6bf1ef47e919648e

La data di prima sottomissione risulta piuttosto datata, elemento che rafforza l’ipotesi di una manipolazione e riutilizzo di un malware preesistente.

Il pacchetto Pegasus-prv.zip non contiene né exploit zero-click né codice proprietario NSO.

È un collage di:

La narrativa di “APT IRGC” è quindi da classificare come operazione di disinformazione a sfondo politico, con un potenziale rischio di infezione per chi analizza il dump senza sandbox.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…