Gli esperti di Secureworks hanno scoperto che due gruppi di hacker cinesi specializzati in spionaggio e furto di proprietà intellettuale di società giapponesi e occidentali stanno utilizzando il ransomware per nascondere le proprie attività.

Gli analisti scrivono che l’uso del ransomware nelle campagne di spionaggio consente di nascondere le tracce, complicare l’attribuzione degli attacchi e distogliere l’attenzione degli specialisti IT dell’azienda vittima. Inoltre, in questo modo il furto di informazioni riservate viene camuffato da attacchi motivati finanziariamente.

Supporta Red Hot Cyber

La modifica con queste tattiche è praticata da Bronze Riverside (APT41) e Bronze Starlight (APT10).

Entrambi utilizzano il loader HUI per distribuire Trojan di accesso remoto, PlugX, Cobalt Strike e QuasarRAT.

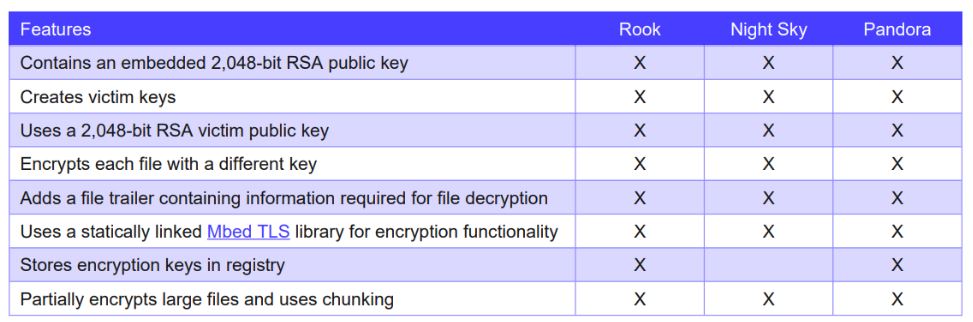

A partire da marzo 2022, il gruppo Bronze Starlight ha utilizzato Cobalt Strike per distribuire ransomware (tra cui LockFile, AtomSilo, Rook, Night Sky e Pandora) sulle reti delle loro vittime, secondo i ricercatori.

Questi attacchi hanno utilizzato anche una nuova versione del loader HUI, che è in grado di intercettare le chiamate API di Windows e disabilitare Event Tracing for Windows (ETW) e Antimalware Scan Interface (AMSI).

“In base all’ordine in cui queste famiglie di ransomware sono emerse dalla metà del 2021, gli aggressori probabilmente hanno sviluppato prima LockFile e AtomSilo e poi sono passati a Rook, Night Sky e Pandora”

affermano gli esperti.

Lo studio della configurazione dei beacon di Cobalt Strike in tre diversi attacchi che utilizzano il malware AtomSilo, Night Sky e Pandora hanno rivelato un indirizzo del server di controllo comune. Si segnala inoltre che quest’anno la stessa fonte è stata utilizzata per caricare campioni del loader HUI su Virus Total.

Si noti che nei casi studiati, l’attività di LockFile, AtomSilo, Rook, Night Sky e Pandora era insolita rispetto ai normali attacchi ransomware motivati finanziariamente.

Quindi, gli attacchi sono stati rivolti a un numero ristretto di vittime, sono durati un breve periodo di tempo, quindi gli hacker hanno abbandonato completamente il progetto e sono passati a quello successivo.

Secureworks scrive che Pandora e l’ultima versione del loader HUI hanno somiglianze di codice. Anche LockFile e AtomSilo sembrano simili, mentre Night Sky, Pandora e Rook sono basati sul codice sorgente del malware Babuk, ma hanno anche molto in comune.

Gli esperti riassumono che Bronze Starlight chiaramente non ha difficoltà a creare varianti di ransomware di breve durata che sono necessarie solo per mascherare le operazioni di spionaggio come attacchi ransomware e complicarne l’attribuzione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.