Nel suo articolo, Ulrich Swart, responsabile della formazione e responsabile del team tecnico presso Orange Cyberdefense (una filiale della società di sicurezza informatica Orange), ha descritto gli esseri umani come obiettivi dell’ingegneria sociale e ha evidenziato i punti deboli che gli hacker possono sfruttare per ottenere l’accesso a informazioni sensibili.

Nel cyberspazio, le persone rimangono l’obiettivo numero uno degli aggressori. Nel corso del tempo, gli hacker hanno sviluppato le proprie capacità nello sfruttare varie qualità umane, affinando la capacità di manipolare pregiudizi e fattori emotivi per influenzare il comportamento delle persone e compromettere la sicurezza, sia personale che aziendale.

Per proteggersi nel mondo digitale è necessario comprendere come funzionano questi meccanismi e come gli aggressori li manipolano. L’evoluzione umana e la nostra interazione con l’ambiente ci hanno plasmato in molti tratti ed emozioni che spesso diventano punti vulnerabili per i criminali informatici.

Fiducia, empatia, ego, senso di colpa, avidità, urgenza e vulnerabilità sono solo alcuni dei principali fattori che influenzano il nostro comportamento online.

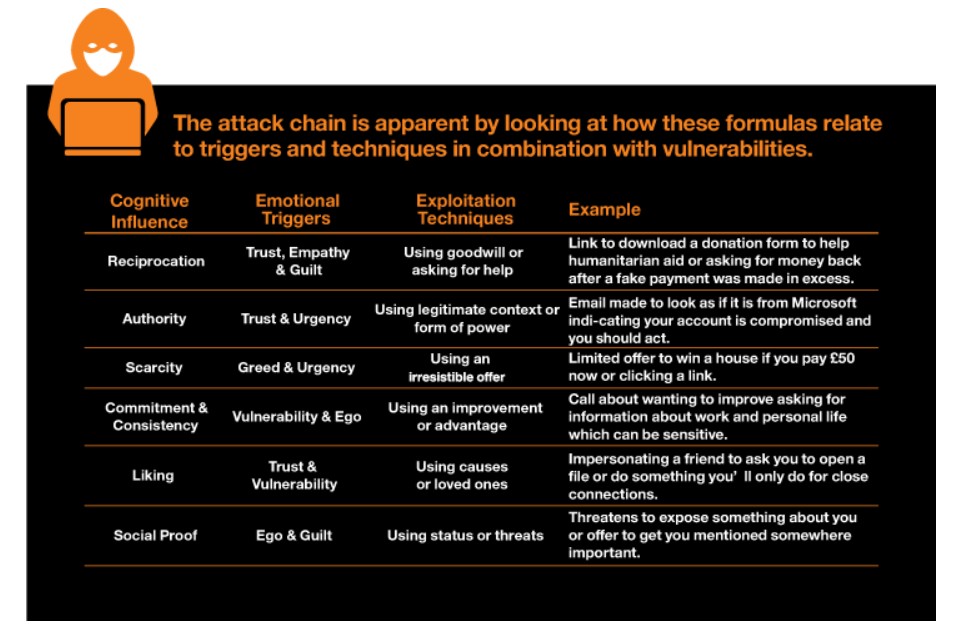

Sono questi tratti ed emozioni che ci guidano nella vita di tutti i giorni che gli aggressori manipolano per raggiungere i loro obiettivi. I criminali informatici utilizzano vari modelli e tecniche di ingegneria sociale per indurci a soddisfare le loro richieste.

Gli aggressori hanno nel loro arsenale un’ampia gamma di tecniche, basate sulla comprensione della psicologia umana. Le tecniche di ingegneria sociale più comuni includono:

Combinando questi trucchi con le nostre emozioni e i nostri tratti fondamentali, gli aggressori effettuano attacchi informatici utilizzando tecniche di ingegneria sociale. I canali a cui ricorrono più spesso sono la posta elettronica, le telefonate e gli SMS.

Il vettore principale di tali attacchi è il phishing , frodare denaro e informazioni personali o attirarli su siti Web dannosi. Le conseguenze di tali attacchi possono variare da perdite personali a grandi fughe di dati aziendali.

Conoscendo a fondo queste tecniche, è possibile sviluppare una corretta consapevolezza al rischio che ci possa proteggere da attacchi di ingegneria sociale. I principali punti di attenzione oltre ad aumentare l’attenzione di fronte ad una email di dubbia provenienza sono:

La consapevolezza delle minacce informatiche, combinata con un approccio proattivo, aiuta a mitigare gli attacchi alle nostre menti e all’umanità promuovendo la cooperazione per disarmare gli aggressori e indebolire le loro operazioni. Sii vigile, rimani informato e continua a mettere in discussione tutto ciò che sembra sospetto.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…