Facebook ha affermato di aver monitorato un gruppo di hacker pachistani e tre siriani. Un gruppo di black hacker pachistano ha utilizzato account fake di Facebook per attaccare membri dell’ex governo afghano, forze armate e forze dell’ordine.

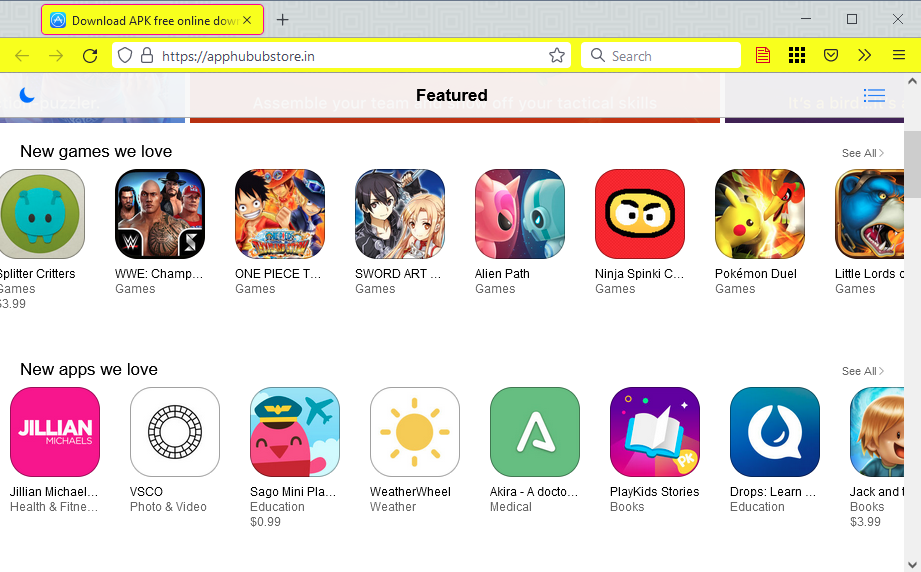

I ricercatori affermano che il gruppo di hacker pakistano SideCopy ha creato un falso app store Android per attaccare individui associati all’ex governo afghano (anche prima della sua caduta e dell’ascesa al potere dei talebani). Questi attacchi sono durati da aprile ad agosto di quest’anno.

Gli operatori di SideCopy hanno creato profili falsi su Facebook, di solito fingendosi giovani donne, in modo da familiarizzare con i loro obiettivi inducendoli con l’inganno a fare clic sui collegamenti dannosi.

Questi collegamenti hanno portato a siti di phishing che hanno raccolto credenziali e in alcuni casi, ad app store fake che ospitavano app Android infette da malware.

In genere, i criminali informatici utilizzavano applicazioni mascherate da messaggistica istantanea che imitavano marchi noti come Viber e Signal.

“Tra queste c’erano HappyChat, HangOn, ChatOut, TrendBanter, SmartSnap e TeleChat. Alcuni di loro sono in realtà messenger attivi”

Hanno affermato gli esperti.

In effetti, queste app fske erano infettate da Trojan di accesso remoto. Ad esempio, alcune applicazioni contenevano il malware PJobRAT, mentre altre erano state infettate da una minaccia precedentemente sconosciuta chiamata Mayhem.

Entrambi i malware consentivano ai black hacker di assumere il controllo completo dei dispositivi infetti.

Inoltre, gli analisti di Facebook hanno riferito che nell’ottobre 2021 hanno monitorato i tre gruppi di black hacker siriani. Questi aggressori hanno attaccato individui e attivisti contrari al regime di Bashar al-Assad.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.