I ricercatori hanno annunciato una nuova minaccia: il malware GTPDOOR, che prende di mira le reti di telecomunicazioni. Questo intelligente trojan Linux sfrutta le vulnerabilità del protocollo GPRS per controllare segretamente i dispositivi infetti. Secondo gli esperti il programma dannoso è associato al noto gruppo di hacker LightBasin, che in passato ha attaccato aziende del settore delle telecomunicazioni.

GTPDOOR consente agli aggressori di rubare segretamente dati sensibili degli abbonati e metadati. L’unicità del Trojan risiede nell’utilizzo del protocollo GTP per comunicare con i server di comando e controllo e controllare i dispositivi infetti.

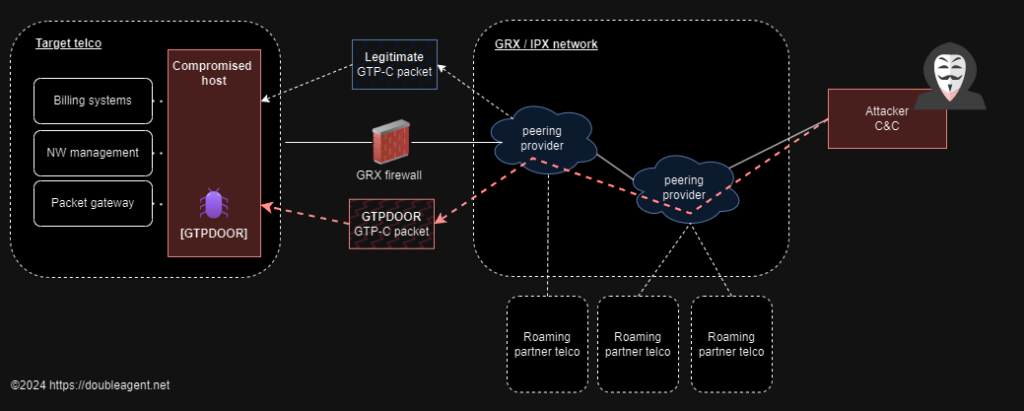

Il roaming GPRS consente agli abbonati di utilizzare Internet mobile quando viaggiano all’estero. Questo servizio è implementato grazie ai centri di commutazione GRX che trasmettono il traffico tra reti di roaming di diversi operatori tramite GTP. Le vulnerabilità del protocollo causano danni sia agli utenti che ai fornitori.

Lo specialista di sicurezza informatica haxrob ha scoperto due istanze di GTPDOOR caricate su VirusTotal dalla Cina e dall’Italia. Ha anche detto che molto probabilmente la backdoor era associata al gruppo LightBasin.

One version uploaded from 🇨🇳 has zero detections on VT. The other, uploaded from 🇮🇹 has just one detection.

— HaxRob (@haxrob) February 28, 2024

These were uploaded 4 to 5 months ago.

(2/n) pic.twitter.com/sRRqis9bDB

CrowdStrike ha già riferito delle attività di questa banda. Gli aggressori hanno sfruttato i difetti del protocollo GTP e del roaming GPRS per spiare e rubare i dati degli utenti. Una volta avviato, GTPDOOR si maschera da processo syslog chiamato dal kernel. Blocca i segnali provenienti da altri processi e apre un socket grezzo per ricevere pacchetti di rete su UDP.

GTPDOOR consente a un utente malintenzionato che ha già ottenuto l’accesso alla rete GRX di contattare un host infetto inviando speciali pacchetti GTP-C Echo Request con un payload dannoso. Questi pacchetti fungono da canale per trasmettere comandi per l’esecuzione e restituire risultati a un host remoto.

GTPDOOR può raccogliere silenziosamente informazioni sui sistemi infetti. Per fare ciò, il Trojan risponde a richieste speciali provenienti dalla rete esterna. Gli hacker inviano pacchetti TCP a diverse porte del computer della vittima e analizzano le risposte. Sulla base delle risposte vuote, capiscono quali porte sono aperte e quali sono chiuse.

Pertanto, gli aggressori possono identificare i servizi di rete attivi e i servizi sulle macchine infette. Ciò consente loro di acquisire preziose informazioni prima di ulteriori attacchi. Secondo gli esperti, GTPDOOR prende di mira i server degli operatori di telecomunicazioni che sono direttamente collegati al nucleo della rete GPRS. L’infezione di questi sistemi critici può portare a perdite su larga scala e guasti operativi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…