Il gruppo APT TheWizards, legato alla Cina, sfrutta la funzionalità di rete IPv6 per condurre attacchi man-in-the-middle che dirottano gli aggiornamenti software per installare malware su Windows. Secondo gli analisti di ESET, il gruppo è attivo almeno dal 2022 e ha attaccato organizzazioni nelle Filippine, in Cambogia, negli Emirati Arabi Uniti, in Cina e a Hong Kong. Tra le vittime di TheWizards ci sono singoli individui, società di gioco d’azzardo e altre organizzazioni.

Nei loro attacchi, gli hacker criminali utilizzano uno strumento personalizzato chiamato Spellbinder, che sfrutta abusa della funzionalità IPv6 Stateless Address Autoconfiguration (SLAAC) per eseguire attacchi SLAAC. Si tratta di una funzionalità del protocollo di rete IPv6 che consente ai dispositivi di configurare automaticamente i propri indirizzi IP e il gateway predefinito senza utilizzare un server DHCP. Invece, i messaggi Router Advertisement (RA) vengono utilizzati per ottenere indirizzi IP dai router abilitati IPv6.

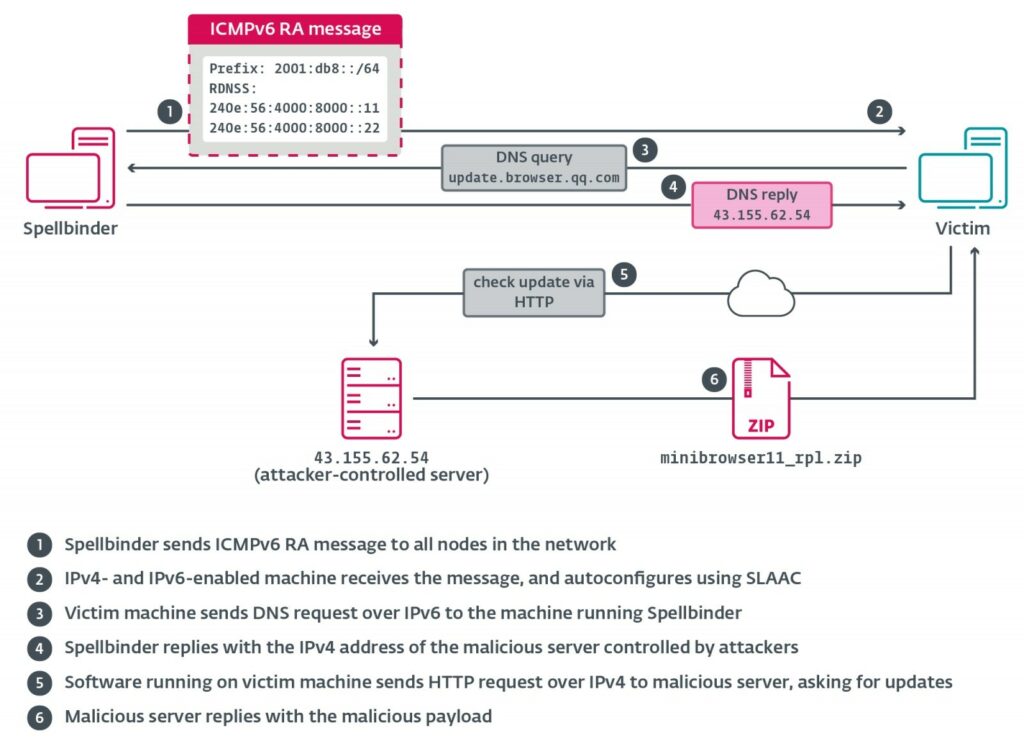

pellbinder sfrutta questa funzionalità inviando falsi messaggi RA e facendo in modo che i sistemi vicini ottengano automaticamente un nuovo indirizzo IPv6, nuovi server DNS e un nuovo gateway IPv6 preferito. L’indirizzo di questo gateway è l’indirizzo IP di Spellbinder, che consente agli aggressori di intercettare le connessioni e reindirizzare il traffico attraverso i server da loro controllati.

“Spellbinder invia un pacchetto multicast RA ogni 200 ms a ff02::1 (tutti i nodi). I computer Windows sulla rete con IPv6 abilitato si configureranno automaticamente utilizzando la configurazione automatica degli indirizzi stateless (SLAAC) utilizzando le informazioni fornite nel messaggio RA e inizieranno a inviare traffico IPv6 al computer che esegue Spellbinder, dove i pacchetti verranno intercettati, analizzati e, se necessario, verrà fornita una risposta”, spiega ESET.

Secondo i ricercatori, Spellbinder viene distribuito utilizzando l’archivio AVGApplicationFrameHostS.zip, che viene decompresso in una directory che imita un software legittimo: %PROGRAMFILES%\AVG Technologies.

Questa directory contiene AVGApplicationFrameHost.exe, wsc.dll, log.dat e una copia legittima di winpcap.exe. L’eseguibile WinPcap viene utilizzato per caricare il file dannoso wsc.dll, che carica Spellbinder nella memoria.

Una volta infettato un dispositivo, Spellbinder inizia a intercettare e analizzare il traffico di rete, monitorando i tentativi di connessione a diversi domini, come quelli associati ai server di aggiornamento software cinesi.

Secondo gli esperti, il malware traccia i domini appartenenti alle seguenti aziende: Tencent, Baidu, Xunlei, Youku, iQIYI, Kingsoft, Mango TV, Funshion, Youdao, Xiaomi, Xiaomi Miui, PPLive, Meitu, Qihoo 360 e Baofeng.

Lo strumento reindirizza le richieste di download e installazione di aggiornamenti dannosi, che alla fine distribuiscono la backdoor WizardNet sui sistemi delle vittime. Fornisce agli aggressori un accesso permanente al dispositivo infetto e consente loro di installare ulteriore malware.

Per proteggersi da tali attacchi, ESET consiglia alle organizzazioni di monitorare attentamente il traffico IPv6 o di disattivare del tutto il protocollo se non viene utilizzato nella loro infrastruttura.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…