Nel mezzo degli intensi combattimenti tra Iran e Israele, il cyberspazio è stato coinvolto in una nuova fase di conflitto. Con il lancio dell’operazione israeliana Rising Lion, mirata all’infrastruttura nucleare iraniana, lo scontro tra i due Paesi ha smesso di essere nascosto e si è trasformato in una vera e propria guerra informatica. Centinaia di vittime da entrambe le parti non sono state solo il risultato di attacchi missilistici, ma sono state anche accompagnate da attacchi devastanti nello spazio digitale.

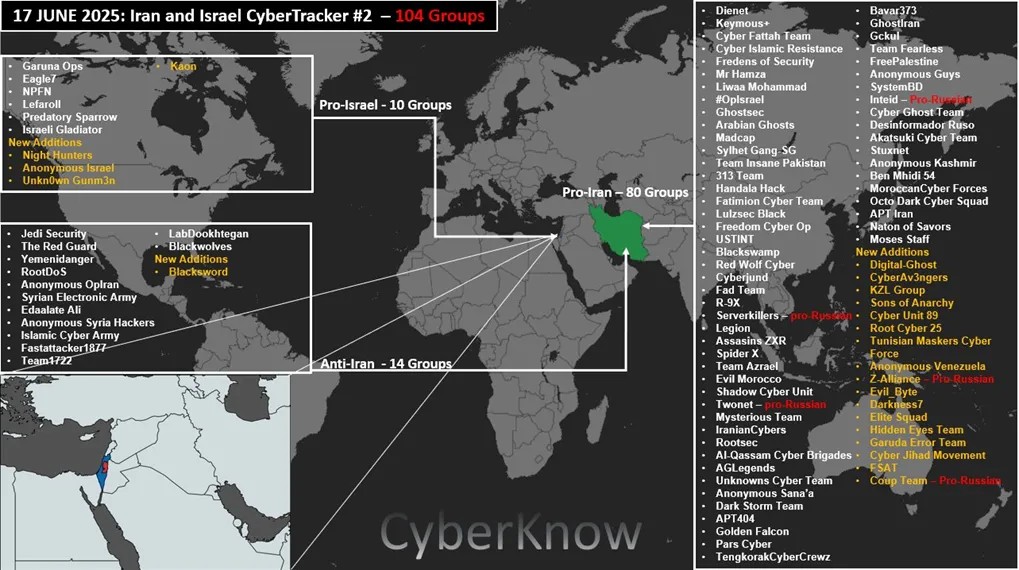

In questo contesto, decine di gruppi di hacktivistisi sono attivati, scegliendo rapidamente da che parte stare nel conflitto e lanciando attacchi contro la parte avversa. Gli analisti hanno registrato la partecipazione di oltre cento diverse formazioni digitali, che agiscono o nell’interesse di Israele o, più spesso, a sostegno dell’Iran.

La parte iraniana ha reagito agli eventi con una severità senza precedenti. Le autorità del Paese hanno quasi completamente isolato il Paese dal mondo esterno: dal 13 giugno sono iniziate le massicce restrizioni all’accesso a Internet e, pochi giorni dopo, la capacità di traffico è stata ridotta di circa l’80%. I residenti sono stati costretti a passare all’intranet statale, mentre le autorità hanno raccomandato ai funzionari di interrompere l’utilizzo di qualsiasi dispositivo connesso e persino di WhatsApp .

I media statali hanno diffuso notizie di un massiccio attacco informatico da parte di Israele. Secondo i rapporti ufficiali, alcuni attacchi sono stati respinti, mentre altri hanno causato interruzioni all’infrastruttura digitale, che ora è in fase di ripristino da parte di team tecnici. Come alternativa al blocco di Internet e delle comunicazioni internazionali, si è registrato interesse per l’uso illegale dei terminali Starlink nel contesto delle restrizioni. Sebbene il loro utilizzo sia vietato in Iran, si stima che nel Paese possano essere presenti decine di migliaia di dispositivi di questo tipo.

D’altro canto, Israele si è dimostrato il principale bersaglio degli attacchi degli hacktivisti, sia in termini di numero di attacchi che di entità dei danni informatici. Secondo Radware, solo dal 13 giugno, il Paese ha subito più di 30 attacchi DDoS al giorno, e il numero ha continuato a crescere nei giorni successivi. Quasi il 40% di tutti gli attacchi DDoS degli hacktivisti registrati a livello mondiale è attualmente rivolto a Israele.

Ma gli attacchi DDoS sono solo la punta dell’iceberg. Il livello di protezione è crollato, fughe di dati, infezioni da malware e disinformazione si stanno diffondendo. Ad esempio, il 18 giugno, il gruppo Handala ha annunciato una fuga di dati di 425 GB dall’azienda di logistica israeliana Mor Logistics e ha ottenuto l’accesso a 4 TB di documenti classificati del Weizmann Institute of Science, colpito da un attacco missilistico iraniano il giorno prima.

Handala è solo uno delle decine di gruppi che prendono parte all’attacco a Israele. Oltre a quelli iraniani, sono diventati attivi anche gruppi provenienti dall’Asia meridionale e da altre regioni. Non si tratta solo di azioni caotiche di singoli gruppi, ma di un fronte informatico sincronizzato con una base ideologica comune e una propaganda mirata.

Tracker dei gruppi coinvolti nel conflitto militare Iran-Israele (CyberKnow)

Gli hacktivisti israeliani sono molto meno attivi, ma un recente attacco ha mostrato il loro potenziale distruttivo. Il gruppo Predatory Sparrow ha rivendicato la responsabilità di aver bloccato il sito web e gli sportelli bancomat della banca iraniana Bank Sepah, un’istituzione che gli Stati Uniti hanno precedentemente collegato al programma nucleare iraniano.

Il conflitto nel cyberspazio non si è limitato ai due Paesi. Gli attacchi si sono estesi anche a Stati formalmente neutrali, come Egitto, Arabia Saudita e soprattutto Giordania. Quest’ultima è diventata il bersaglio principale di attacchi al di fuori di Israele, presumibilmente per la sua “posizione morbida” nell’attuale conflitto. Gli attacchi informatici sono stati accompagnati da post di propaganda e hashtag che collegavano direttamente la neutralità di questi Paesi al tradimento della causa palestinese.

Gli esperti non escludono un’ulteriore escalation, soprattutto alla luce delle voci di un possibile coinvolgimento militare statunitense. Gli hacktivisti stanno già attivamente discutendo la possibilità di attacchi alle strutture digitali americane su Telegram. In risposta ai possibili rischi, i centri di scambio di informazioni di settore IT-ISAC e Food and Ag-ISAC hanno emesso un avviso congiunto, invitando le aziende americane a studiare urgentemente le tattiche e i comportamenti dei gruppi associati all’Iran.

La guerra digitale tra Iran e Israele non si limita più ad attacchi segreti. Tra esplosioni, morti e distruzione reali, si sta svolgendo nello spazio digitale uno scontro altrettanto feroce e pericoloso, con fronti ideologici, distruzione di infrastrutture e conseguenze imprevedibili per l’intera regione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…