È stata scoperta la campagna su larga scala che utilizza il malware Chaes, per la quale sono stati compromessi circa 800 siti WordPress. Il Trojan prende di mira principalmente gli utenti brasiliani e utilizza cinque estensioni dannose per il browser Chrome nei suoi attacchi.

L’attività di Chaes è stata scoperta dagli esperti Avast, che riferiscono che una nuova campagna di malware è stata lanciata alla fine del 2021. Inizialmente, il malware è stato scoperto nel 2020 dagli analisti di Cybereason e poi (come lo è ora) era rivolto ai clienti delle banche Banco do Brasil, Loja Integrada, Mercado Bitcoin, Mercado Livre e Mercado Pago.

Ora i ricercatori affermano che l’attacco inizia quando la vittima visita uno dei siti Web compromessi. Lì, l’utente vede un pop-up che chiede loro di installare un’applicazione Java Runtime falsa.

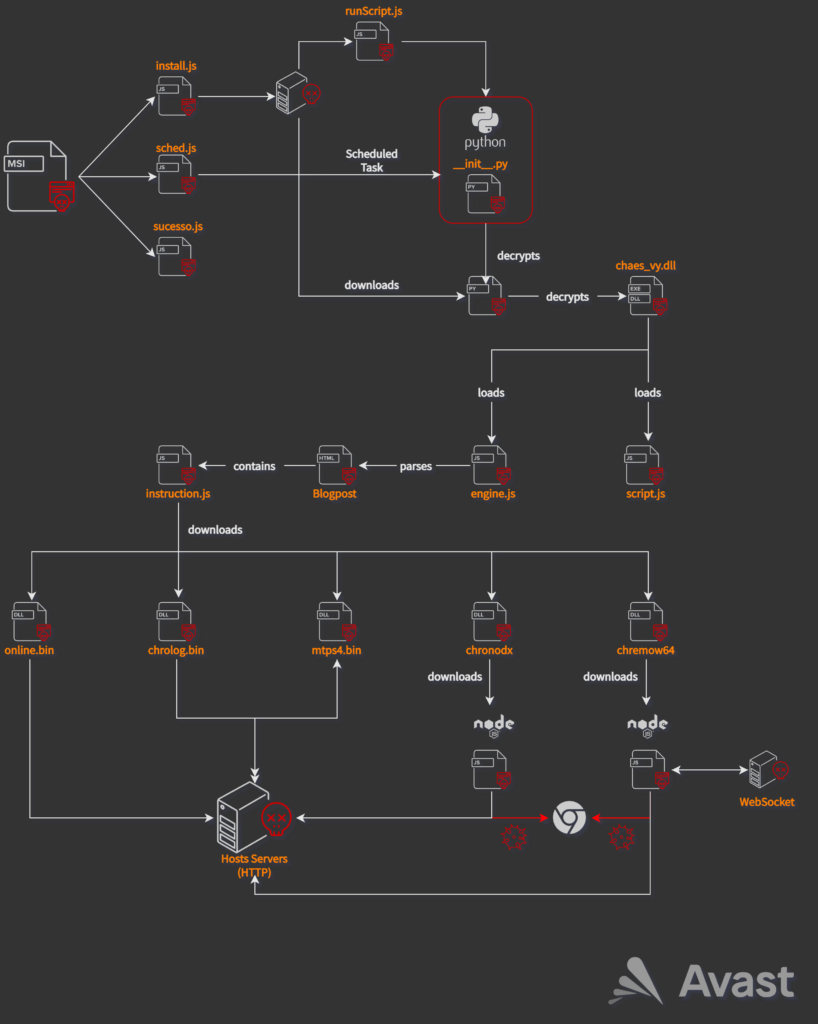

Il programma di installazione MSI per questa “app” contiene tre file dannosi (install.js, sched.js, sucesso.js) che preparano l’ambiente Python per la fase successiva, ovvero sucesso.js.

Se l’utente segue le istruzioni, il malware avvia una complessa procedura di consegna, che termina con l’implementazione di diversi moduli.

Alcuni payload intermedi non sono solo crittografati, ma nascosti nel codice commentato all’interno delle pagine HTML del dominio awsvirtual[.]blogspot[.]com.

Nella fase finale dell’attacco, il dropper JavaScript scarica e installa fino a cinque estensioni di Chrome dannose sul sistema della vittima:

Attualmente, la campagna di distribuzione di Chaes è ancora attiva e continuerà fino a quando tutti i siti WordPress compromessi non saranno protetti.

Gli analisti di Avast affermano che alcuni dei siti utilizzati per distribuire i payload sono molto popolari in Brasile, quindi è probabile che il numero di sistemi infetti sia molto alto.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.