I ricercatori di sicurezza informatica hanno descritto nei dettagli una nuova campagna denominata OneClik che sfrutta la tecnologia di distribuzione del software ClickOnce di Microsoft e backdoor Golang personalizzate per compromettere le organizzazioni nei settori dell’energia, del petrolio e del gas.

“La campagna mostra caratteristiche in linea con quelle degli autori di minacce affiliati alla Cina, sebbene l’attribuzione rimanga cauta”, hanno affermato i ricercatori di Trellix Nico Paulo Yturriaga e Pham Duy Phuc in un articolo tecnico.”

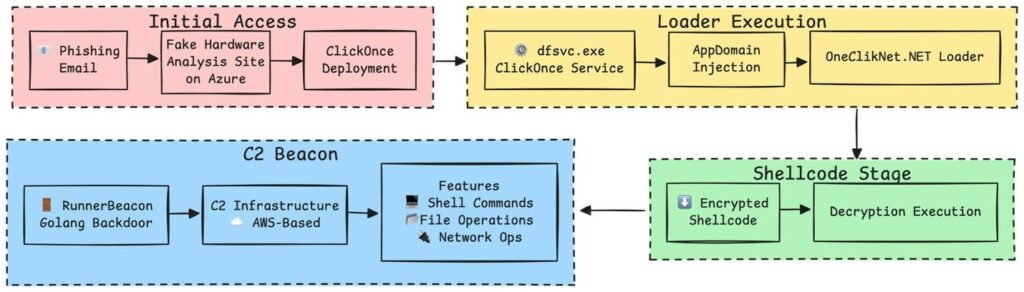

In poche parole, gli attacchi di phishing sfruttano un loader basato su .NET denominato OneClikNet per distribuire una sofisticata backdoor basata su Go, nome in codice RunnerBeacon, progettata per comunicare con un’infrastruttura controllata dall’aggressore e oscurata tramite i servizi cloud di Amazon Web Services (AWS).

ClickOnce è offerto da Microsoft per installare e aggiornare applicazioni basate su Windows con un’interazione minima da parte dell’utente. È stato introdotto in .NET Framework 2.0. Tuttavia, la tecnologia può rivelarsi un mezzo interessante per gli autori di minacce che desiderano eseguire i propri payload dannosi senza destare sospetti.

Come indicato nel framework MITRE ATT&CK, le applicazioni ClickOnce possono essere utilizzate per eseguire codice dannoso tramite un binario Windows attendibile, “dfsvc.exe”, responsabile dell’installazione, dell’avvio e dell’aggiornamento delle app. Le app vengono avviate come processo figlio di “dfsvc.exe”.

“Poiché le applicazioni ClickOnce ricevono solo permessi limitati, non richiedono autorizzazioni amministrative per l’installazione”, spiega il MITRE . I ricercatori di Trellix hanno affermato che le catene di attacco iniziano con e-mail di phishing contenenti un collegamento a un falso sito Web di analisi hardware che funge da canale per la distribuzione di un’applicazione ClickOnce, la quale, a sua volta, esegue un file eseguibile utilizzando dfsvc.exe.

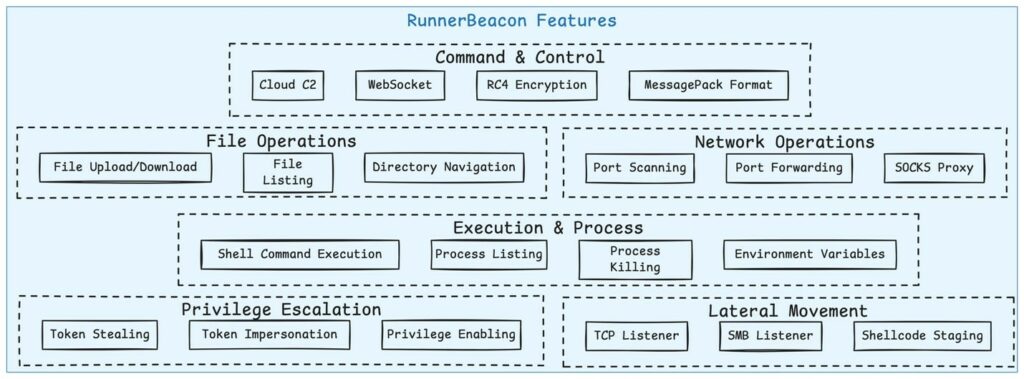

L’impianto Golang può comunicare con un server di comando e controllo (C2) tramite HTTP, WebSocket, TCP raw e pipe denominate SMB, consentendogli di eseguire operazioni sui file, enumerare e terminare processi in esecuzione, eseguire comandi shell, aumentare i privilegi tramite furto di token e impersonificazione e ottenere movimenti laterali.

Inoltre, la backdoor incorpora funzionalità anti-analisi per eludere il rilevamento e supporta operazioni di rete come la scansione delle porte, l’inoltro delle porte e il protocollo SOCKS5 per facilitare le funzionalità di proxy e routing. “Il design di RunnerBeacon è molto simile ai beacon Cobalt Strike basati su Go (ad esempio la famiglia Geacon/Geacon plus/Geacon Pro)”, hanno affermato i ricercatori.

Solo nel marzo 2025 sono state osservate tre diverse varianti di OneClick: v1a, BPI-MDM e v1d, con ogni iterazione che dimostra capacità progressivamente migliorate, consentendo di passare inosservate. Una variante di RunnerBeacon è stata invece identificata nel settembre 2023 presso un’azienda mediorientale operante nel settore petrolifero e del gas.

Sebbene in passato tecniche come l’iniezione di AppDomainManager siano state utilizzate da attori di minacce collegati alla Cina e alla Corea del Nord, l’attività non è mai stata formalmente attribuita ad alcun attore o gruppo di minacce noto.

Questo sviluppo arriva mentre QiAnXin ha descritto in dettaglio una campagna condotta da un autore di minacce che identifica come APT-Q-14, che ha anche utilizzato app ClickOnce per propagare malware sfruttando una falla di cross-site scripting (XSS) zero-day nella versione web di una piattaforma di posta elettronica anonima. La vulnerabilità, ha affermato, è stata nel frattempo risolta.

La sequenza di intrusione funge da escamotage nel manuale di istruzioni di una casella di posta, mentre un trojan dannoso viene installato furtivamente sull’host Windows per raccogliere ed esfiltrare informazioni di sistema su un server C2 e ricevere payload di fase successiva sconosciuti.

L’azienda cinese di sicurezza informatica ha affermato che APT-Q-14 si concentra anche sulle vulnerabilità zero-day nei software di posta elettronica per la piattaforma Android.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…