Autore: Massimiliano Brolli

Come sappiamo, le cybergang ransomware si sono sempre emulate, soprattutto per quanto riguarda quelle innovazioni dirompenti che hanno portato a creare ulteriori forme di ricatto finalizzato alla monetizzazione.

Tutto partì da Maze ransomware, quando introdusse alla fine 2019 la “seconda estorsione“.

Come sanno tutti i lettori di Red Hot Cyber, tale “innovazione” è stata successivamente presa in prestito da tutte le cybergang criminali che operavano nel modello ransomware as a service (RaaS) in quanto era una idea brillante che permetteva una ulteriore forma di ricatto e quindi di guadagno economico.

In sintesi, se la vittima non voleva pagare il riscatto per la decifratura delle infratrutture IT prese in ostaggio dalla cybergang, sarebbe stata ricattata ulteriormente per evitare la pubblicazione dei suoi dati sensibili nel darkweb in precedenza prelevati dai cyber criminali.

Dal 2019 è passata una era geologica nel mondo del ransomware.

Nuove cybergang si sono formate mentre altre hanno chiuso i battenti oppure si sono riciclate all’interno di altre operazioni RaaS. Ma sicuramente l’inventiva nelle operazioni ransomware non è mai mancata e nuove forme di “estorsione” si sono materializzate nel tempo, come abbiamo visto qualche settimana fa con l’evoluzione di LockBit nella sua variante 3.0.

A parte l’introduzione del pagamento per l’estensione del countdown e per il pagamento per l’eliminazione dei dati, anche dopo molto tempo dalla loro fuoriuscita, le cybergang stanno organizzando le loro infrastrutture per rendere disponibili i dati in modo più industriale, consultabili tramite motori di ricerca.

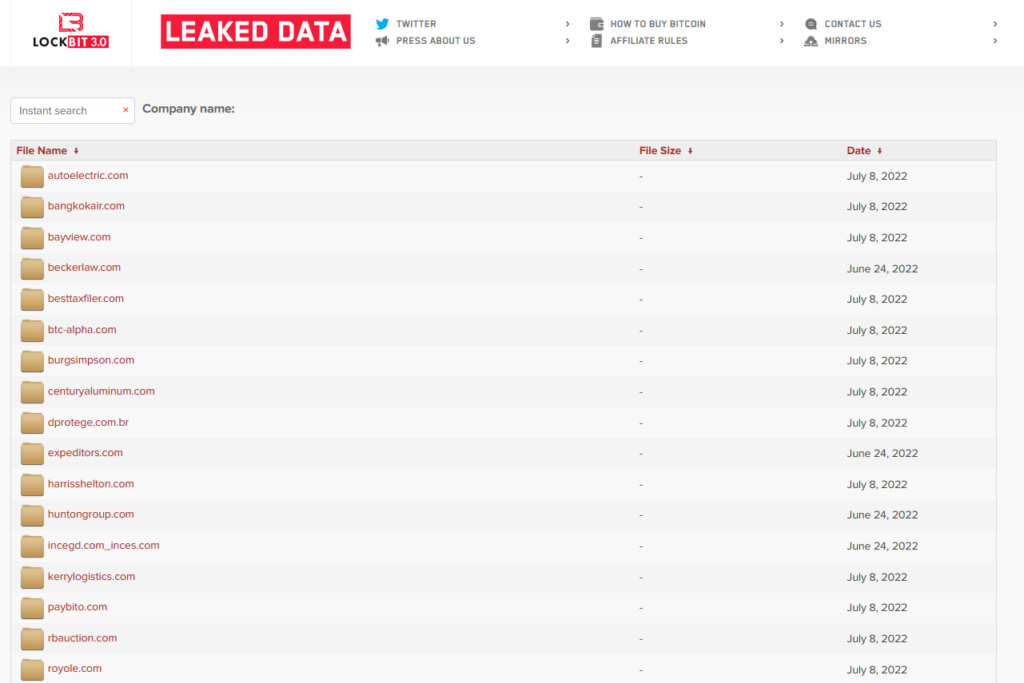

Questo è quanto stiamo vedendo in questi ultimi giorni messo in campo dalle principali cybergang d’élite quali LockBit 3.0 e BlackCat/ALPHV che hanno rilasciato uno spazio all’interno dei loro data leak site (DLS) chiamato Leaked Data, dove è possibile scaricare in modo molto più strutturato che in precedenza i file pubblicati delle vittime, oltre a ricercare le informazioni tramite un motore di ricerca.

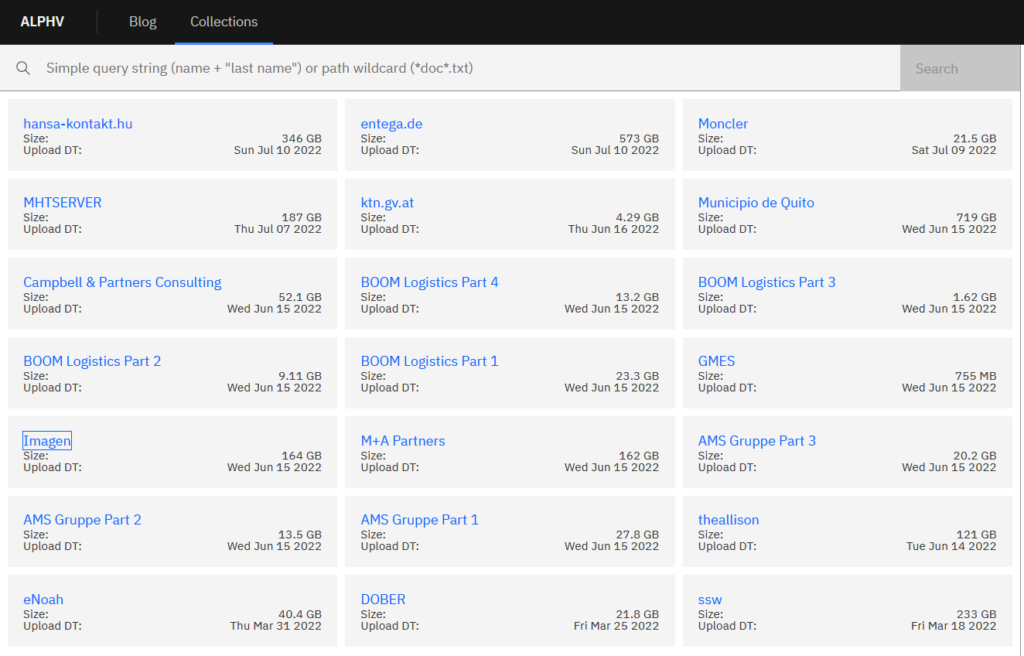

Oltre a LockBit 3.0, due giorni fa anche BlackCat/ALPHV ha rilasciato dei grossi aggiornamenti al loro DLS creando una nuova sezione denominata “collection”. In tale sezione è presente oltre alle pubblicazioni dei dati delle vecchie vittime, anche un motore di ricerca dove è possibile specificare il nome del file e la tipologia all’interno della form di ricerca.

In sintesi, sono state create una specie di dork che consentano un più facile accesso ai dati esfiltrati dalle infrastrutture IT delle aziende.

Ma tutto questo perchè?

Perché maggiore è la visibilità di tali dati all’interno delle underground e del clearweb (diversi DLS hanno la possibilità di essere visualizzati con i browser normali), maggiore è la possibilità che una potenziale vittima possa pagare un riscatto per l’eliminazione dei dati anche in un tempo successivo all’attacco informatico, qualora tali dati contengano informazioni sensibili.

Dobbiamo quindi sempre tenere in considerazione che un attacco informatico costa.

Tra i costi di acquisto dell’accesso pagati ad un broker di accesso e il tempo che gli affiliati stanno all’interno dell’organizzazione per effettuare movimenti laterali ed esfiltrare dati (tale tempistiche possono variare tra 4 giorni ed un mese), qualora tali sforzi non vengano monetizzati questa sarà solo una perdita economica per tutta la piramide del RaaS.

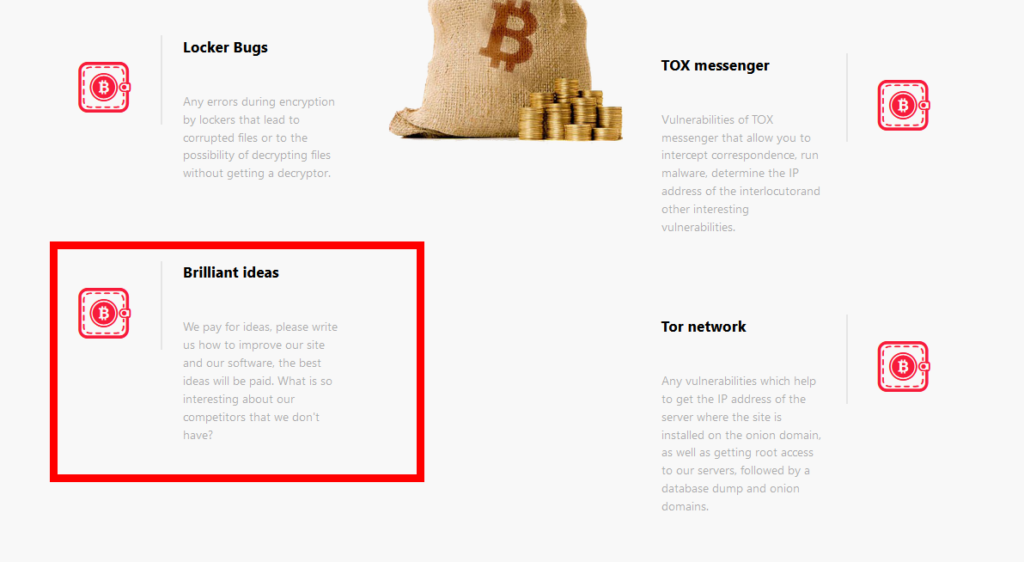

Quindi ogni idea è buona per monetizzare.

D’altra parte non è quello che chiede LockBit quando dice di pagare per delle “Idee geniali”?

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…