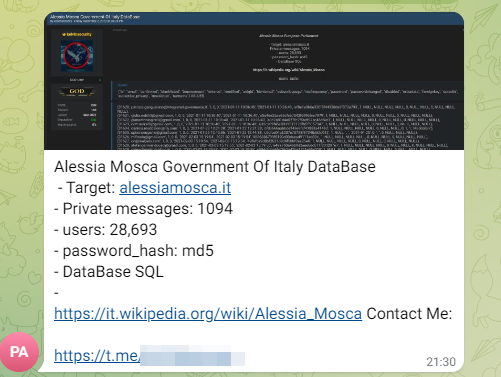

Con un messaggio sul proprio canale Telegram, la famigerata banda criminale Kelvin Security, ha rivendicato un attacco ai danni del sito alessiamosca[.]it, riportando un analogo post all’interno del forum Breach Forums.

All’interno del post viene riportato che la gang ha trafugato illecitamente dal sito della vittima:

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

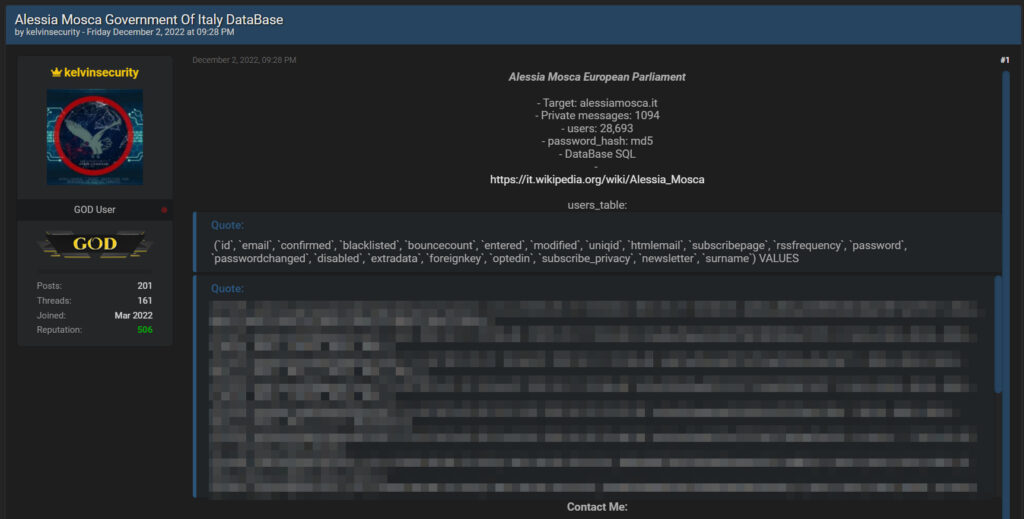

Inoltre, relativamente al database, i campi presenti nelle tabelle sono i seguenti: (`id`, `email`, `confirmed`, `blacklisted`, `bouncecount`, `entered`, `modified`, `uniqid`, `htmlemail`, `subscribepage`, `rssfrequency`, `password`, `passwordchanged`, `disabled`, `extradata`, `foreignkey`, `optedin`, `subscribe_privacy`, `newsletter`, `surname`).

Di seguito viene riportata la news nel canale Telegram della gang.

Accedendo sul sito di Alessia Mosca, sembrerebbe che tutto risulti al suo posto e non vi è traccia di un attacco informatico. Questo potrebbe stare a significare che il threat actors abbia acceduto al database del sito utilizzando una vulnerabilità di SQL injection, anche se tutto risulta da confermare.

Il sito utilizza il famoso Content Management System (CMS) WordPress e non è difficile avere a bordo dei plugin obsoleti che contengono al loro interno delle insidiose vulnerabilità di Remote Code Execution (RCE) o di SQL injection.

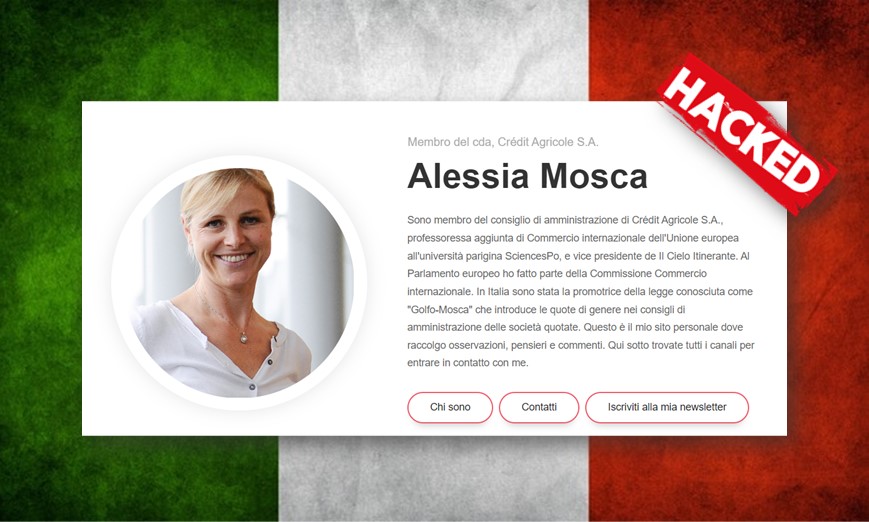

Come si legge da Wikipedia, Alessia Maria Mosca (Monza, 23 maggio 1975) è un’ex politica e accademica italiana. Attualmente è membro del cda di Crédit Agricole, docente di politica commerciale europea a Sciences Po (Parigi) e vice presidente dell’associazione Il Cielo Itinerante.

Fino a fine 2021 è stata Segretario Generale dell’Associazione Italia-ASEAN e vice Presidente di Fuori Quota. È stata membro dell’8ª Legislatura del Parlamento Europeo dal 2014 al 2019 e membro della Camera dei Deputati dal 2008 al 2014.

Nel mentre attendiamo un comunicato ufficiale da Alessia Mosca per comprendere se quanto riportato dalla cybergang criminale risulti vero, RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali.

Nel caso in cui Alessia Mosca voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo sulle nostre pagine per dare risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda od effettuare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Ricordiamo che il gruppo Kelvin Security, è un gruppo di hacker che ha già colpito diverse aziende italiane nell’ultimo periodo, tra le quali:

Uno degli attacchi che ha suscitato clamore nel 2020 è stato quello al produttore di autovetture tedesco BMW, dove Kelvin Security esfiltrato 384k clienti mettendoli in vendita sul forum underground Raid Forums.

Kelvin Security è un gruppo di black hacker che opera da diverso tempo nelle underground e si è presumibilmente formato nel 2020. Il gruppo oltre a vendere dati esfiltrati dalle aziende, vende anche accessi, exploit PoC e database rubati.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo sulle nostre pagine per dare risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda od effettuare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Il 16 marzo del 2022, appena tre settimane dopo il sequestro del famigerato forum undergroun Raid Forums da parte delle forze dell’ordine, un attore di minacce chiamato “pompompurin”, precedentemente molto attivo sui Raid Forums, ha lanciato una comunità di hacking illegale alternativa chiamata Breach Forums.

Nel thread di benvenuto dell’attore della minaccia, “pompompurin” ha dichiarato di aver creato forum di violazione come alternativa a Raid Forums, ma che “non era affiliato a RaidForums in alcun modo”.

“Se RaidForums dovesse mai tornare in veste ufficiale”, ha scritto pompompurin, “questo forum verrà chiuso e questo dominio verrà reindirizzato su di esso”.

Sono stati osservati decine e decine di attori di minacce che sono migrati da Raid Forums a Breach Forums, mantenendo sia lo stesso nome utente che lo stesso avatar. Sebbene le persone dietro questi nomi potrebbero non essere le stesse in tutti i casi, il riutilizzo dei nomi utente è un buon indicatore relativamente alla qualità sia dei post che delle trattative nel mercato underground.

Al momento della pubblicazione, Breach Forums aveva più di 1.500 membri e sta crescendo ogni giorno, diventando uno tra i forum underground più conosciuti da parte dei criminali informatici, soprattutto occidentali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.