È stata scoperta una nuova versione del trojan bancario Chameleon per Android che utilizza un’interessante tecnica per dirottare i dispositivi. Il trojan disattiva l’impronta digitale e lo sblocco facciale per rubare i codici PIN.

Le versioni precedenti di Chameleon, scoperte nell’aprile 2023, si mascheravano da applicazioni di agenzie governative australiane. Eseguivano dei keylogging sui dispositivi compromessi, rubando cookie e SMS e visualizzando sovrapposizioni su applicazioni reali.

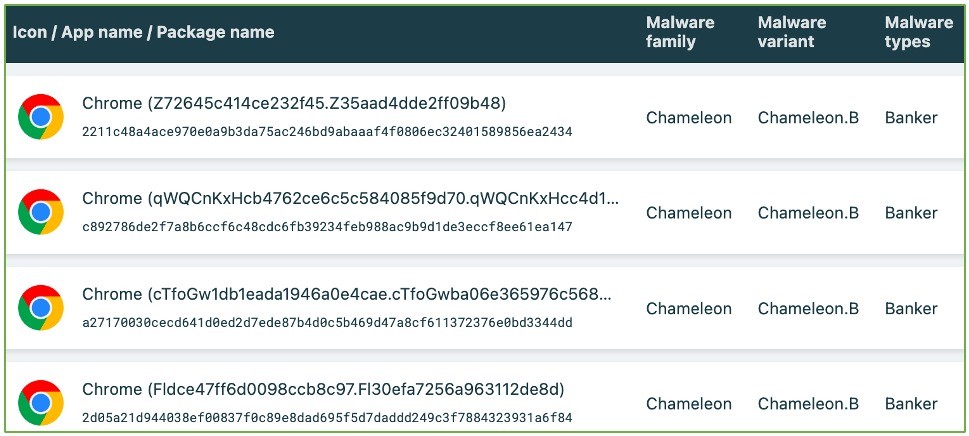

I ricercatori di ThreatFabric riferiscono che il malware è attualmente distribuito tramite il servizio Zombinder. Questo aiuta a collegare il malware alle applicazioni Android legittime. Pertanto, Chameleon si traveste da Google Chrome.

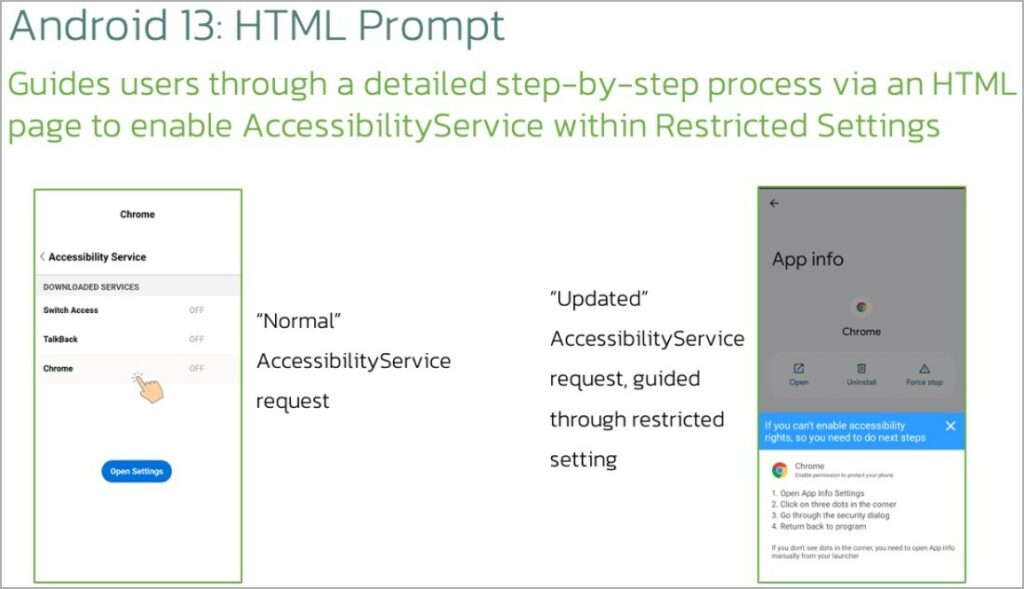

La prima nuova funzionalità che i ricercatori hanno scoperto in questa variante di Chameleon è la possibilità di visualizzare una pagina HTML sui dispositivi con Android 13. Viene chiesto alle alle vittime di autorizzare l’app a utilizzare il servizio di accessibilità.

Il fatto è che Android 13 e versioni successive sono protette da una funzione di impostazione Limitata, che impedisce alle applicazioni di terze parti di richiedere i privilegi del servizio di accessibilità, limitando questa funzionalità solo ai file APK di Google Play.

Pertanto, se Chameleon rileva che è in esecuzione su Android 13 o 14, carica una pagina HTML che consente all’utente di abilitare manualmente il servizio di accessibilità per l’app, ignorando la sicurezza del sistema operativo.

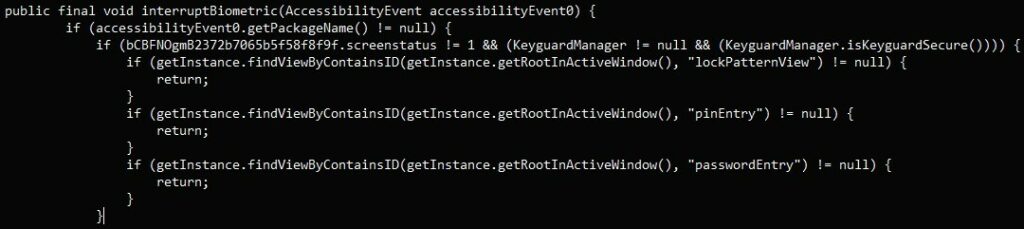

La seconda novità prevede l’interruzione delle operazioni biometriche sul dispositivo (come l’impronta digitale o lo sblocco facciale) utilizzando il servizio Accessibilità.

Chameleon intercetta quindi tutti i PIN e le password immesse per sbloccare il dispositivo e può successivamente utilizzarle per sbloccare il dispositivo a sua discrezione per eseguire azioni dannose nascoste da occhi indiscreti.

Infine, i ricercatori riferiscono che Chameleon aggiunge un’attività pianificata tramite l’API AlarmManager per gestire i periodi di attività e determinare il tipo di attività. A seconda che abbia accesso al servizio di accessibilità, il malware lancia attacchi overlay oppure procede alla raccolta dei dati sull’utilizzo dell’applicazione per scegliere il momento migliore per l’iniezione.

Per proteggersi da Chameleon, gli esperti consigliano di evitare di scaricare file APK da fonti non ufficiali, poiché questo è il modo principale in cui viene distribuito il malware correlato a Zombinder.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…