Autore: Davide Santoro

Data Pubblicazione: 06/11/2021

Moses Staff è un gruppo comparso recentemente che, a differenza dei gruppi di cui siamo abituati a parlare dediti al ransomware ed all’esfiltrazione di dati a scopo estorsivo, sembrerebbe principalmente un gruppo dedito all’attività di hacktivismo, ovvero un gruppo che utilizza le proprie capacità per portare avanti iniziative di rivendicazione politica, sociale, etica ecc…

Il gruppo attualmente utilizza due domini noti (il primo .se ed il secondo .onion), come possiamo vedere da questi due screenshots sembrerebbe che il logo sia stato caricato – in entrambi i domini – a settembre del 2021.

Inoltre, analizzando la versione .onion dalla dicitura /wp-content possiamo dedurre che il sito sia stato fatto utilizzando WordPress, il sito è molto basico e si compone essenzialmente di 3 sezioni:

1) La sezione “Activities” dove troviamo le aziende e società israeliane da cui sono stati esfiltrati dei dati, per ognuna di esse troviamo una pagina dedicata contenente il logo dell’azienda, una breve descrizione del materiale contenuto nell’archivio, un bottone con un link anonfiles.com dove è stato caricato l’archivio (il bottone contiene anche le dimensioni dei singoli archivi) in formato .rar e la password per aprire l’archivio (in alcuni troviamo anche dei samples). Ecco uno screen a titolo esemplificativo:

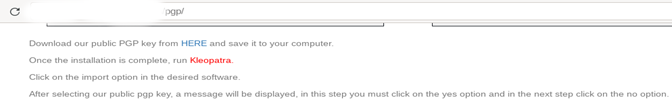

2) La sezione PGP contenente una breve guida all’utilizzo di un noto tool (gpg4win) di cui viene consigliato l’utilizzo per mettersi in contatto con il gruppo, in questa sezione notiamo subito questo particolare:

Il link destinato al download della loro chiave pubblica PGP non è cliccabile, il che ci spinge ovviamente ad utilizzare l’analisi della pagina per identificare la problematica e questo è ciò che ci troviamo davanti:

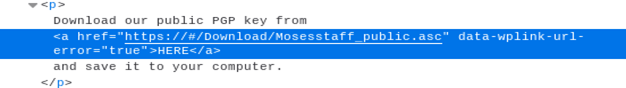

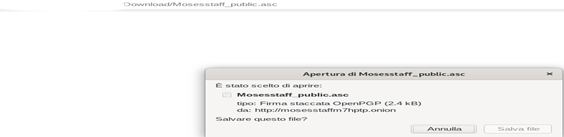

Il link è incompleto, è presente l’alberatura dove è stata caricata la chiave pubblica PGP ma manca il link, questo ci spinge a testare l’alberatura utilizzando il link del loro sito e, come potete vedere, il tentativo è andato a buon fine:

Visto il livello della guida(molto elementare e spiegata step by step) sono più propenso a pensare ad una dimenticanza del gruppo piuttosto che ad una volontà di testare le competenze degli utenti

3) La pagina di contatto che funziona nella versione .se mentre nella versione .onion dovrebbe reindirizzare ad una pagina /wp-contentactus mentre in realtà reindirizza alla loro homepage:

Nella sezione contatti viene sostanzialmente proposto un reclutamento per il gruppo “per esporre i crimini dei sionisti” e viene fornita un’email:

Oltre a questo all’interno del sito troviamo il link al loro canale Telegram ed al loro account su Twitter.

Ovviamente non sappiamo la reale provenienza del gruppo ma dal modo di scrivere in inglese, dal suggerimento di gpg4win (molto usato in Iran), dai recenti attacchi informatici subiti dall’Iran e dei quali – neanche troppo velatamente – è stato accusato Israele possiamo ipotizzare che si tratti di un gruppo hacktivism iraniano e, se sia sponsorizzato o meno, dalle unità cyber riconducibili alle Guardie Rivoluzionarie dell’Iran lo scopriremo soltanto con il tempo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.