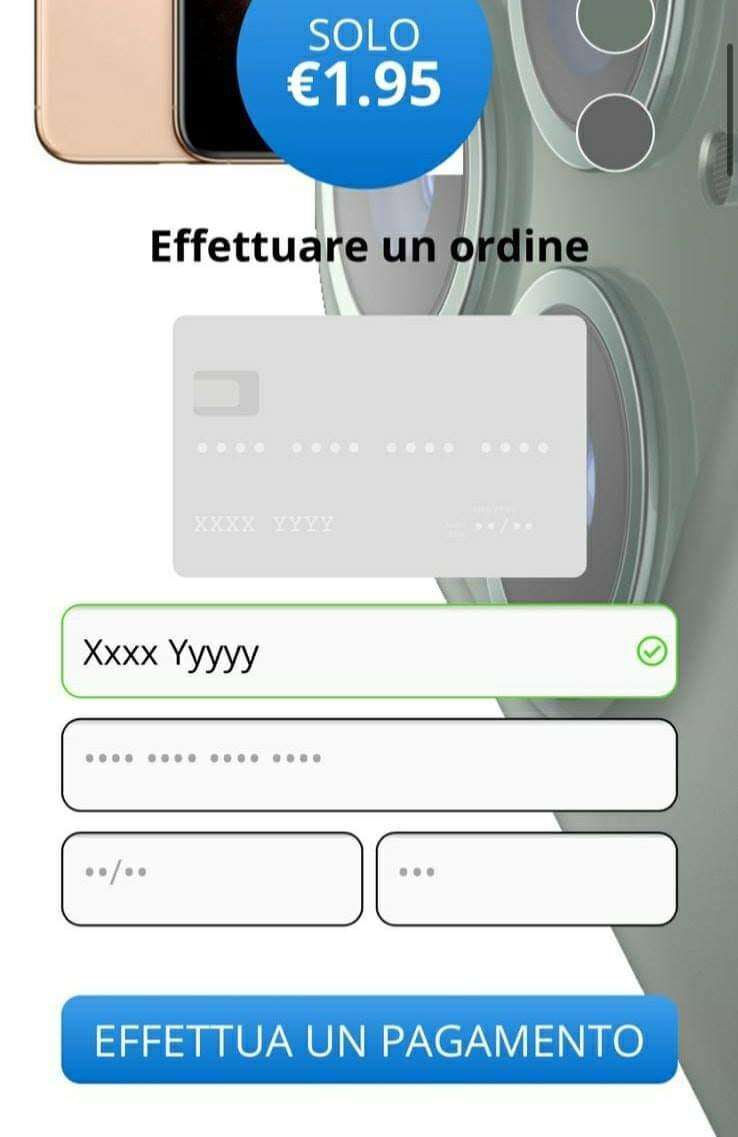

“[AMAZON.IT]:: Ciao Francesca, abbiamo cercato di contattarti per il tuo regalo. Per richiederlo segui questo link >> Http://…”

Ma perché conoscono il nostro nome e il nostro numero di telefono?

Perché la #privacy è morta e sono in giro (almeno da quello che conosciamo), 30 miliardi di #record, frutto di #collection di dati raccolti da una miriade di #databreach collezionati da anni.

E a meno che tu non cambi il #nome o il numero di #telefono, o meglio #buttalosmartphone, sarai una potenziale vittima di questo genere di attacchi.

Sei in grado di accettare tutto questo o smettere di parlare di privacy?

#Cyble inc, di recente ha rilasciato il dominio https://amibreached.com/ che contiene una raccolta di 30 miliardi di tuple, che possono essere interrogate tramite la tua #mail, un #dominio o una #password per comprendere se è presente nelle collection di databreach e quindi se sei una potenziale presente o futura vittima di una frode informatica.

#redhotcyber #cybersecurity #blackprivacy #malware

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.