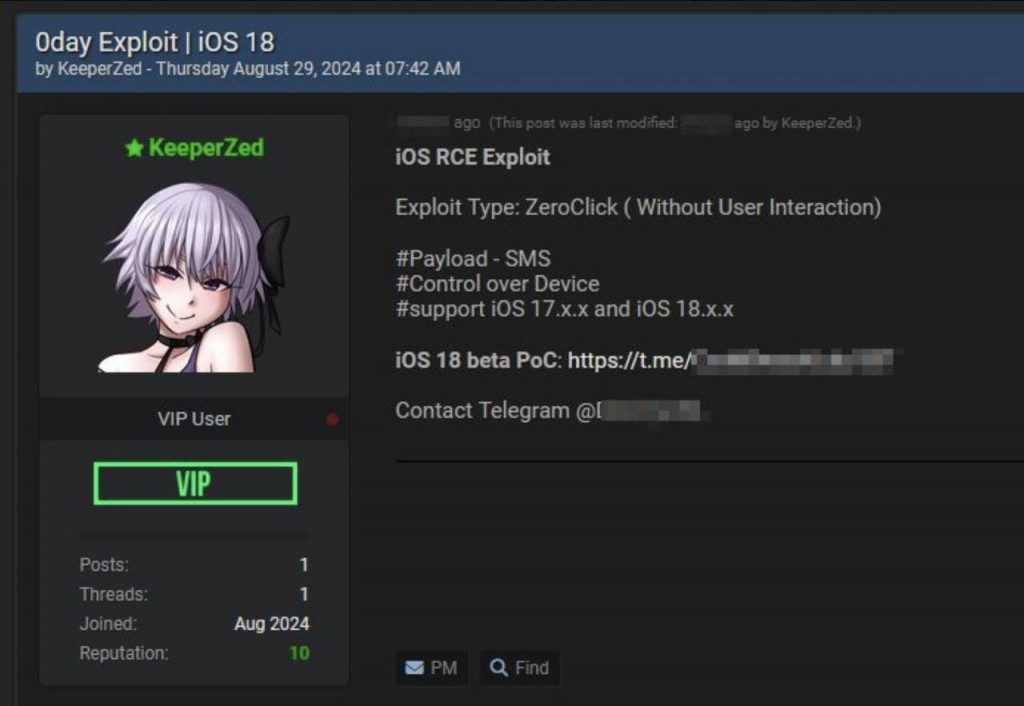

Sul famoso forum underground Breach Forums è stata scoperta una seria minaccia alla sicurezza per gli utenti dei dispositivi Apple. Un hacker con lo pseudonimo KeeperZed ha introdotto un nuovo exploit ZeroClick di 0day che prende di mira le versioni iOS 17.xx e 18.xx.

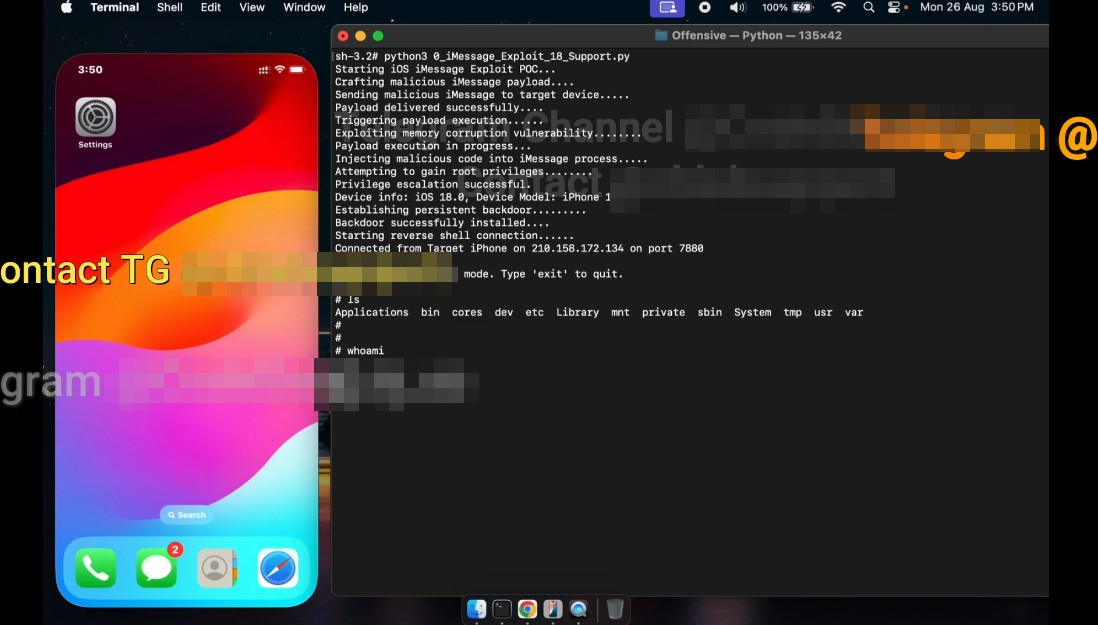

Questo exploit è classificato come Remote Code Execution (RCE) e viene distribuito tramite SMS, il che lo rende particolarmente pericoloso in quanto non richiede alcuna interazione da parte dell’utente per essere attivato.

Questo exploit consente agli aggressori di ottenere il pieno controllo del dispositivo della vittima, aprendo ampie opportunità di spionaggio, furto di dati e installazione di malware aggiuntivo.

Di particolare preoccupazione è il fatto che la vulnerabilità funziona sulle ultime versioni di iOS, aggirando le misure di sicurezza esistenti.

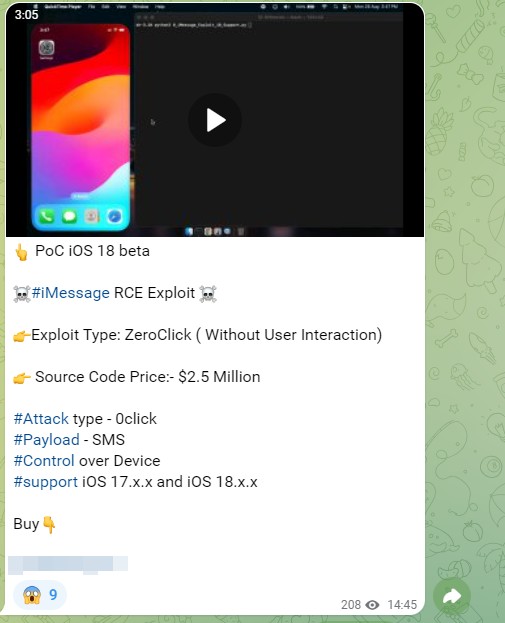

KeeperZed invita i potenziali acquirenti a rivedere la Proof of Concept (PoC) tramite Telegram, indicando la volontà di vendere l’exploit alle parti interessate a 2,5 milioni di dollari.

Vale la pena notare che tali exploit possono fruttare diversi milioni di dollari sul mercato clandestino, riflettendo l’elevata domanda di questi strumenti.

Le parti interessate possono includere sia agenzie governative che società private specializzate nello sviluppo di capacità di sorveglianza mirata. Un noto esempio di sfruttamento di tali vulnerabilità è il software Pegasus creato da NSO Group.

Tali strumenti consentono potenzialmente l’accesso non autorizzato ai dati sensibili presenti su un dispositivo, inclusi messaggi, foto e informazioni sulla posizione, all’insaputa del proprietario. Ciò rappresenta una seria minaccia per la privacy e la sicurezza degli utenti iOS.

Questa situazione evidenzia ancora una volta le sfide attuali nel campo della sicurezza informatica mobile. Nonostante gli sforzi dei produttori per proteggere i loro prodotti, i criminali informatici continuano a trovare modi per aggirare i meccanismi di sicurezza. Pertanto, si consiglia agli utenti di aggiornare regolarmente il software del proprio dispositivo, utilizzare misure di sicurezza aggiuntive e prestare attenzione quando si ricevono messaggi sospetti.

I produttori di dispositivi mobili, dal canto loro, continuano a lavorare per rafforzare i meccanismi di protezione, ma la minaccia di nuovi exploit resta rilevante. Questa notizia serve a ricordare l’importanza di migliorare continuamente le misure di sicurezza sia da parte degli sviluppatori che degli utenti.

In sintesi, nella Sicurezza informatica Non occorre fermarsi mai a trovare nuove mitigazioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…