La società di sicurezza Arctic Wolf ha avvertito che il gruppo ransomware Lorenz sta sfruttando una vulnerabilità critica nei dispositivi VoIP Mitel MiVoice per infiltrarsi nelle reti aziendali.

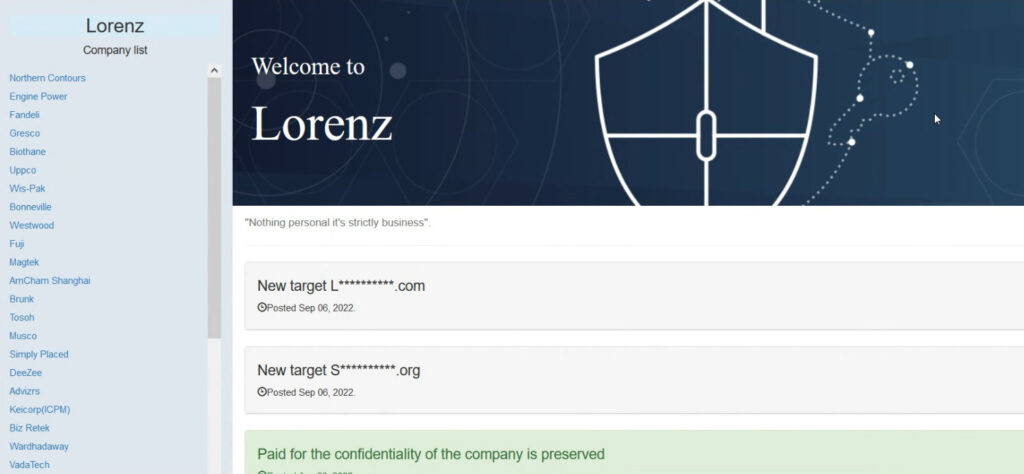

Lorenz è attivo almeno dal 2021 ed è impegnato nella consueta doppia estorsione: non solo crittografare i file sui computer delle sue vittime, ma anche rubare i dati delle aziende colpite, per poi minacciare di rilasciarli se non ricevono un riscatto.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Lo scorso anno, al gruppo è stato attribuito un attacco al provider EDI Commport Communications e quest’anno i ricercatori hanno registrato l’attività di Lorenz negli Stati Uniti, in Cina e in Messico, dove gli hacker hanno attaccato le piccole e medie imprese.

Come riferiscono ora gli analisti di Arctic Wolf , il gruppo di hacker sfrutta la vulnerabilità CVE-2022-29499, scoperta e corretta nel giugno 2022.

Questo bug nei dispositivi VoIP Mitel MiVoice consente l’esecuzione remota di codice arbitrario (RCE) e la creazione di una reverse shell sulla rete della vittima.

Le soluzioni Mitel VoIP sono utilizzate da organizzazioni e governi in settori mission-critical in tutto il mondo. Secondo l’esperto di sicurezza delle informazioni Kevin Beaumont, ci sono attualmente più di 19.000 dispositivi esposti su Internet.

In generale, le tattiche di Lorenz sono simili a quelle descritte nel report dell’azienda CrowdStrike, che ha scoperto questo bug e monitorato il ransomware che lo utilizzava. Quindi, dopo la compromissione iniziale, Lorenz distribuisce una copia dello strumento open source Chisel per il tunneling TCP sulla rete dell’azienda interessata e la utilizza per spostarsi lateralmente.

Allo stesso tempo, gli esperti di Arctic Wolf notano che dopo che un dispositivo Mitel è stato compromesso, gli hacker aspettano circa un mese e solo allora iniziano a sviluppare ulteriormente il loro attacco.

I ricercatori scrivono che gli hacker utilizzano strumenti ben noti e ampiamente utilizzati per creare un dump di credenziali e la successiva ricognizione. Il gruppo inizia quindi il movimento laterale utilizzando le credenziali compromesse (incluse quelle di un account amministratore del dominio).

Prima di crittografare i file della vittima, Lorenz ruba le informazioni utilizzando l’applicazione di condivisione file FileZilla. BitLocker viene utilizzato per crittografare i file della vittima in seguito.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.