Immagine di copertina: Claude AI Info copyright

Sempre abbiamo riportato su RHC, che la cyber gang della Federazione Russa avevano una regola non detta: “non lavorare mai arrecando danni alla madre patria Russia”. Ma in questo caso stiamo assistendo all’esatto contrario.

Gli analisti del group-IB riferiscono che il gruppo di estorsioni di lingua russa OldGremlin è tornato dopo una lunga pausa e sta nuovamente attaccando le società russe.

Coloro che lo violavano questa regola, si contavano sulle dita di una mano, e OldGremlin era uno di loro. Dalla primavera del 2020, quando Gremlins sono stati scoperti per la prima volta dagli analisti di Group-IB Threat Intelligence, gli hacker hanno attaccato attivamente le imprese russe: banche, imprese industriali, organizzazioni mediche e sviluppatori di software.

In totale, in meno di due anni, gli hacker hanno condotto 13 campagne per inviare e-mail dannose, che è la prima fase dell’attacco e ne determina il successo.

Il 2020 si è rivelato l’anno più fruttuoso per gli estorsionisti: 10 invii presumibilmente per conto dell’Unione delle organizzazioni di microfinanza, una holding metallurgica russa, uno stabilimento bielorusso MTZ, una clinica dentistica e una holding di media RBC.

OldGremlin ha effettuato solo un invio di massa nel 2021, a febbraio, ma ha avuto un tale successo che ha sfamato gli hacker tutto l’anno.

Pochi mesi dopo, mentre rispondevano agli incidenti nelle società russe, gli specialisti del Gruppo-IB si trovarono di fronte al fatto che il punto di ingresso iniziale era esattamente quelle mail di febbraio. Inoltre, l’anno scorso è stato OldGremlin a battere il record di avidità in Russia: 250.000.000 rubli, ovvero 2,7 milioni di euro.

Questa è esattamente la quantità di riscatto che hanno chiesto a una delle vittime.

Ora, alla fine di marzo 2022, OldGremlin si è riaffermato con due invii dannosi. Come negli attacchi passati, il gruppo ha bombardato di mail le società russe e ha utilizzato delle notizie attuali per i loro messaggi. Gli estorsionisti hanno giocato sul tema delle sanzioni e del “ritiro completo” dei sistemi di pagamento Visa e Mastercard.

La lettera è stata scritta per conto di un contabile senior di un istituto finanziario russo.

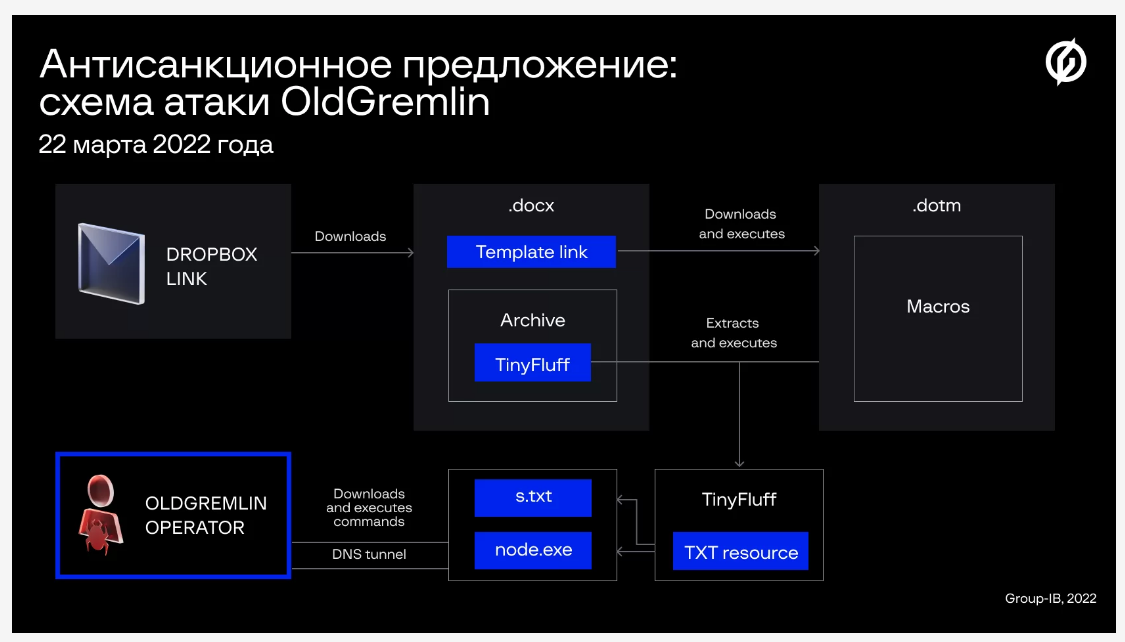

Per ottenere una nuova carta di credito, ai clienti è stato offerto di studiare le istruzioni e compilare un questionario. In effetti, le e-mail contenevano collegamenti a un documento dannoso che si trova in DropBox.

Il documento ha portato all’infezione della macchina della vittima con il malware TinyFluff (“Fluff”). Questo strumento è un successore diretto dell’esclusiva backdoor TinyNode auto-scritta che il gruppo ha utilizzato come downloader principale per scaricare ed eseguire script dannosi.

Il compito di TinyFluff è eseguire l’interprete Node.js sul dispositivo infetto e fornire l’accesso remoto ad esso.

OldGremlin è meticoloso nella preparazione di e-mail di phishing e segue da vicino le ultime notizie. L’argomento dei loro invii potrebbe anche riguardare il lavoro a distanza durante la pandemia o proteste bielorusse, o un’offerta per un’intervista da un vero giornalista finanziario.

Il marchio di fabbrica di OldGremlin sono attacchi mirati a più stadi con tattiche e tecniche complesse, come APT. Ad esempio, non hanno inviato il loro ransomware TinyCryptor direttamente nella mailing list, ma hanno prima utilizzato dei “malware precursori”, che hanno premesso di ottenere l’accesso remoto alla macchina della vittima e da qua hanno condotto ricognizioni, raccolta di dati e poi si sono spostati lateralmente attraverso la rete dell’organizzazione.

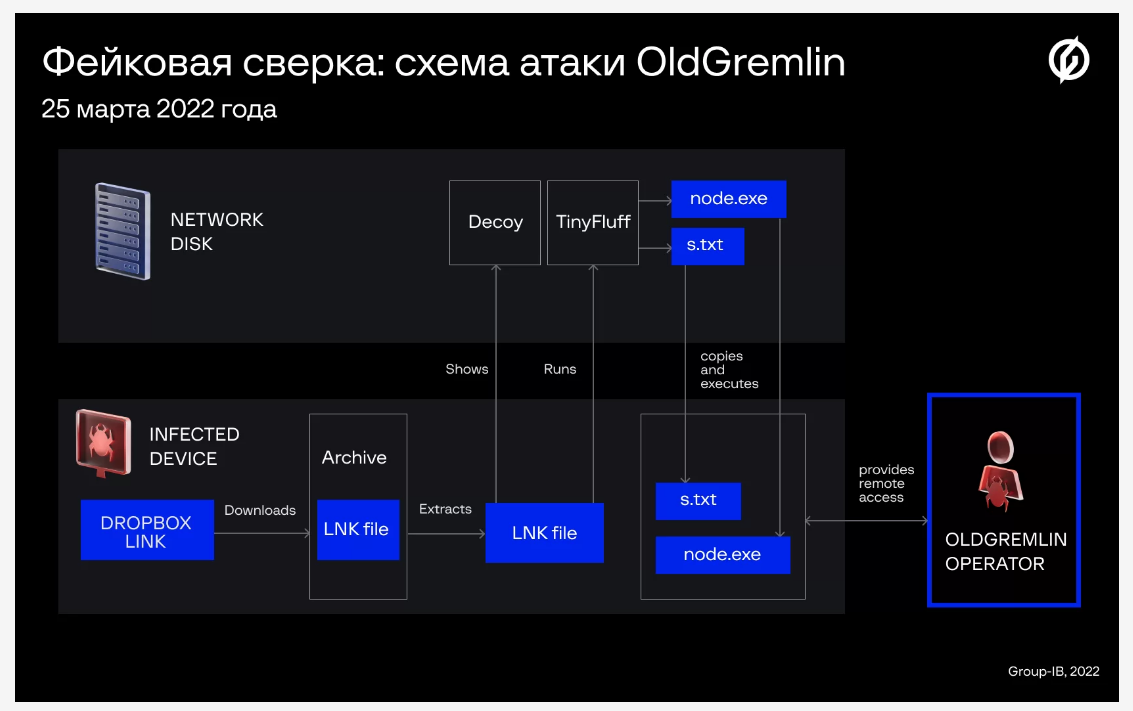

Il rapporto Group-IB rileva inoltre che il 25 marzo OldGremlin ha effettuato un altro invio, ma ha già utilizzato strumenti più semplificati. Gli esperti attribuiscono questo al fatto che lo script finale utilizzato nell’attacco precedente non era ancora pronto per il pieno utilizzo: richiedeva test aggiuntivi e l’aggiunta di nuove funzionalità.

Sulla base dell’aspetto dei documenti esca, si può presumere che il secondo invio sia stato effettuato per conto della società Consultant Plus. Ma, purtroppo, gli esperti non hanno ancora scoperto le mail, nonostante siano riusciti a ricostruire il secondo attacco, scoperto durante l’analisi dell’infrastruttura di rete del gruppo. Il payload in questo caso era anche TinyFluff.

Nel rapporto dell’azienda è possibile trovare una panoramica dettagliata del toolkit OldGremlin e gli esperti avvertono che i nuovi invii potrebbero infettare un gran numero di aziende e nei prossimi mesi, gli aggressori si muoveranno lentamente nella loro infrastruttura, aggirando la protezione predefinita sistemi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…