Gli altoparlanti intelligenti offrono una comodità incredibile, permettendoti di riprodurre la tua musica preferita o ordinare la carta igienica con un semplice comando vocale. Tuttavia, questa comodità può comportare un costo sotto forma di danni alla privacy di cui molti consumatori non sono nemmeno a conoscenza.

Umar Iqbal, assistente professore di informatica e ingegneria presso la McKelvey School of Engineering della Washington University di St. Louis, ha dichiarato: “Abbiamo scoperto che Amazon utilizza i dati di interazione degli altoparlanti intelligenti per determinare gli interessi degli utenti e quindi utilizza tali interessi per indirizzare annunci personalizzati”. Queste informazioni non sono state precedentemente divulgate esplicitamente da Amazon.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

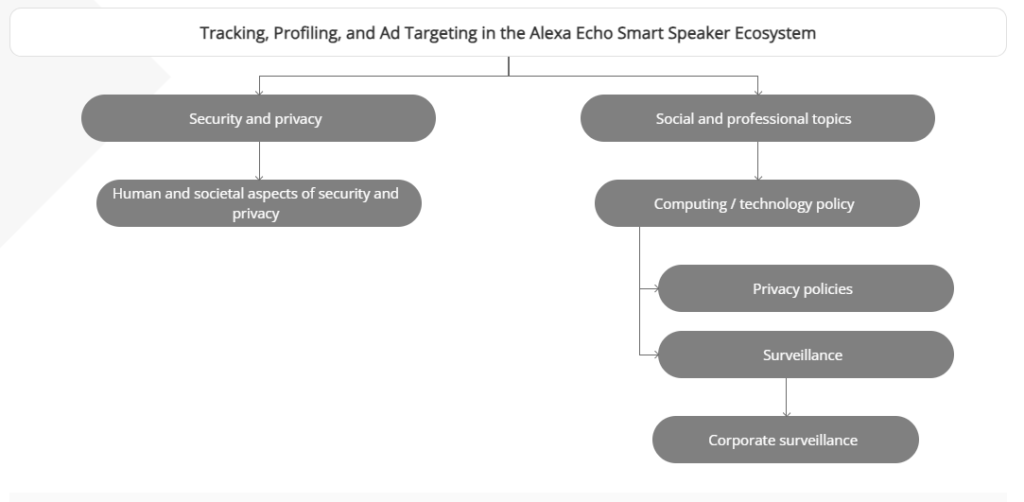

Il gruppo di ricerca ha presentato il proprio lavoro il 26 ottobre alla conferenza ACM Internet Measurement di Montreal. Lo scopo dello studio è fornire informazioni su quali informazioni vengono acquisite dagli altoparlanti intelligenti, come vengono condivise con terze parti e come vengono utilizzate da tali parti.

Per analizzare i dati raccolti dai dispositivi intelligenti, il team ha creato diversi “personaggi” con interessi in determinate categorie. I ricercatori hanno misurato la raccolta dei dati intercettando il traffico di rete e determinato l’utilizzo dei dati osservando le pubblicità mirate a ciascun “personaggio”.

Il team ha scoperto che fino a 41 inserzionisti sincronizzano o condividono i propri cookie con Amazon, che vengono poi sincronizzati con altre 247 terze parti. Hanno anche scoperto che Amazon non rivela che le interazioni degli altoparlanti intelligenti vengono utilizzate per profilare gli utenti allo scopo di indirizzare la pubblicità.

“Sfortunatamente, la sorveglianza è il modello di business di Internet”, ha detto Iqbal ricordano una frase celebre di Bruce Schneier. Ha anche aggiunto che gli organismi di tutela dei consumatori come la Federal Trade Commission (FTC) negli Stati Uniti e l’Organizzazione europea dei consumatori nell’UE hanno mostrato un notevole interesse per i risultati dello studio.

Iqbal ha sottolineato che è importante che i consumatori siano consapevoli di quanti dati stanno trasferendo invitando dispositivi intelligenti nelle loro case e di come queste informazioni possono essere utilizzate.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.