Ne avevamo già parlato qualche settimana fa, in relazione alla cyber gang LockBit, che aveva richiesto agli impiegati infedeli, l’accesso alle reti delle rispettive aziende previo cospicuo pagamento e avevamo previsto come RHC, che questo modello sarebbe stato imitato da altri gruppi nel breve periodo.

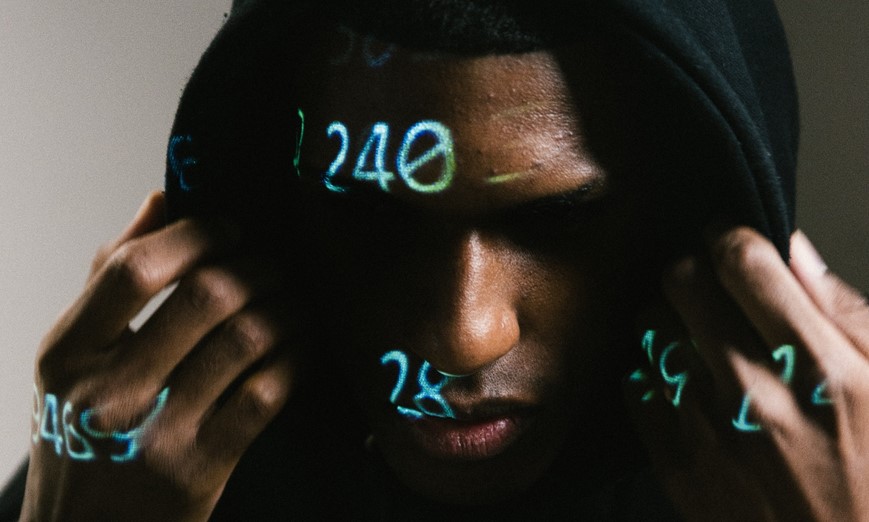

Infatti, un attore di minacce nigeriano è stato osservato mentre tentava di reclutare dipendenti offrendo loro di pagare 1 milione in bitcoin per distribuire il ransomware Black Kingdom sulle reti delle aziende.

“Il mittente dice al dipendente che se è in grado di distribuire ransomware su un computer aziendale o su un server Windows, verrebbe pagato $ 1 milione in bitcoin, o il 40% del presunto riscatto pari a 2,5 milioni di dollari”.

Questo è quanto ha affermato Abnormal Security in un rapporto pubblicato giovedì.

“Al dipendente viene detto che può lanciare il ransomware fisicamente o da remoto. Il mittente ha fornito due metodi per contattarlo se il dipendente è interessato: un account di posta elettronica di Outlook e un nome utente di Telegram”.

Black Kingdom, noto anche come DemonWare e DEMON, ha attirato l’attenzione all’inizio di marzo quando sono stati scoperti malintenzionati che sfruttavano i difetti di ProxyLogon che avevano un impatto sui server Microsoft Exchange per infettare i sistemi senza patch con il ceppo ransomware.

I “broker di accesso”, fino ad oggi hanno consentito l’acquisto dell’accesso alle reti, ma con sistemi sempre più sicuri, che utilizzano sistemi MFA, le cose potrebbero essere complesse, pertanto avere la collaborazione di un impiegato infedele, consente di velocizzare l’accesso alle reti e quindi acquisirne persistenza.

Oltre ad un approccio flessibile alle loro richieste di riscatto, si ritiene che il piano sia stato ideato dall’amministratore delegato di una startup di social network con sede a Lagos chiamata Sociogram, con l’obiettivo di utilizzare i fondi sottratti per “costruire la mia azienda”.

In una delle conversazioni che hanno avuto luogo nel corso di cinque giorni, l’individuo ha persino iniziato a chiamarsi “il prossimo Mark Zuckerberg”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…