Si sente molto parlare di Intelligenza artificiale nell’ultimo periodo, sta spopolando la ormai nota soluzione di open.ai: Chat GPT. Le applicazioni possibili di questo strumento sono sostanzialmente illimitate, anche grazie alla sua naturale predisposizione all’integrazione mediante REST API in altre soluzioni.

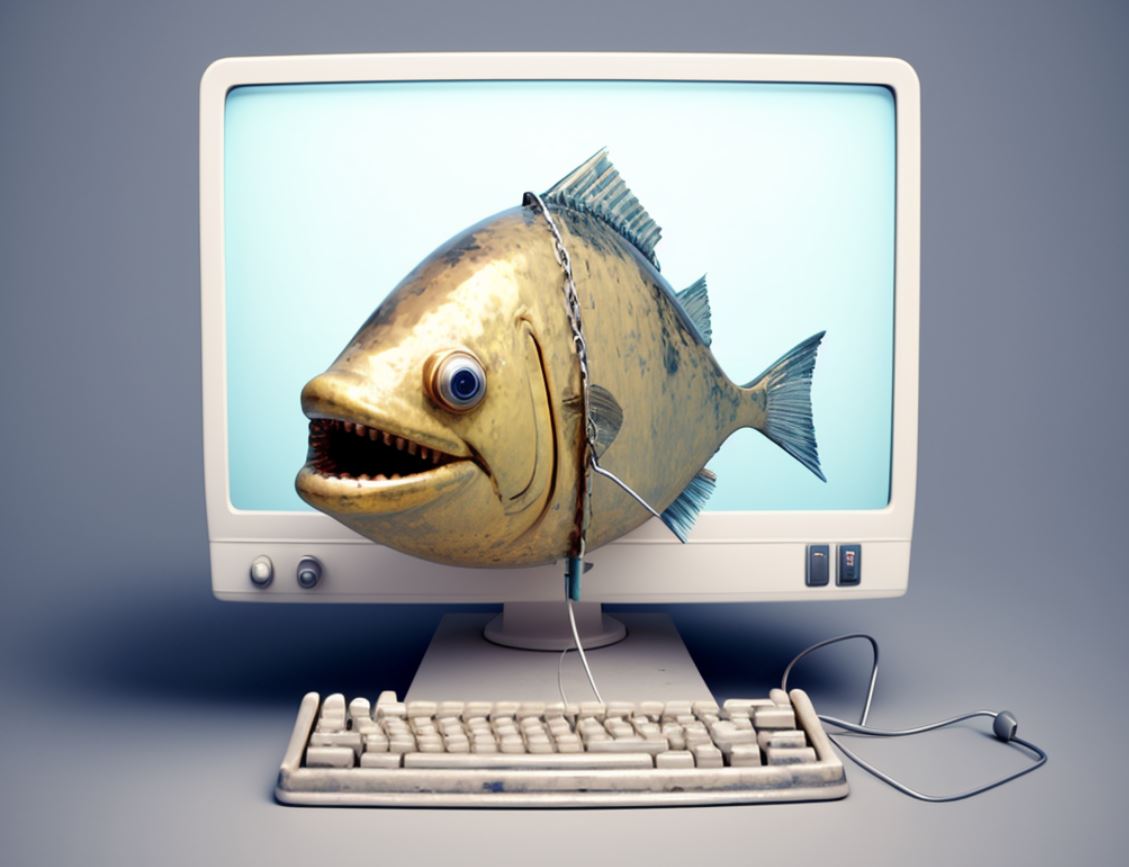

Oggi parleremo proprio di integrazioni ma non come al solito, questa volta vedremo come sfruttare l’intelligenza artificale da vero hacker, di quelli col cappellaccio nero.

Prima di addentrarci nei meandri oscuri della soluzione sperimentale applicata al phishing, è necessario e propedeutico definire formalmente il ruolo dell’Intelligenza artificiale nel nostro mondo. Per poter capire cos’è l’Intelligenza artificiale, dobbiamo fare un bel passo indietro (chi più chi meno) ai cari tempi delle scuole superiori, in particolare sul concetto di “Funzione” che di fatto si contrappone al concetto di AI.

Vediamo perché:

Ecco qualche esempio in ambito HR:

Ecco qualche esempio in ambito Automobilistico:

Nel caso appena descritto, le telecamere analizzano le immagini acquisite e le passano ad un modulo software integrato che le converte in un modello 2D.

Questo modello 2D è perfettamente equivalente ad un videogioco in cui semplicemente viene attivata la funzionalità di “arriva automaticamente alla destinazione”. Quindi come possiamo vedere l’unica difficoltà è elaborare le immagini e da lì ricostruire un modello sul quale è possibile applicare delle funzioni che permettono all’auto di sterzare in autonomia (Lane Assist).

Adesso che sappiamo cos’è l’intelligenza artificiale, vedremo come questa potrebbe risolvere alcune debolezze degli attacchi di phishing. Vediamo cosa caratterizza di solito una mail di phishing:

Risorse /Tecnologie:

Con questa soluzione è possibile attingere ad una vasta gamma di e-mail grazie alla presenza delle combo-list disponibili sul Deep Web. Le Combo List sono delle combinazioni di e-mail/password rubate dopo attacchi informatici.

Le e-mail presenti nelle combo possono essere usate sia come bersagli ma anche come vettori d’attacco, cioè possiamo usare delle e-mail di cui conosciamo le credenziali per inviare da lì e-mail di phishing senza correre il rischio di vederci bannati le nostre email personali. Le e-mail dalle quali partono gli attacchi possono cambiare continuamente, minimizzando il rischio che le nostre mail siano bloccate dai vari provider di posta.

Adesso abbiamo i destinatari ed anche i mittenti delle nostre e-mail di phishing, adesso ci serve l’oggetto ed il corpo della mail. Con il nostro software scritto in python appositamente per questo progetto integriamo Chat GPT mediante REST API, chiediamo a chat GPT di scriverci il corpo del messaggio e l’oggetto.

Adesso abbiamo i destinatari, i mittenti, l’oggetto della mail ed il corpo della mail, adesso dobbiamo aggiungere il “payload” e/o il link che verrà usato per garantire l’accesso ai sistemi della vittima. Per questo grazie all’uso di Beef, generiamo una pagina web che se visitata permette all’attaccante di impartire dei comandi al browser della vittima (come ad esempio scattare screenshot, foto, video e altro).

Una volta che avremo il link, possiamo adoperare SET (Un tool che viene appositamente adoperato per attacchi di ingegneria sociale, come ad esempio mail di phishing).

Diamo a Set In pasto i seguenti:

Dopo la ricezione di alcuni comandi da parte del nostro Python Software Controller, SET Invierà automaticamente le e-mail senza l’interazione dell’attaccante. Quando le vittime apriranno gli allegati o fanno click sul link il payload sarà eseguito e gli attaccanti prenderanno il controllo dei sistemi della vittima. Statisticamente parlando è sicuro che almeno una piccola quantità di utenti entreranno in contatto con la nostra soluzione, questo senza che l’hacker faccia il minimo sforzo dato che è tutto automatico.

Il valore aggiunto di questa soluzione basata sulla generazione di contenuti grazie all’A.I. è proprio la completa autonomia nella generazione di nuovi contenuti di phishing, cosa che per gli ingegneri sociali ruba molto tempo e spesso i risultati non sono brillanti.

Con l’intelligenza artificiale si apre una nuova era dell’ingegneria sociale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…