Avevamo riportato in precedenza, che gli sviluppatori di node-idc, una libreria javascript molto utilizzata, avevano inserito del codice malevolo all’interno del repository node-ipc, il quale eliminava i file all’interno dei server.

Lo sviluppatore ha dovuto affrontare una reazione pubblica importante, dopo essere stato accusato di aver tentato di distribuire indiscriminatamente malware a indirizzi IP russi tramite il popolare pacchetto open source.

Brandon Nozaki-Miller ha negato le accuse secondo cui il suo codice avrebbe distrutto i dischi rigidi degli utenti in Russia e Bielorussia, nonostante le code review effettuate sul codice pubblicato.

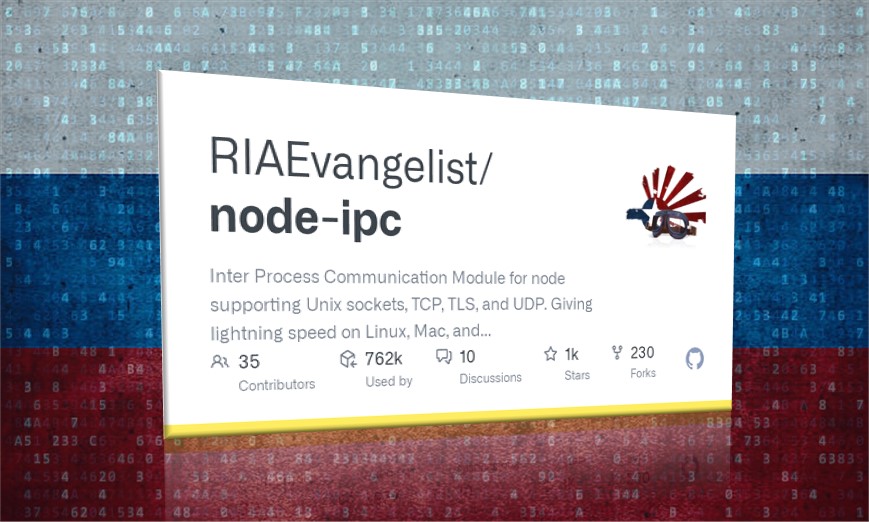

Miller sviluppa “node-ipc”, un modulo di comunicazione tra processi per sistemi Linux, Mac e Windows. Secondo GitHub, quasi 761.000 persone utilizzano il pacchetto in produzione.

Dopo aver analizzato il codice il 7 marzo di quest’anno, la società di sicurezza software Snyk ha concluso che un pacchetto dannoso era incorporato all’interno di node-ipc.

Il codice dannoso ha sovrascritto i file sul computer degli utenti con indirizzi IP provenienti dalla Russia e dalla Bielorussia e li ha sostituiti con una faccina.

Secondo Snyk, lo strumento ipc-node è stato utilizzato in pacchetti che includono lo strumento da riga di comando Vue.js. Alla vulnerabilità è stato assegnato l’ID CVE-2022-23812 con un punteggio CVSS di 9,8 (Critico).

In seguito all’incidente, Miller è stato oggetto di pesanti molestie. Qualcuno ha chiamato la polizia e lo ha avvertito di una falsa emergenza, che lo ha portato ad essere picchiato dalla polizia. Inoltre, un utente anonimo ha hackerato il suo profilo twitter.

“Per quanto ne so, nessun computer è stato danneggiato, a meno che le persone non abbiano provato a fare in modo che il mio codice facesse qualcosa che non era realmente presente”.

Ma un’analisi dettagliata respinge le affermazioni di Miller.

L’azienda accusa Nozaki Miller di aver cercato di nascondere la distribuzione del malware.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.