Negli ultimi 1,5 anni, il gruppo LockBit ha ricevuto più di 125 milioni di dollari in riscatti. Questo secondo un’analisi di centinaia di portafogli di criptovaluta associati alle operazioni del gruppo svolte da una coalizione internazionale.

Secondo un comunicato stampa della National Crime Agency (NCA) del Regno Unito, nell‘operazione Cronos sono stati identificati più di 500 portafogli crittografici attivi. Il totale di questi wallet è pari a 2.437 BTC trasferiti tra luglio 2022 e febbraio 2024. (più di 125 milioni di dollari ai tassi attuali).

Allo stesso tempo, più di 2.200 BTC (più di 110 milioni di dollari) non erano stati spesi al momento della cessazione dell’attività di LockBit. I fondi non spesi rappresentano importi di riscatto da parte delle vittime e pagamenti da parte del gruppo LockBit stesso. E’ inclusa anche una commissione del 20% pagata ai partner del modello Ransomware-as-a-Service (RaaS).

La NCA ha inoltre riferito che l’acquisizione dell’infrastruttura di LockBit ha portato alla scoperta di 85 conti di scambio di criptovalute. Tali conti contenevano centinaia di migliaia di dollari in asset che ora sono stati bloccati da Binance.

I dati per l’analisi sono stati presi in considerazione dal periodo di 18 mesi di attività del gruppo. Considerando gli attacchi confermati di LockBit in 4 anni di attività (più di 2.000 vittime), l’impatto totale è stimato in diversi miliardi di dollari.

Si stima che la somma media richiesta per il riscatto sia stata di circa 1,5 milioni di dollari e, considerato il numero delle vittime del gruppo. Si stima che l’ammontare dei profitti siano dell’ordine di miliardi di dollari. Vale la pena notare che la percentuale di vittime che effettivamente pagano il riscatto rimane oggetto di dibattito e varia da un rapporto all’altro.

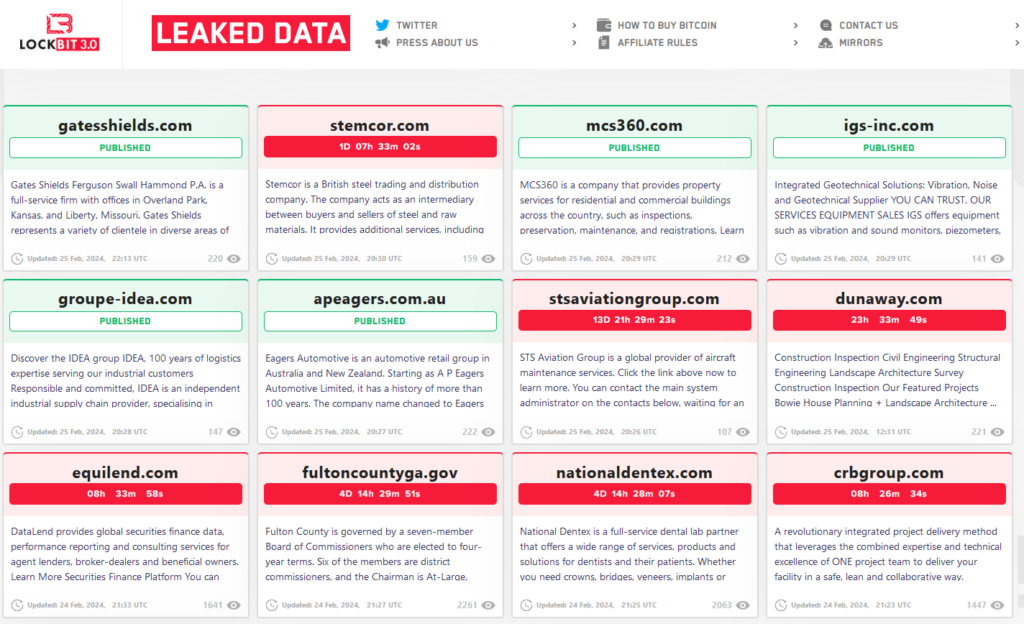

In precedenza abbiamo riferito che nell’ambito dell’operazione internazionale Cronos, iniziata il 19 febbraio, almeno 3 complici di LockBit sono stati arrestati in Polonia e Ucraina. Gli arresti fanno seguito allo smantellamento dell’infrastruttura underground di LockBit. Tramite tale infrastruttura il gruppo minaccia le sue vittime di pubblicare dati rubati se non viene pagato il riscatto.

Nel corso dell’operazione sono stati sequestrati almeno 200 conti di criptovaluta e disabilitati 34 server in diversi paesi, tra cui Paesi Bassi, Germania, Finlandia, Francia, Svizzera, Australia, Stati Uniti e Regno Unito.

LockBit, operativo dal 2019, è diventato il gruppo ransomware più attivo al mondo, avendo effettuato quasi 2.300 attacchi. Il gruppo è noto per gli attacchi alle istituzioni mediche, tra cui il più grande ospedale pediatrico del Canada e i sistemi medici in Pennsylvania e New Jersey.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…