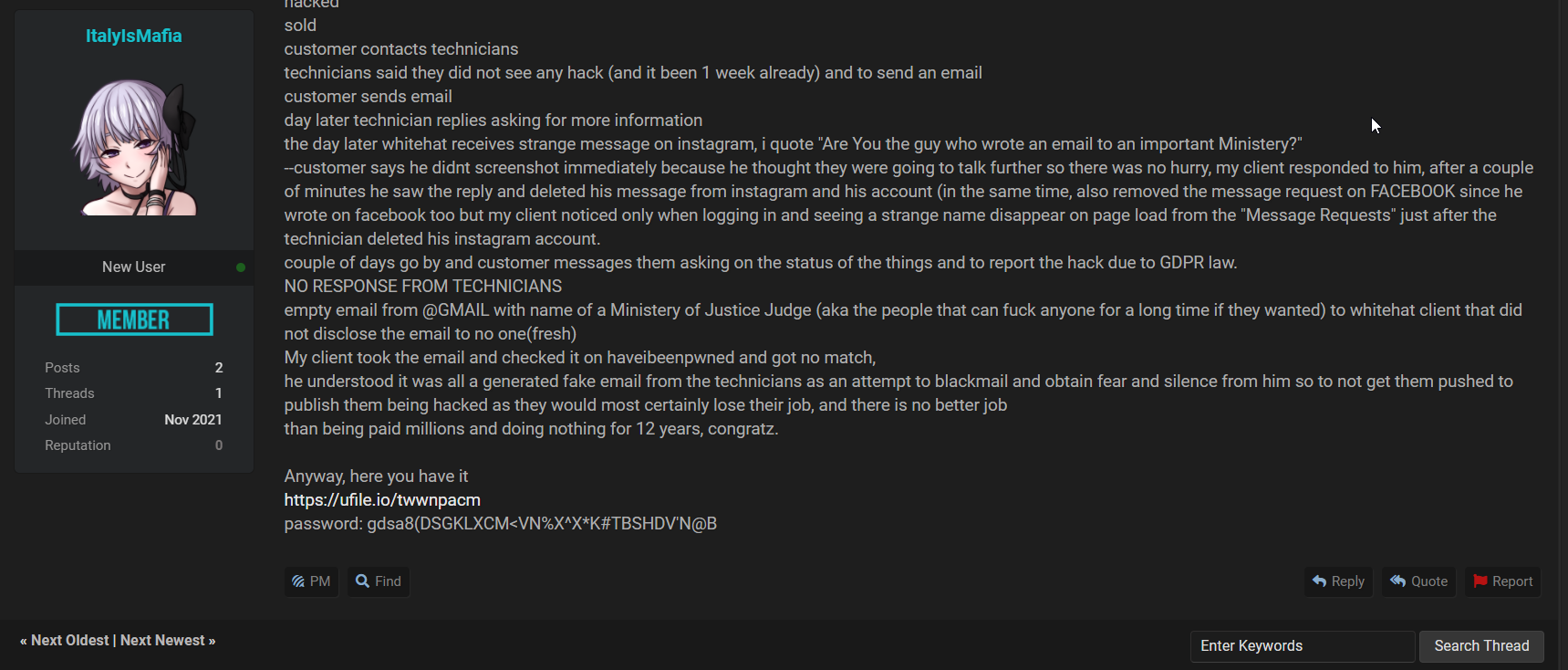

Ieri notte abbiamo appreso dal noto forum underground RaidForums, che un black hacker dal nick “ItalyIsMafia”, ha pubblicato un post nel quale riportava una storia paradossale relativamente ad una violazione dei sistemi del ministero della salute.

A parte la storia che sembra paradossale (che potete leggere integralmente nel post di ieri), ci siamo soffermati sul finale, nel quale venivano riportate delle conclusioni veramente allarmanti ma allo stesso tempo sconfortanti sulla sicurezza dei sistemi della pubblica amministrazione italiana.

“Non prendete di mira i sistemi italiani perché sono poveri scimpanzé ritardati. Questo poveretto ha sprecato 15k dollari nella speranza che dato che milioni di persone sono state hackerate, potesse pubblicare una dichiarazione di violazione e quindi informare i milioni di utenti coinvolti e citare la sua azienda per averli avvisati… Ha imparato a sue spese che l’Italia non è un paese ma una mafia, dal momento che non ho mai visto un paese legittimo come la Germania o la Danimarca, che un ministero informato di una violazione informatica abbia ricattato la persona che glielo aveva fatto sapere affinché queste informazioni non divenissero pubbliche.”

Oggi, 03/11/2021, intorno alle 16:40, all’interno del thread del post su RaidForums, l’utente “ItalyIsMafia” (dopo una serie di commenti che chiedevano delle evidenze che sostenessero l’hack svolto verso i sistemi del ministero della salute), ha pubblicato una risposta con dei file protetti da password che contengono delle evidenze dell’avvenuto hack al sito del ministero.

RHChg ha scaricato questo file, e abbiamo analizzato le evidenze in esso contenute le quali riportano una serie di informazioni interessanti:

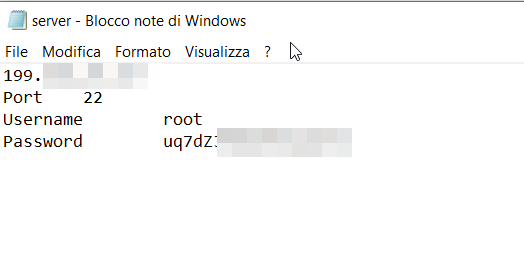

IP address presumibilmente del jump-host dell’attaccante

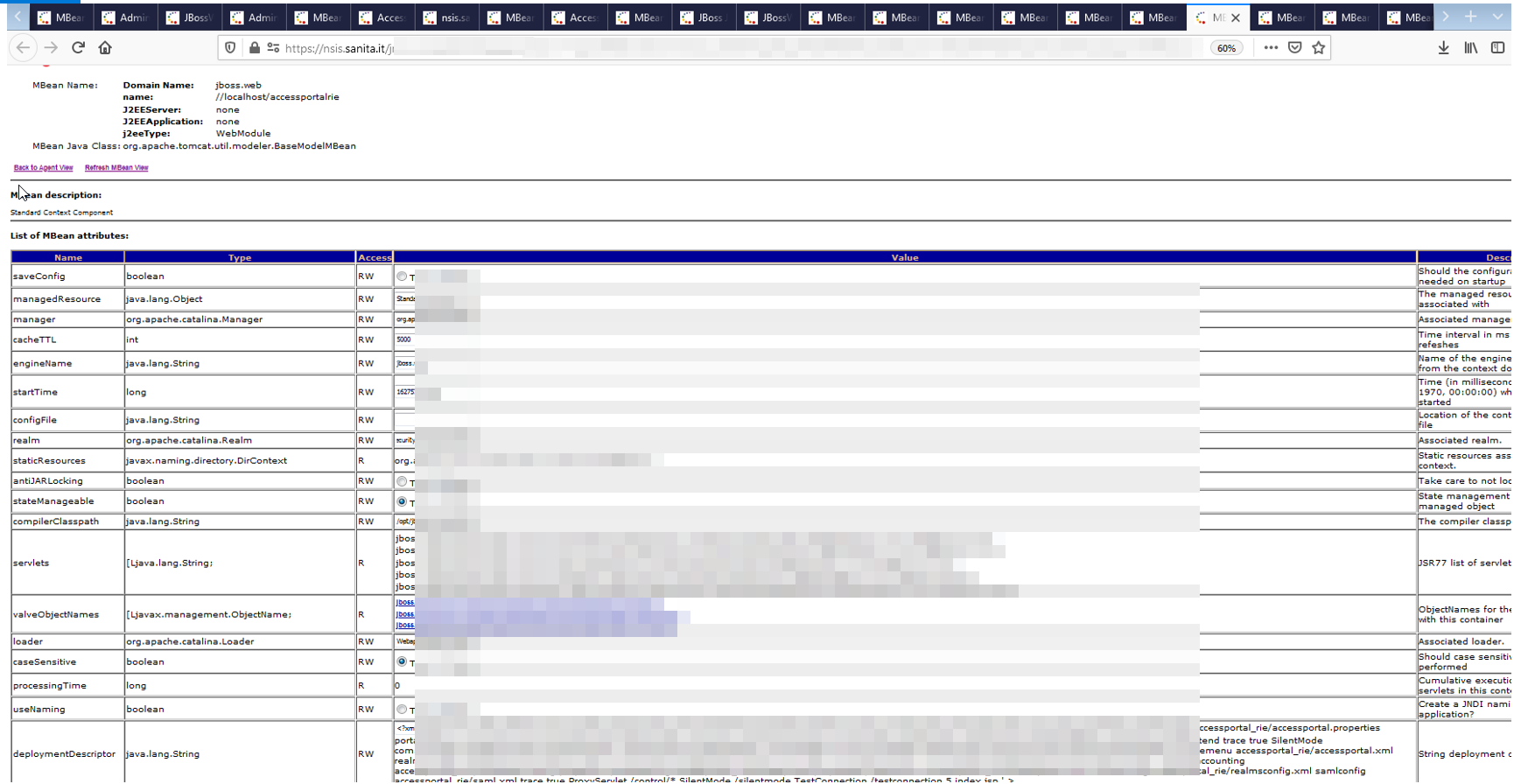

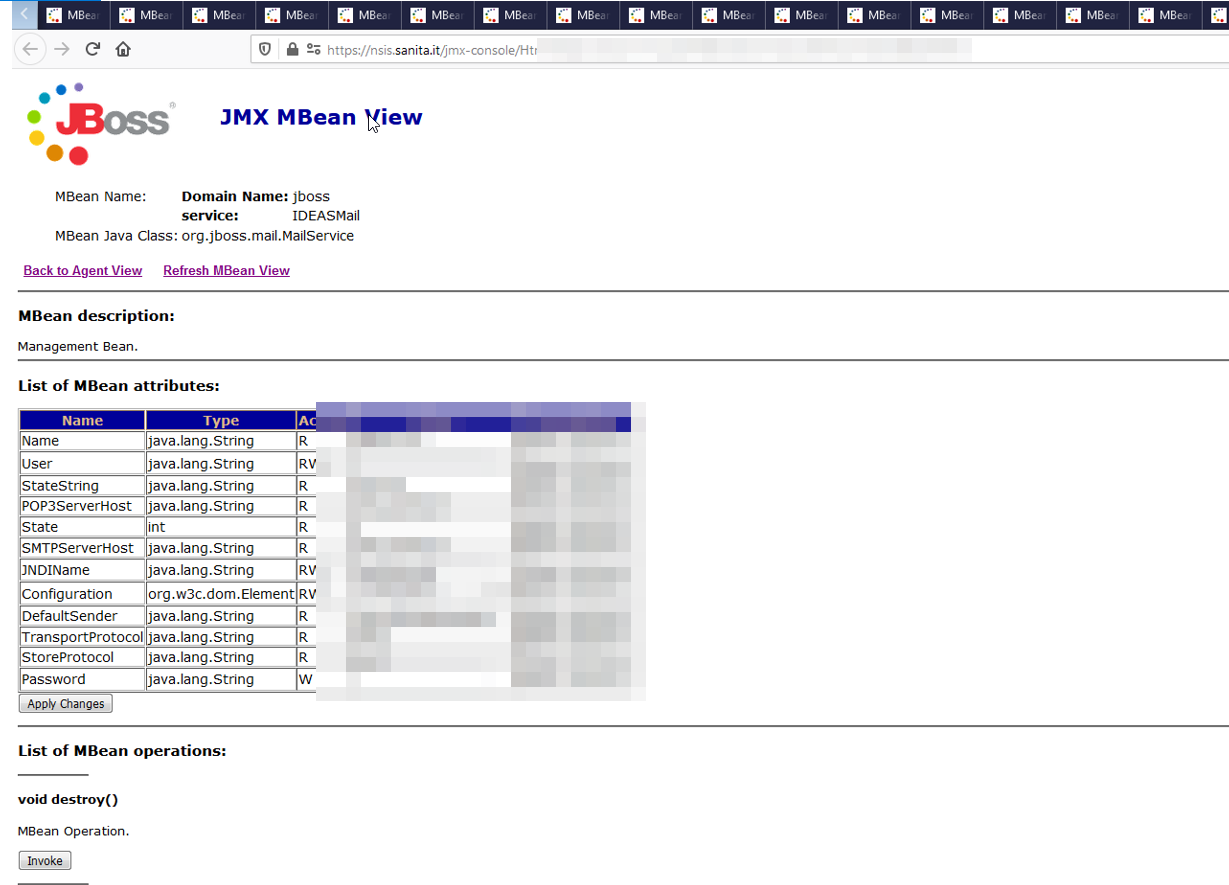

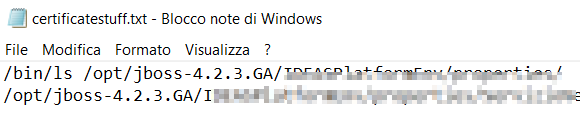

Dalle analisi svolte fino ad ora (le stiamo ancora analizzando), sembrerebbe che l’accesso sia avvenuto utilizzando delle falle sul middleware JBOSS obsoleto, o un account predicibile banale. Dalle directory di installazione risulta essere presente la versione “/bin/ls /opt/jboss-4.2.3.GA/IDEASPlatformEnv/properties/”

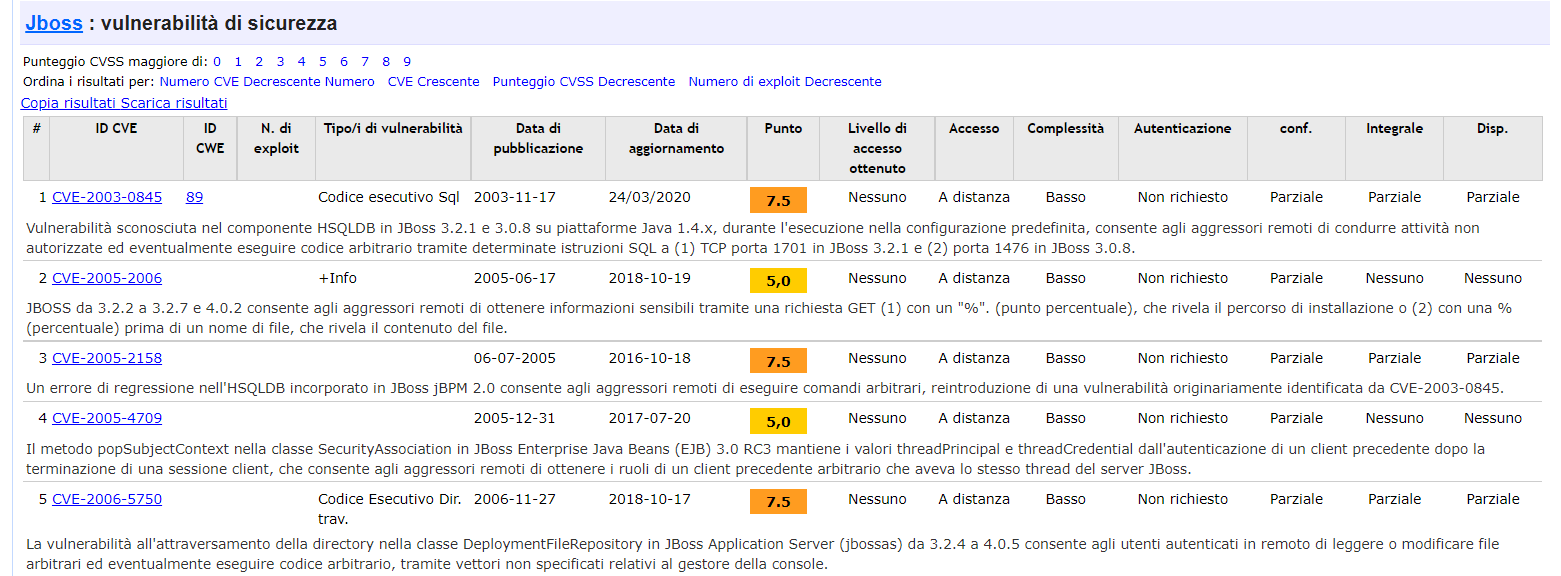

Questa versione di JBOSS risulta in End Of Life da moltissimo tempo.

Un sample che riporta la directory di residenza di JBOSS e la versione.

Si parla del 18/Jul/2008, ciò vuol dire che la communuty open source non rilascia più fix di sicurezza su tale versione del prodotto da molto tempo, pertanto le vulnerabilità si stratificano nel tempo e non vengono sistemate, pertanto possono essere sfruttate per un attacco informatico.

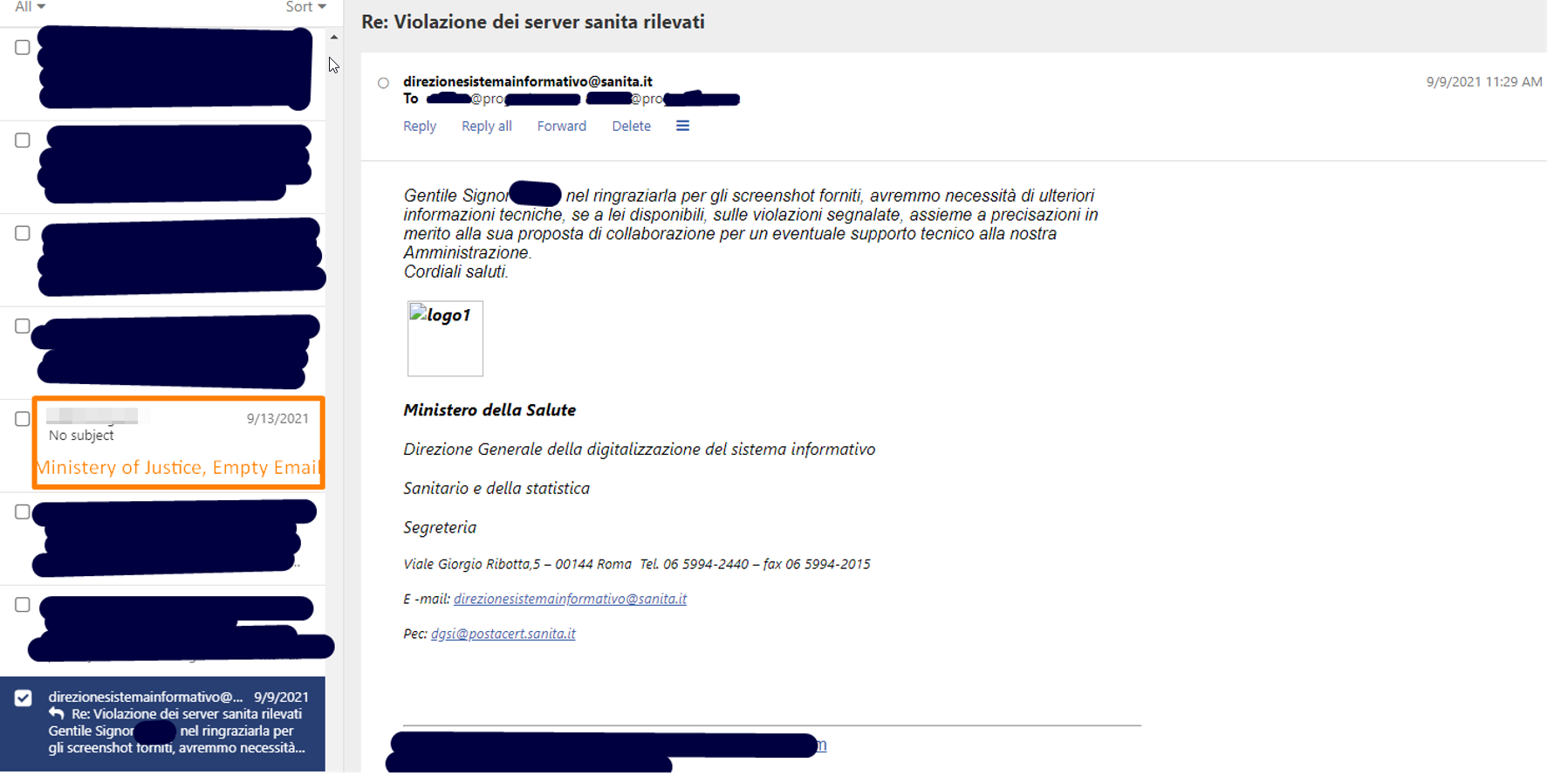

Il file delle evidenze riportate dal black-hacker, a parte le comunicazioni con il ricercatore di sicurezza, riportano due mail scambiate tra il ricercatore e il ministero della salute.

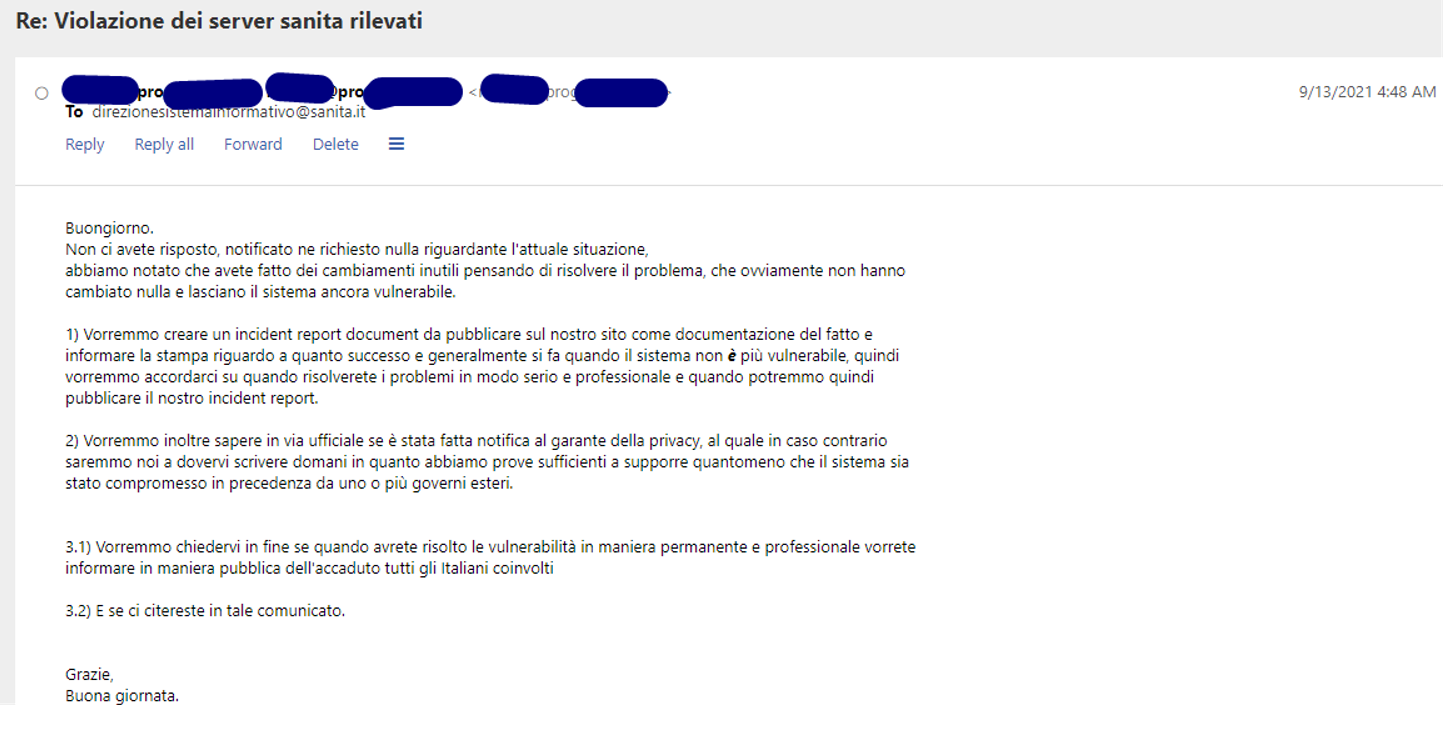

Da quanto riportato, risulta evidente che il ricercatore di sicurezza ha informato il ministero il 13 settembre scorso in modo etico, facendo al ministero una serie di domande che riportiamo di seguito:

Mail del ricercatore di sicurezza al Ministero della salute.

Mail in risposta al ricercatore di sicurezza da parte del ministero

Sicuramente dai tasselli che stiamo acquisendo rispetto a questa vicenda, sembrerebbe che la storia riportata da “ItalyIsMafia”, potrebbe essere autentica.

Dalle prime analisi, potrebbe essere stata sfruttata una CVE del 2010, ovvero la CVE-2010-0738 la quale descrizione sul National Vulnerability Database riporta:

L’applicazione web JMX-Console in JBossAs in Red Hat JBoss Enterprise Application Platform (alias JBoss EAP o JBEAP) 4.2 prima del 4.2.0.CP09 e 4.3 prima del 4.3.0.CP08 esegue il controllo dell’accesso solo per i metodi GET e POST, che consente aggressori remoti per inviare richieste al gestore GET di questa applicazione utilizzando un metodo diverso.

Inoltre, potrebbe essere stata sottratta da questa falla, anche la chiave privata per l’emissione dei green-pass e la situazione potrebbe essere anche molto più grave di quello che si possa immaginare.

A questo punto risulta essenziale che il Ministero della salute Italiana, emani rapidamente un comunicato relativo alla vicenda, in modo da comprendere appieno se quanto riportato nel forum underground risulta vero e quali possano essere gli impatti causati dell’accesso illecito al sistema.

In questo incidente ci troviamo nel caso opposto rispetto allo standard degli incidenti informatici italiani (regione Lazio, san Giovanni addolorata, siae) ovvero sappiamo come sono entrati ma non sappiamo cosa hanno sottratto.

RedHotCyber continua a monitorare la situazione in modo da aggiornare questo articolo qualora ci siano novità sulla questione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…