La designazione del DPO avviene seguendo la procedura prevista dall’art. 37 par. 7 GDPR, per cui è necessario svolgere due adempimenti: pubblicare i dati di contatto e comunicare gli stessi all’autorità di controllo. Questo significa pertanto che un incarico formale è una condizione necessaria ma non sufficiente, motivo per cui il Garante Privacy si è più volte espresso a riguardo sanzionando per lo più enti pubblici per la mancanza di questi ulteriori passaggi.

Passaggi che, beninteso, devono essere intesi come tutt’altro che meri formalismi dal momento che il loro adempimento consente di porre alcuni dei presupposti fondamentali per garantire l’efficace attuazione dei compiti propri della funzione.

Altrimenti, viene meno la capacità dell’organizzazione di fornire il punto di contatto del DPO tanto agli interessati quanto all’autorità di controllo. Il che relega la funzione alla sola nomina, in assenza di un raccordo operativo.

La pubblicazione dei dati di contatto del DPO è funzionale a garantire la posizione nei confronti degli interessati, come espressamente previsto dall’art. 38 par. 4 GDPR:

Gli interessati possono contattare il responsabile della protezione dei dati per tutte le questioni relative al trattamento dei loro dati personali e all’esercizio dei loro diritti derivanti dal presente regolamento.

Questo comporta la predisposizione di un canale dedicato, per il quale viene garantita la confidenzialità delle comunicazioni superando così eventuali resistenze soprattutto da parte del personale interno nel segnalare non conformità o dubbi.

La comunicazione dei dati di contatto, invece, permette al DPO di svolgere il proprio compito come punto di contatto con l’autorità di controllo seguendo la previsione dell’art. 39 par. 1 lett. e) GDPR agevolando l’interlocuzione attraverso cui, ad esempio, il Garante Privacy può chiedere chiarimenti o maggiori informazioni. Ottenendo riscontri tempestivi.

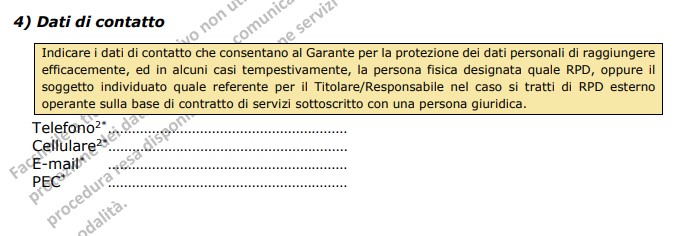

Nella procedura dedicata del Garante Privacy a tale riguardo, è previsto l’obbligo di indicare almeno un indirizzo di posta elettronica fra e-mail o PEC, e un recapito telefonico fra numero fisso e cellulare.

Questo, a prescindere che il DPO sia interno o esterno.

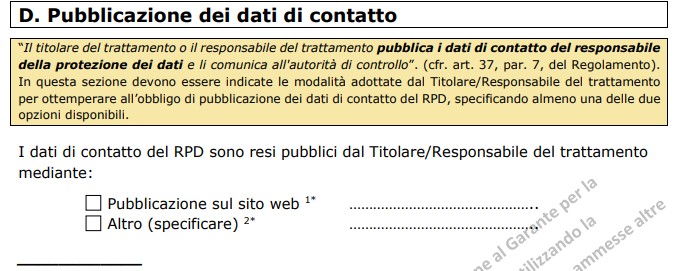

Dopodiché, per quanto riguarda la pubblicazione dei dati di contatto viene richiesto di indicare le modalità attraverso cui il soggetto designante ha scelto di provvedere a riguardo, potendo anche indicare moduli e form ad esempio.

Premesso che il nominativo deve essere comunque comunicato all’autorità di controllo, rimane la questione circa l’obbligo o meno di pubblicare il nominativo del DPO. Dal momento che non è specificamente previsto, è al più una buona prassi riconosciuta e condivisa. L’ultima parola a riguardo spetta comunque al titolare o al responsabile che, valutate le circostanze, stabilisce se tale informazione può essere necessaria o utile nell’ottica della migliore protezione dei diritti degli interessati.

Per quanto riguarda il personale interno, invece, all’interno delle Linee guida WP 243 sui responsabili della protezione dei dati viene raccomandata la comunicazione del nominativo. Questo può avvenire ad esempio con pubblicazione sull’intranet, nell’organigramma della struttura, o indicazione all’interno delle informative somministrate ai lavoratori.

Il motivo è semplicemente quello di andare a garantire un’integrazione operativa della funzione, agevolandone tanto l’identificabilità quanto la reperibilità.

Insomma, viene confermato che la designazione del DPO non deve rimanere sulla carta.

Né tantomeno può essere dimenticata in qualche cassetto.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…