All’inizio di settembre 2025, gli esperti di Kaspersky Lab hanno scoperto una nuova campagna del gruppo BO Team, rivolta a organizzazioni russe operanti in vari settori. Gli hacktivisti hanno aggiornato il loro toolkit, prendendo di mira le aziende con una nuova versione della backdoor BrockenDoor.

Il gruppo di hacktivisti BO Team (noto anche come Black Owl, Lifting Zmiy e Hoody Hyena) ha fatto la sua prima apparizione all’inizio del 2024 tramite un canale Telegram.

Prende di mira principalmente l’infrastruttura IT delle vittime e, in alcuni casi, crittografa i dati e commette estorsioni. I ricercatori avvertono che si tratta di una minaccia seria, volta sia a infliggere il massimo danno all’organizzazione attaccata sia a ottenere un guadagno finanziario. I principali obiettivi degli aggressori includono il settore pubblico e le grandi aziende.

Per accedere ai sistemi delle vittime, gli aggressori inviano e-mail di spear-phishing contenenti archivi dannosi. Il contenuto di queste e-mail sembra essere personalizzato per ogni specifico attacco.

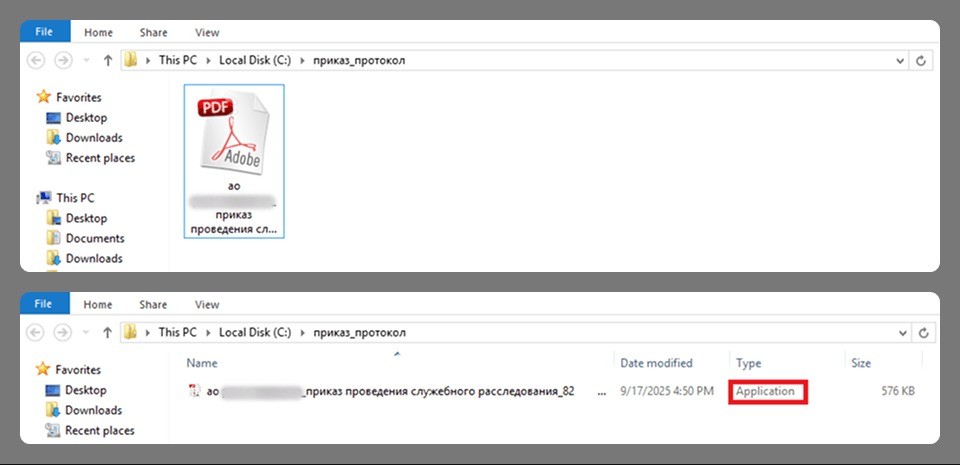

Ad esempio, un’e-mail sosteneva di aver rilevato prove di abuso di una polizza assicurativa sanitaria volontaria. L’archivio allegato conteneva un file eseguibile camuffato da documento PDF. L’estensione effettiva del file è .exe e gli aggressori l’hanno intenzionalmente separata dal nome del file con numerosi spazi per nascondere la sostituzione. L’archivio era protetto da password, fornita nel corpo dell’e-mail.

Se la vittima apre il file, viene visualizzato un documento escamotage: un falso rapporto di un’“indagine ufficiale”. A differenza delle campagne precedenti, il file dannoso non verrà eseguito a meno che sul sistema non sia installato il layout di tastiera russo. Ciò significa che gli attacchi sono rivolti solo agli utenti di lingua russa.

Gli analisti scrivono che il codice core della versione aggiornata della backdoor BrockenDoor è stato completamente riscritto in C#, semplificando il processo di programmazione per gli aggressori. Inoltre, sono disponibili numerosi obfuscator e packer per C# in grado di nascondere payload dannosi. Inoltre, i nomi completi dei comandi sono ora abbreviati a due o tre caratteri, complicando l’analisi. Ad esempio, il comando set_poll_interval ora si chiama spi e run_program ora si chiama rp.

Nel complesso, la funzionalità della backdoor non è cambiata in modo significativo. BrockenDoor contatta il server degli aggressori e invia diverse informazioni (nome utente e nome del computer, versione del sistema operativo e un elenco dei file presenti sul desktop). Se gli aggressori ritengono questi dati interessanti, la backdoor riceve comandi per sviluppare ulteriormente l’attacco.

Il rapporto rileva inoltre che la nuova campagna ha utilizzato BrockenDoor per installare una versione aggiornata di un’altra backdoor, ZeronetKit, scritta in Go, utilizzata anche da BO Team.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…