Un nuovo malware Android chiamato BingoMod è in grado di rubare denaro dai conti bancari delle vittime e quindi distruggere i dati sui dispositivi infetti. Il malware si diffonde tramite messaggi SMS e finge di essere un prodotto di sicurezza per i dispositivi mobili.

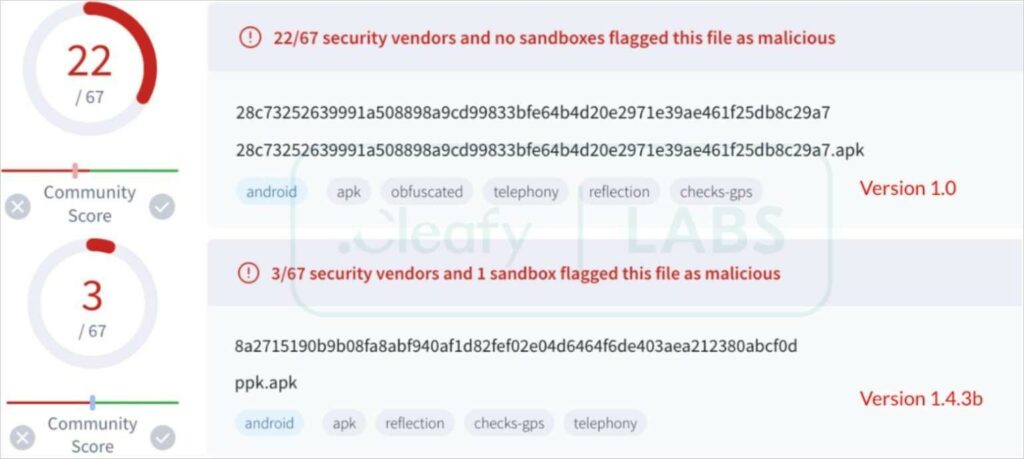

Gli specialisti di Cleafy scrivono che BingoMod è ancora in fase di sviluppo e il suo autore si concentra principalmente sull’offuscamento del codice e su vari meccanismi di evasione del rilevamento. Sulla base dei commenti nel codice, i ricercatori ritengono che BingoMod potrebbe essere opera di uno sviluppatore rumeno.

Come accennato in precedenza, il malware viene distribuito tramite SMS e solitamente utilizza nomi diversi, tra cui: APP Protection, Antivirus Cleanup, Chrome Update, InfoWeb, SicurezzaWeb, WebSecurity, WebsInfo, WebInfo e APKAppScudo. Allo stesso tempo, è stato notato che in un caso il malware utilizzava l’icona del vero strumento gratuito AVG AntiVirus & Security, disponibile nel Google Play Store.

Durante l’installazione, BingoMod chiede all’utente il permesso di utilizzare i servizi di accessibilità, che consentono di abusare delle funzionalità avanzate per controllare il dispositivo.

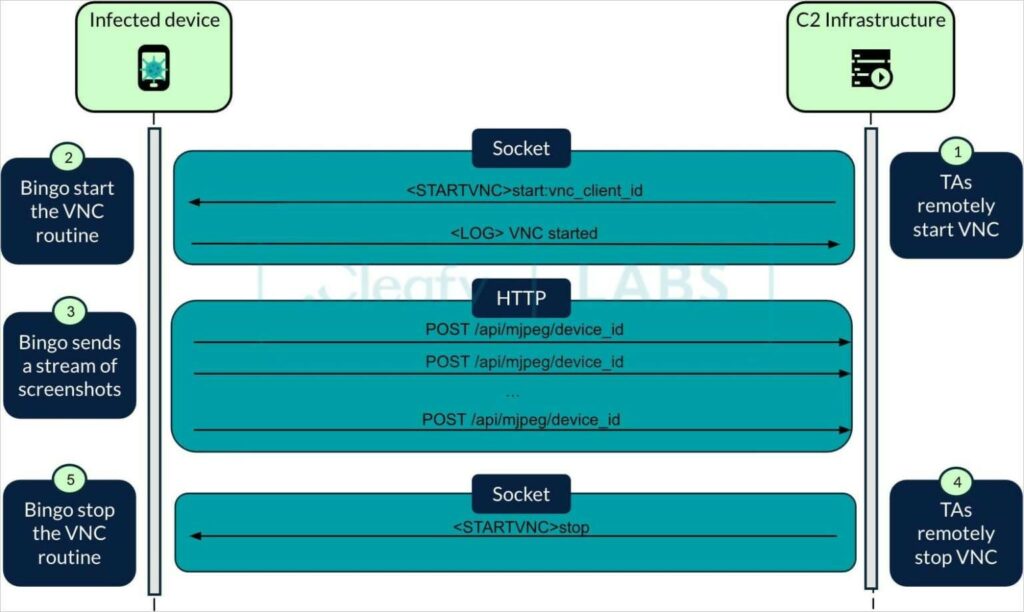

Una volta che inizia a funzionare sul dispositivo della vittima, il malware ruba tutte le credenziali rilevate, acquisisce screenshot e intercetta i messaggi SMS. Crea inoltre un canale socket per ricevere comandi e un canale basato su HTTP per l’invio di screenshot, consentendo agli operatori del malware di eseguire operazioni remote quasi in tempo reale.

Va notato che una delle caratteristiche principali di BingoMod è che si basa sulle capacità dei servizi di accessibilità per impersonare l’utente e consentire la richiesta di trasferire il contenuto dello schermo tramite l’API di proiezione multimediale.

“Il motore VNC (Virtual Network Computing) abusa dell’API Media Projection di Android per recuperare i contenuti dello schermo in tempo reale. Una volta ricevuto, viene convertito in un formato adeguato e trasmesso tramite HTTP all’infrastruttura degli aggressori”, scrivono i ricercatori.

Tra i comandi che gli operatori remoti possono inviare a BingoMod ci sono quello di fare clic su un’area specifica dello schermo, inserire testo in una posizione specifica e avviare un’applicazione specifica.

Inoltre, il malware consente attacchi manuali utilizzando overlay e notifiche false create dagli aggressori. Inoltre, un dispositivo infetto da BingoMod può essere utilizzato per diffondersi ulteriormente tramite SMS.

Tuttavia, il malware ha altre caratteristiche interessanti. Ad esempio, è in grado di rimuovere soluzioni di sicurezza dai dispositivi infetti, nonché di bloccare applicazioni specifiche specificate dall’operatore.

Secondo Cleafy, per evitare il rilevamento, i creatori di malware utilizzano l’appiattimento del codice e l’offuscamento delle stringhe. A giudicare dalle statistiche di VirusTotal, questi trucchi producono il risultato desiderato e il malware è difficile da rilevare dai prodotti antivirus.

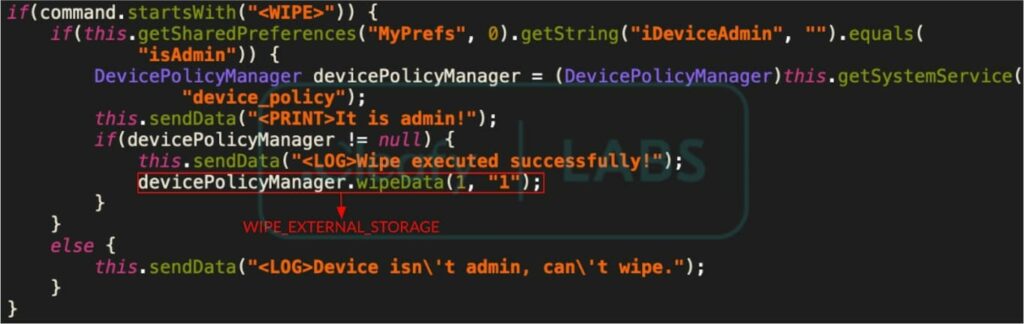

Inoltre, se BingoMod viene registrato sul dispositivo come applicazione con diritti di amministratore, gli aggressori possono inviare da remoto un comando per cancellare il sistema.

Gli analisti notano che questa funzione viene attivata solo dopo il successo del trasferimento dei dati e influisce solo sulla memoria esterna. Tuttavia, per distruggere completamente i dati, gli hacker criminali possono utilizzare le funzionalità di accesso remoto esistenti, cancellare tutti i dati e ripristinare le impostazioni di fabbrica del dispositivo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…