Binarly segnala che centinaia di prodotti UEFI di 10 fornitori sono a rischio di hacking a causa di una vulnerabilità critica PKfail nella catena di fornitura del firmware, che consente di aggirare Secure Boot e installare malware.

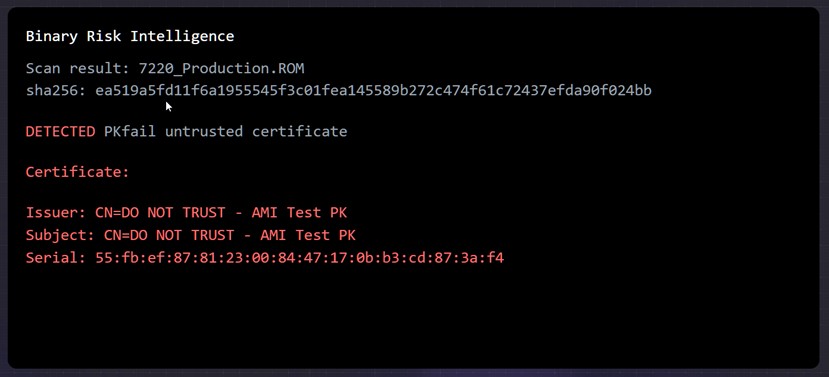

I dispositivi interessati utilizzano una chiave di test Secure Boot, nota anche come Platform Key (PK), generata da American Megatrends International (AMI). La chiave era contrassegnata come non fiducia e i fornitori dovevano sostituirla con le proprie chiavi generate in modo sicuro.

Tuttavia, spesso gli OEM o i fornitori di dispositivi non sostituiscono la chiave della piattaforma, con il risultato che i dispositivi vengono spediti con chiavi non attendibili. Tieni presente che Platform Key gestisce i database di avvio sicuro e mantiene una catena di fiducia dal firmware del sistema operativo.

I produttori di dispositivi UEFI che hanno utilizzato chiavi di test non affidabili includono Acer, Aopen, Dell, Formelife, Fujitsu, Gigabyte, HP, Intel, Lenovo e Supermicro. In totale erano 813 i prodotti a rischio.

Se un problema PKfail viene sfruttato con successo, un criminale informatico con accesso a dispositivi vulnerabili e alla parte proprietaria della chiave della piattaforma potrebbe aggirare la protezione di avvio sicuro manipolando la chiave di Exchange, il database delle firme e il database delle firme vietate. Dopo aver violato l’intera catena, dal firmware al sistema operativo, l’aggressore può firmare codice dannoso e distribuire i rootkit UEFI CosmicStrand e BlackLotus.

Binarly rileva che oltre il 10% delle immagini firmware nel set di revisione utilizza una chiave di piattaforma non attendibile. Il primo firmware vulnerabile è stato rilasciato nel maggio 2012 e l’ultimo nel giugno 2024, rendendo il problema PKfail uno dei più longevi nel suo genere, coprendo più di 12 anni.

L’elenco dei dispositivi interessati, che attualmente comprende quasi 900 dispositivi, è riportato nella descrizione della vulnerabilità (BRLY-2024-005, punteggio CVSS: 8,2). Un’analisi più dettagliata dei risultati della scansione ha mostrato che la nostra piattaforma ha estratto e identificato 22 chiavi univoche non attendibili

Per prevenire un attacco, si consiglia ai fornitori di generare e gestire la chiave della piattaforma utilizzando moduli di sicurezza hardware. È necessario sostituire eventuali chiavi di prova fornite da fornitori di BIOS di terze parti con le proprie chiavi generate in modo sicuro.

Gli utenti dovrebbero monitorare gli aggiornamenti del firmware e applicare tempestivamente eventuali patch di sicurezza relative al problema PKfail. Binarly ha anche pubblicato un sito chiamato pk.fail, che aiuta gli utenti a scansionare gratuitamente i file binari del firmware per trovare dispositivi vulnerabili e carichi dannosi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…