Un ricercatore ucraino continua a infliggere colpi devastanti all’operazione di ransomware Conti, facendo trapelare ulteriori conversazioni interne, nonché la fonte del loro ransomware, pannelli amministrativi e altro ancora.

È stata una settimana piuttosto dannosa per Conti dopo che si è schierato con la Russia nell’invasione dell’Ucraina e ha sconvolto gli affiliati Ucraini e un ricercatore che ha segretamente curiosato nella loro operazione.

Domenica, un ricercatore ucraino utilizzando l’handle di Twitter @ContiLeaks ha fatto trapelare 393 file JSON contenenti oltre 60.000 messaggi interni presi dal server di chat XMPP privato della banda di ransomware Conti e Ryuk.

Queste conversazioni erano state effettuate dal 21 gennaio 2021 al 27 febbraio 2022, fornendo un tesoro di informazioni sull’organizzazione della criminalità informatica, come indirizzi bitcoin, come è organizzata la banda, come questa elude le forze dell’ordine, come conducono i loro attacchi, e altro ancora.

Lunedì, il ricercatore ha continuato a far trapelare dati Conti più dannosi, inclusi altri 148 file JSON contenenti 107.000 messaggi interni da giugno 2020, quando è stata lanciata per la prima volta l’operazione ransomware Conti.

ContiLeaks ha iniziato a rilasciare più dati durante la notte, incluso il codice sorgente per il pannello amministrativo della banda, l’API BazarBackdoor, screenshot dei server di archiviazione e altro ancora.

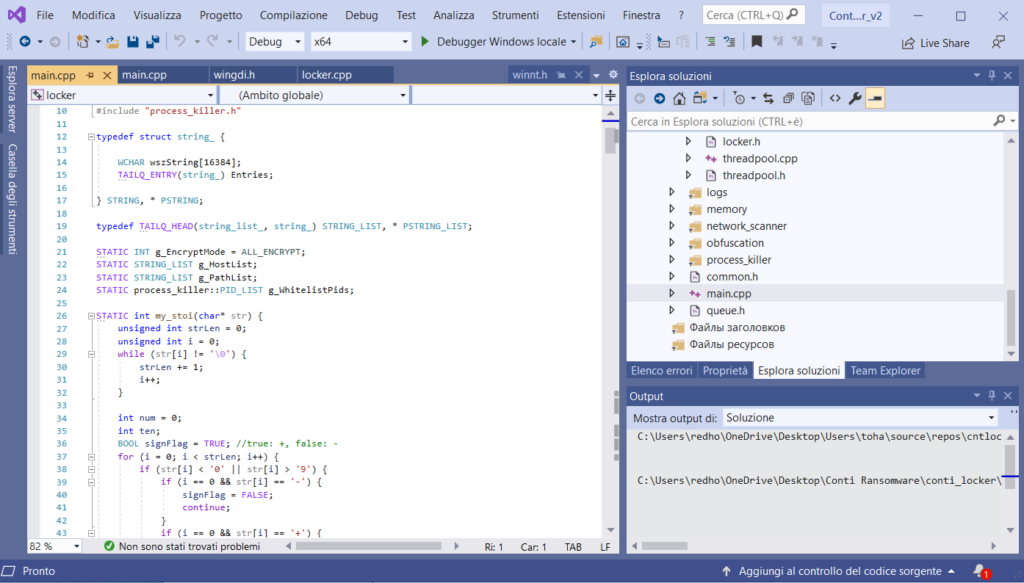

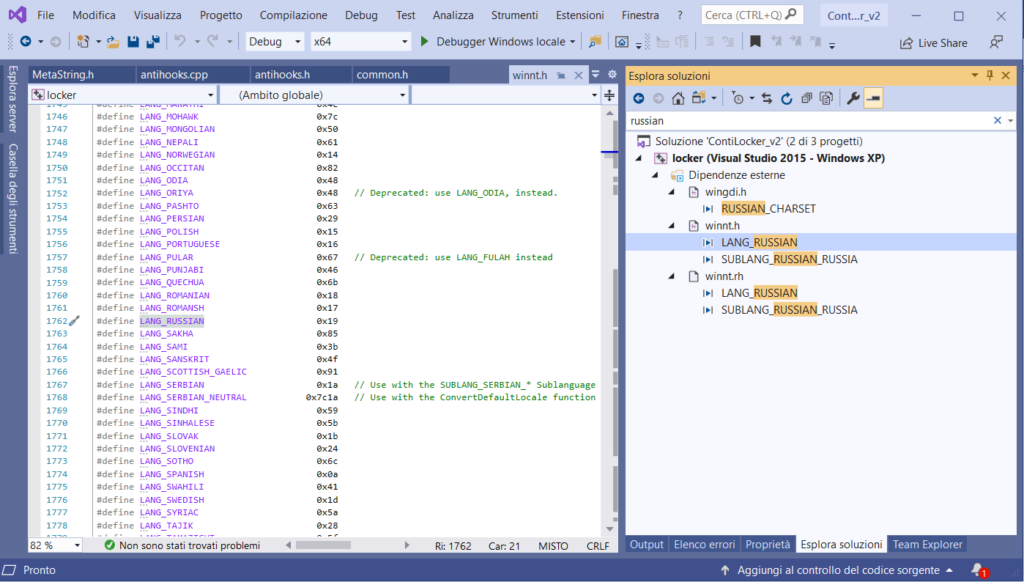

Tuttavia, una parte della fuga di notizie che ha entusiasmato le persone è stato un archivio protetto da password contenente il codice sorgente per il ransomware Conti.

Sebbene il leaker non abbia condiviso la password pubblicamente, un altro ricercatore l’ha presto decifrata, consentendo a tutti di accedere al codice sorgente dei file malware Conti ransomware.

Se sei un reverse engineer, il codice sorgente potrebbe non fornire ulteriori informazioni.

Tuttavia, il codice sorgente fornisce informazioni approfondite su come funziona il malware per coloro che possono programmare in C, ma non necessariamente decodificare.

Sebbene ciò sia positivo per la ricerca sulla sicurezza, la disponibilità pubblica di questo codice ha i suoi svantaggi.

Con un codice pulito quale Conti ransomware, potremmo aspettarci che altri attori delle minacce tentino di avviare le proprie operazioni criminali utilizzando il codice sorgente trapelato.

Ciò che potrebbe essere più utile, tuttavia, sono le API BazarBackdoor e il codice sorgente del server di comando e controllo TrickBot che è stato rilasciato, poiché non è possibile accedere a tali informazioni senza avere accesso all’infrastruttura dell’attore delle minacce.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…