Mentre la ASL 1 Abruzzo sta vivendo un brutto momento dovuto alle prime conseguenze dell’attacco ransomware del gruppo Monti, che ha esfiltrato oltre 500 gigabyte di dati tra cui informazioni personali particolari dei pazienti (un referto medico è già stato pubblicato), la notizia che un cyberattacco è stato sventato all’ospedale San Martino di Genova mi ha colpito.

La stampa riporta che l’attacco è stato segnalato dall’ACN, Agenzia Cybersicurezza Nazionale, e che “l’Unità operativa dei sistemi informatici diretta dall’ingegner Nicola Rosso ha respinto l’attacco, con l’ausilio di Liguria Digitale. La difesa dei sistemi informatici è andata avanti tutta la notte, con la regia del manager Enrico Castanini.“.

Ammetto che sarei molto curioso di conoscerne i dettagli tecnici. Nella mia esperienza faccio fatica a immaginare cosa potrebbe essere accaduto. Credenziali compromesse? Potrebbe, capita molto spesso ultimamente. Gli infostealer, compromettono ogni giorno centinaia di credenziali.

Sistemi vulnerabili non ancora patchati? Capita. Soprattutto in un periodo in cui si susseguono CVE relative a diversi brand di firewall perimetrali usati anche a livello enterprise. Qualche sql-injection o vulnerabilità nota sui sistemi esposti? Possibile, soprattutto quando hai molti sistemi a disposizione di una vasta platea di utenti interni ed esterni.

In ogni caso, lontana da me l’immagine di un gruppo di cybercriminali incappucciati (e magari pure russofoni, visto il periodo…) che, molto cinematograficamente, assaltano l’ospedale genovese a colpi di pacchetti TCP/IP.

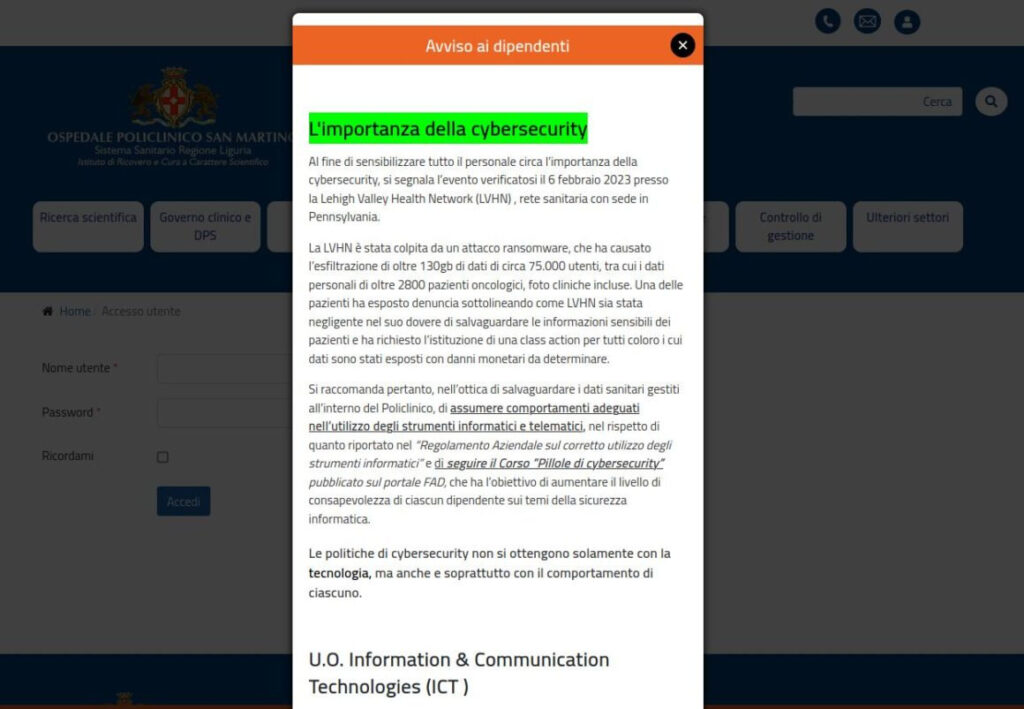

Comunque, durante le mie veloci indagini OSINT dettate più dalla curiosità di capire cosa poteva essere successo, incappo nel portale di accesso alla Intranet aziendale che mi ha positivamente sorpreso per questo messaggio che compare in prima pagina.

L'importanza della cybersecurity

Al fine di sensibilizzare tutto il personale circa l’importanza della cybersecurity, si segnala l’evento verificatosi il 6 febbraio 2023 presso la Lehigh Valley Health Network (LVHN) , rete sanitaria con sede in Pennsylvania.

La LVHN è stata colpita da un attacco ransomware, che ha causato l’esfiltrazione di oltre 130gb di dati di circa 75.000 utenti, tra cui i dati personali di oltre 2800 pazienti oncologici, foto cliniche incluse. Una delle pazienti ha esposto denuncia sottolineando come LVHN sia stata negligente nel suo dovere di salvaguardare le informazioni sensibili dei pazienti e ha richiesto l’istituzione di una class action per tutti coloro i cui dati sono stati esposti con danni monetari da determinare.

Si raccomanda pertanto, nell’ottica di salvaguardare i dati sanitari gestiti all’interno del Policlinico, di assumere comportamenti adeguati nell’utilizzo degli strumenti informatici e telematici, nel rispetto di quanto riportato nel “Regolamento Aziendale sul corretto utilizzo degli strumenti informatici” e di seguire il Corso ”Pillole di cybersecurity” pubblicato sul portale FAD, che ha l’obiettivo di aumentare il livello di consapevolezza di ciascun dipendente sui temi della sicurezza informatica.

Le politiche di cybersecurity non si ottengono solamente con la tecnologia, ma anche e soprattutto con il comportamento di ciascuno.“L’importanza della cybersecurity” è il titolo, seguito da un messaggio che ha come obiettivo sensibilizzare tutti i dipendenti sul tema, portando ad esempio quanto accaduto alla Lehigh Valley Health Network (LVHN).

Mi ha positivamente sorpreso vedere un messaggio di questo tipo, a dimostrazione che forse, finalmente, qualcosa si sta muovendo anche nella Pubblica Amministrazione.

Un messaggio che conclude ricordando come “Le politiche di cybersecurity non si ottengono solamente con la tecnologia, ma anche e soprattutto con il comportamento di ciascuno.” ma precisando anche come, nell’episodio citato, le conseguenze di un attacco ransomware possono essere molto gravi sia per i pazienti che per l’Istituzione.

Del resto, tra le misure tecniche e organizative che il GDPR prescrive a tutti i titolari che trattano dati personali, rientra a pieno titolo anche la consapevolezza sulle minacce informatiche. Che, in contesti sempre più informatizzati come un Ospedale, rappresentano un elemento cardine per la tutela dell’operatività e della continuinità del servizio, oltre che per la protezione dei dati personali dei pazienti.

In seguito ai molti disastrosi attacchi ai danni delle strutture sanitarie, soprattutto quelli durante i difficili momenti della pandemia che hanno avuto mediaticamente molta risonanza, la questione sta assumendo i contorni di una vera e propria emergenza.

Durante i 20 anni precedenti era difficile immaginare che qualcuno potesse colpire, con dolo, una struttura sanitaria. Del resto, chi può essere interessato alle analisi cliniche e informazioni sanitarie dei pazienti? Le infrastrutture ICT, così come l’organico, temo che sia stato sempre strutturato nell’ottica dell’efficienza dei servizi, senza grande attenzione alla sicurezza. Che ha funzionato, fino a che il cybercrimine non ha scoperto che, con il ransomware, si può fare soldi bloccando i sistemi e rubando questi dati, chiedendo un riscatto per recuperarli ed evitare la pubblicazione.

Bisogna quindi imparare a difendersi, ricordandosi sempre che i dati ci dicono che circa l’85% degli attacchi inizia con una azione umana. Che può essere il click su una mail di phishing, una credenziale non sicura, un software non aggiornato o una vulnerabilità più o meno nota da qualche parte sul perimetro.

Difendere il castello digitale che protegge le nostre informazioni più delicate, come sono le informazioni sanitarie, è difficile e complicato, soprattutto se non siamo culturalmente abituati a farlo e manca la consapevolezza di quali sono le minacce, i rischi, i pericoli.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…