Nel mondo della cybersecurity esiste una verità scomoda quanto inevitabile: per difendere davvero qualcosa, bisogna sapere come violarlo. L’autenticazione multi-fattore è una delle colonne portanti della sicurezza informatica moderna. Dovrebbe essere una barriera invalicabile per i criminali informatici. Ma cosa succede se quella barriera, invece di essere abbattuta con la forza bruta, viene semplicemente aggirata con astuzia?

È quello che il team cyber di Eurosystem, composto da Kevin Chierchia (Red Team – Malware Analyst), Fabio Lena (Red Team – Phishing & Awareness Specialist), Leonardo Taverna (Cyber Security Intern) e Bernardo Simonetto (Red Team Threat Hunter), ha voluto scoprire. L’occasione è arrivata durante un’attività di Adversary Emulation per un cliente, dove l’obiettivo era valutare la resilienza reale delle difese aziendali contro scenari verosimili.

E così, è nata una domanda: “È possibile simulare un attacco phishing che riesca a superare anche l’autenticazione a più fattori?”.

Un’impresa che potrebbe sembrare contraddittoria: perché investire tempo e risorse per aggirare una delle più importanti misure di sicurezza esistenti? La risposta è semplice quanto inquietante: perché i criminali informatici lo stanno già facendo. E lo fanno bene.

È bene ricordare che simulazioni come questa devono sempre essere svolte in ambienti autorizzati e controllati, nel rispetto della legge e degli obiettivi condivisi con il cliente.

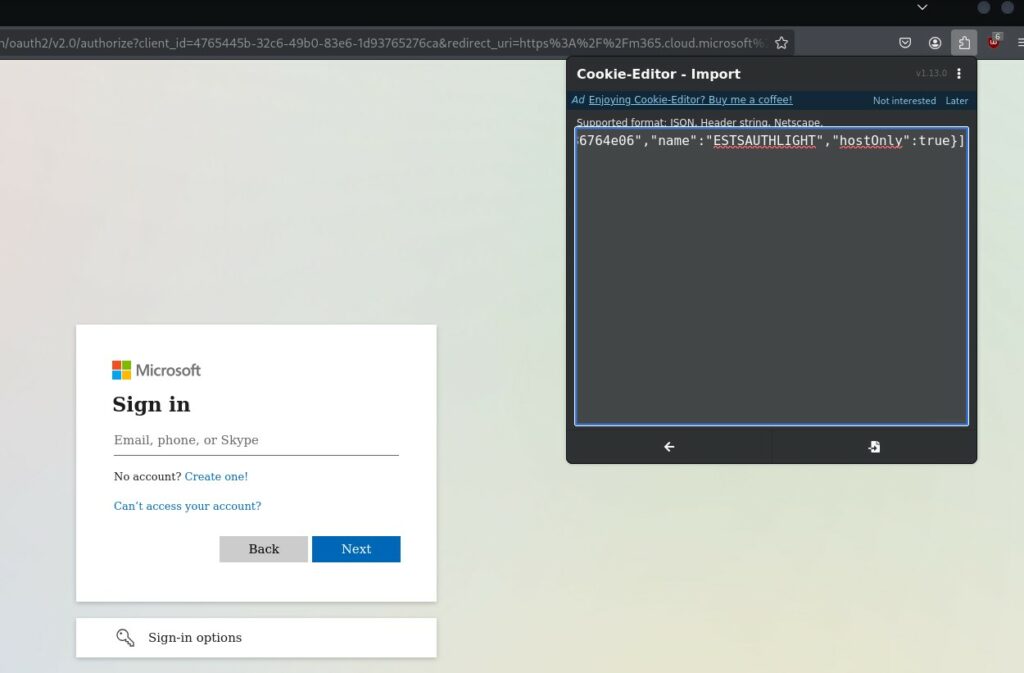

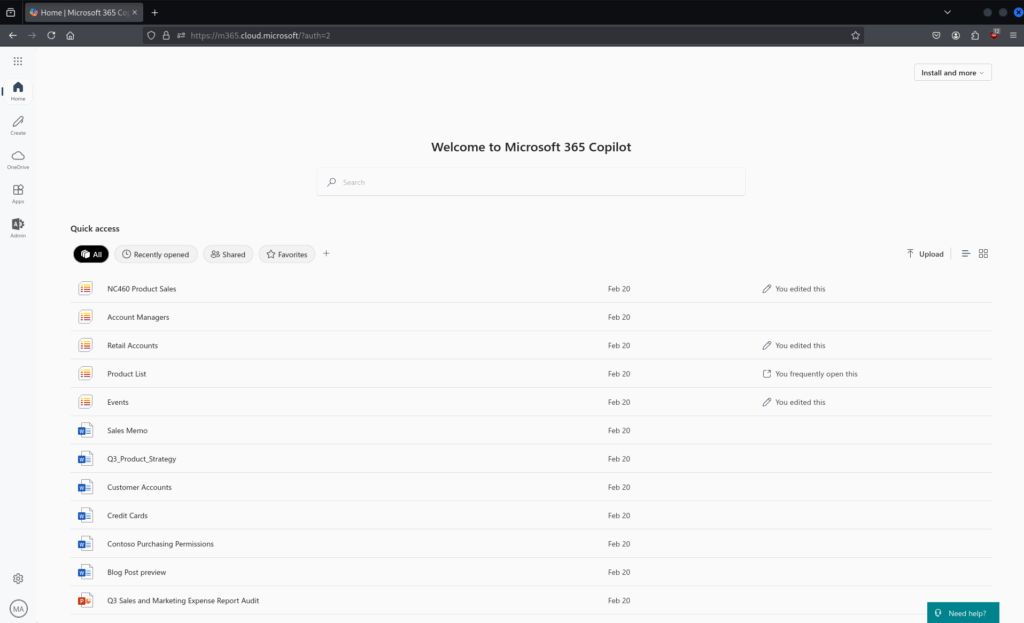

l principio alla base è tanto semplice quanto pericoloso: creare un proxy MITM (Man-In-The-Middle) che si frapponga tra la vittima e il vero portale di autenticazione. In questo modo, tutto ciò che l’utente inserisce – incluse le credenziali e i token MFA – viene intercettato in tempo reale e riutilizzato dall’attaccante per “loggarsi” prima che scada.

Durante la fase di ricerca, il team si è imbattuto nel documento “Top Phishing Techniques” di Hadess.io, che ha rappresentato una fonte di ispirazione concreta. Da lì, il passo verso la sperimentazione pratica è stato breve

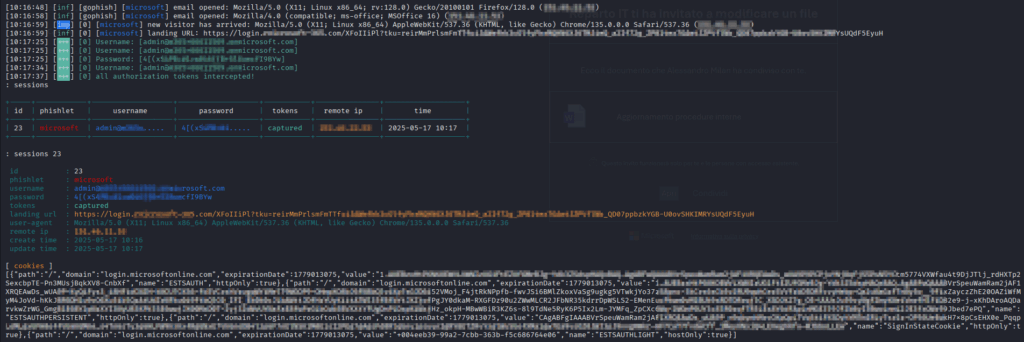

Il cuore del progetto è Evilginx 3, una piattaforma open source pensata per simulare attacchi man-in-the-middle (MitM) altamente sofisticati. A differenza dei classici attacchi di phishing, che mirano a sottrarre username e password, Evilginx è in grado di catturare anche i token di sessione emessi dopo l’autenticazione, rendendo di fatto inutile la protezione MFA in molte sue forme.

Evilginx agisce come un transparent proxy: clona fedelmente le pagine di login dei principali provider (Microsoft 365, Google, Okta…) e inoltra tutto il traffico tra la vittima e il sito reale. L’utente inserisce le proprie credenziali, supera l’MFA, e nemmeno se ne accorge, perché la risposta arriva dal vero server. Ma nel frattempo, il token di sessione è stato intercettato e può essere utilizzato per accedere direttamente all’account compromesso.

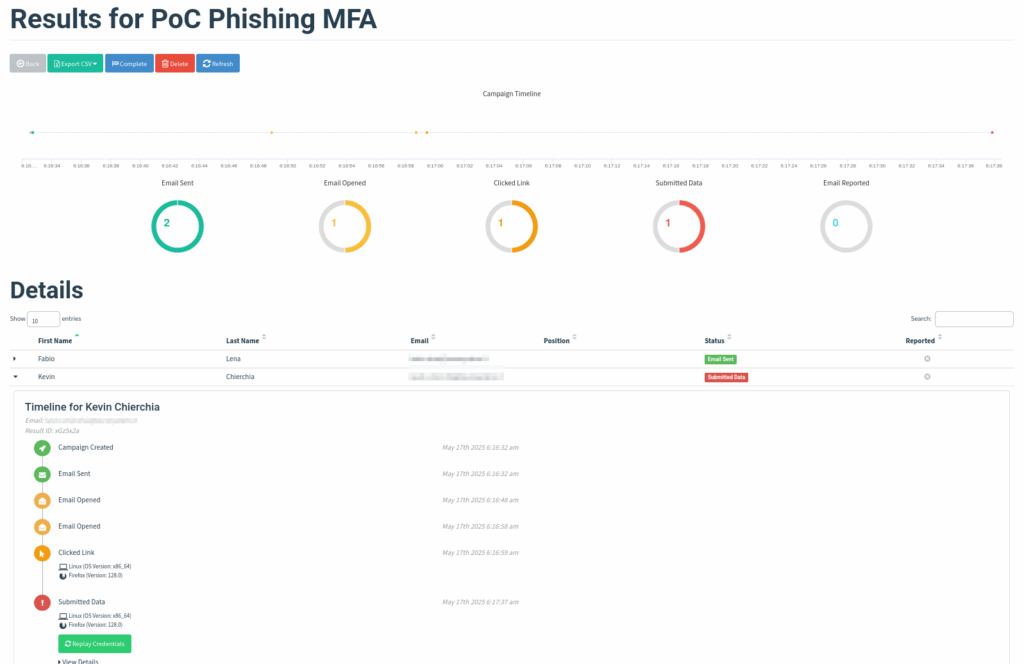

Il team ha integrato Evilginx con GoPhish, potente framework di social engineering, per orchestrare campagne su larga scala, automatizzate, e personalizzate in base ai profili delle vittime. Il risultato? Una piattaforma ibrida, modulare e perfettamente aderente alle reali minacce che oggi si muovono nel dark web.

Il risultato ha dimostrato quanto sia possibile – e realistico – orchestrare un attacco in grado di eludere anche una delle misure difensive più propagandate degli ultimi anni. Ma attenzione: non è un fallimento dell’MFA, né un invito a dismetterla. Quello che emerge da questo tipo di simulazioni non è solo una vulnerabilità tecnica, ma un problema sistemico. La fiducia cieca nelle tecnologie di autenticazione multifattore rischia di diventare il nuovo anello debole della catena. Non perché l’MFA non funzioni – al contrario, è una barriera indispensabile – ma perché non è infallibile. E soprattutto, non è sufficiente da sola.

Le aziende spesso implementano l’MFA come “sigillo finale” della sicurezza, rilassandosi dietro alla sua presunta inviolabilità. Ma un attacco come quello veicolato tramite Evilginx dimostra che basta un clic sbagliato per far crollare l’intero castello. E quel clic, inutile dirlo, continua a essere umano.

Siamo chiari: l’MFA è e resta una tecnologia fondamentale. Rinunciarvi sarebbe una follia.

Ma senza una cultura della sicurezza diffusa, senza un personale formato, consapevole, aggiornato e capace di riconoscere anche i segnali più sottili di un attacco, qualsiasi sistema è destinato a cedere.

Non c’è tecnologia che possa resistere all’ingenuità, alla fretta, alla distrazione. È per questo che ogni test che conduciamo serve non solo a collaudare le difese digitali, ma anche – e soprattutto – a risvegliare l’attenzione delle persone, mostrando loro che l’inganno può essere perfetto. Che la trappola può sembrare reale. Che la minaccia è dentro la posta elettronica, tutti i giorni.

Dopo aver dimostrato che anche l’MFA può essere aggirato, viene naturale chiedersi: come possiamo proteggerci davvero? La risposta non sta solo nella tecnologia, ma in un approccio multilivello che combina strumenti avanzati e formazione costante.

Le aziende dovrebbero iniziare a valutare l’adozione di soluzioni MFA resistenti al phishing, come FIDO2 o WebAuthn, che impediscono la riutilizzabilità dei token anche in caso di attacco MITM. Ma non basta. Serve monitoraggio delle sessioni, segmentazione della rete, controlli comportamentali e una solida politica di incident response.

E poi ci sono le persone. Perché puoi anche blindare ogni porta, ma se chi lavora in azienda non riconosce un finto portale o approva una notifica push MFA mentre è distratto, sei punto e a capo. Le campagne di phishing simulato, i momenti di formazione mirata e il coinvolgimento diretto sono ancora oggi tra le armi più potenti nella difesa aziendale.

In altre parole: la tecnologia è una barriera, ma la consapevolezza è l’antidoto. Chi si ferma all’MFA ha solo fatto il primo passo.

Abbiamo scelto di camminare sul filo sottile che separa l’attacco dalla difesa, convinti che solo esplorando il buio possiamo illuminare la strada. Evilginx 3 è solo uno degli strumenti che usiamo per questo viaggio nel lato oscuro della rete. Ma è anche una sveglia, una sirena, un urlo: la sicurezza non è mai definitiva. È un processo, una mentalità, una responsabilità condivisa.

Chi pensa che basti implementare l’MFA per dormire sonni tranquilli, si illude.

La sicurezza non è una scatola chiusa con un lucchetto, ma un equilibrio dinamico che si basa su tecnologia, processo e soprattutto persone formate e consapevoli.

E allora continuiamo a testare, a simulare, a violare. Non per distruggere, ma per proteggere meglio. Perché se non lo facciamo noi, lo faranno altri. E loro non verranno con buone intenzioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…