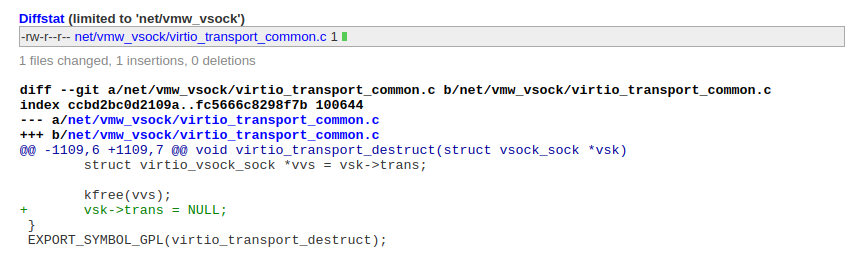

Un ricercatore indipendente di nome Alexander Popov ha presentato una nuova tecnica per sfruttare una vulnerabilità critica nel kernel Linux, a cui è stato assegnato l’identificatore CVE-2024-50264. Questo errore di tipo “use-after-free” nel sottosistema AF_VSOCK è presente dalla versione 4.8 del kernel e consente a un utente locale senza privilegi di avviare uno errore quando si lavora con un oggetto virtio_vsock_sock durante la creazione della connessione.

La complessità e l’entità delle conseguenze hanno fatto sì che il bug si aggiudicasse i Pwnie Awards 2025 nella categoria “Best Privilege Escalation”.

In precedenza, si riteneva che lo sfruttamento del problema fosse estremamente difficile a causa dei meccanismi di difesa del kernel, come la distribuzione casuale delle cache e le peculiarità dei bucket SLAB, che interferiscono con metodi semplici come l’heap spraying.

Tuttavia, Popov è riuscito a sviluppare una serie di tecniche che eliminano queste restrizioni. Il lavoro è stato svolto nell’ambito della piattaforma aperta kernel-hack-drill, progettata per testare gli exploit del kernel.

Il passaggio chiave è stato l’utilizzo di un tipo speciale di segnale POSIX che non termina il processo. Interrompe la chiamata di sistema connect(), consentendo una riproduzione affidabile delle race condition e di non perdere il controllo sull’attacco.

Successivamente, il ricercatore ha imparato a controllare il comportamento delle cache di memoria sostituendo le proprie strutture al posto degli oggetti rilasciati. La messa a punto delle temporizzazioni consente di far scivolare i dati preparati in precedenza esattamente dove si trovava in precedenza l’elemento vulnerabile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…