I server sulla rete Tor, di proprietà del gruppo di cyber-estorsionisti REvil, hanno ripreso a funzionare dopo diversi mesi di inattività e stanno ora reindirizzando i visitatori a una nuova operazione RaaS iniziata a metà dicembre dello scorso anno.

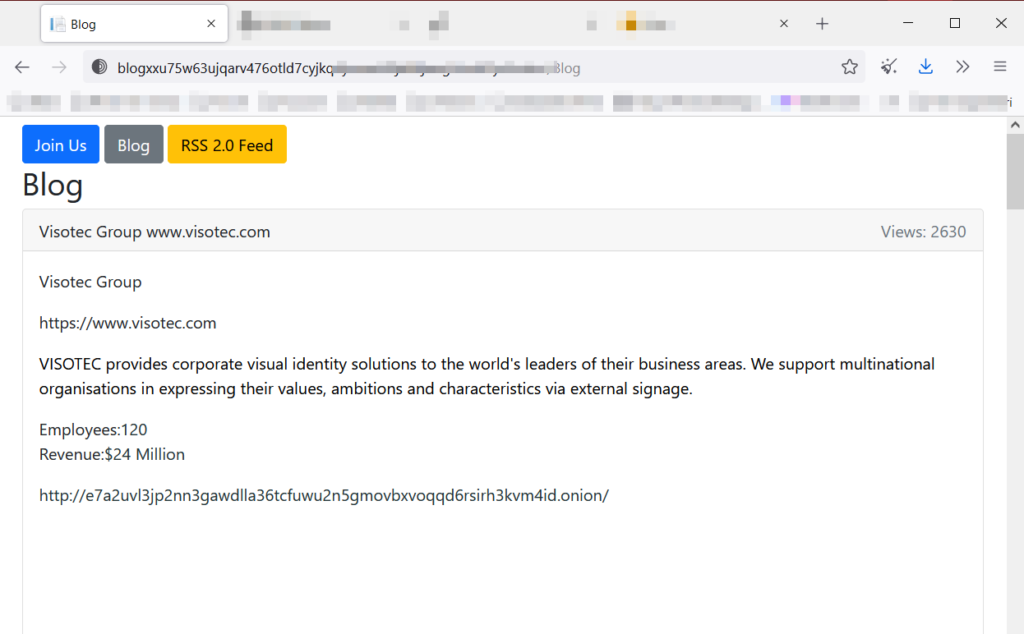

Non si sa chi ci sia dietro la nuova operazione RaaS, ma l’elenco delle vittime sul nuovo data leak site include le vittime precedenti di REvil.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Pochi giorni fa, i ricercatori di sicurezza pancak3 e Soufiane Tahiri hanno scoperto una pubblicità per un nuovo sito di fuga, REvil, sul forum in lingua russa RuTOR.

La risorsa è ospitata su un dominio diverso, ma porta al sito originale del gruppo, che utilizzava quando era attivo.

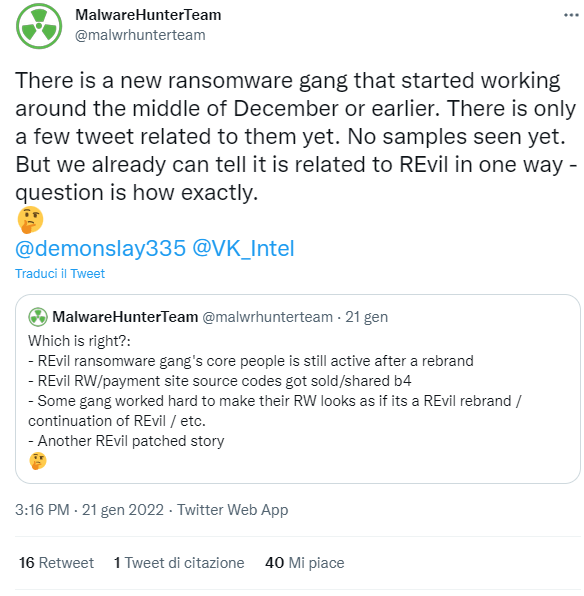

Nel gennaio 2022, poco dopo l’arresto di 14 presunti membri di REvil in Russia, il ricercatore di MalwareHunterTeam ha riferito che a metà dicembre 2021 è stata registrata l’attività di un nuovo gruppo associato a REvil, ma non ha specificato che tipo di connessioni erano presenti.

Tra il 5 e il 10 aprile, ha notato che l’attuale sito associato al raggruppamento funzionava, ma non conteneva alcun contenuto. Circa una settimana dopo, il contenuto ha iniziato ad apparire.

MalwareHunterTeam ha anche trovato un feed RSS di Corp Leaks, precedentemente utilizzato dall’ormai defunto gruppo di cyber-ransomware Nefilim.

Il blog e il sito per il pagamento dei riscatti sono ospitati su server separati.

Non è ancora possibile stabilire chi c’è dietro la nuova operazione che utilizza i server REvil. I ricercatori devono ancora analizzare il carico utile associato a REvil e il gruppo stesso non ha ancora riportato nulla che possa far luce sulla sua origine.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.