Bitdefender ha rilasciato uno strumento per decrittografare i file colpiti dagli attacchi ransomware ShrinkLocker. Questo malware utilizza lo strumento BitLocker integrato di Windows per bloccare i file delle vittime.

Ricordiamo che ShrinkLocker è stato scoperto nella primavera del 2024. Come dissero allora gli esperti di sicurezza informatica di Kaspersogo Lab, per sferrare gli attacchi gli aggressori crearono uno script dannoso in VBScript (un linguaggio utilizzato per automatizzare le attività sui computer che eseguono Windows). Questo script controlla quale versione di Windows è installata sul dispositivo e attiva BitLocker di conseguenza. Allo stesso tempo il malware è in grado di infettare sia le nuove che le vecchie versioni del sistema operativo, fino a Windows Server 2008.

Come riportato da Bitdefender, il malware è molto probabilmente una rielaborazione di un innocuo codice vecchio di decenni utilizzando VBScript e generalmente utilizza metodi obsoleti. I ricercatori notano che gli operatori di ShrinkLocker sembrano non qualificati, utilizzano codice ridondante, commettono errori di battitura, lasciano registri di file di testo e si affidano principalmente a strumenti semplici e facilmente disponibili.

Tuttavia, questi hacker hanno un record di attacchi riusciti contro obiettivi aziendali. Ad esempio, nel suo rapporto, Bitdefender parla di un attacco ShrinkLocker contro un’organizzazione sanitaria anonima, durante il quale gli aggressori hanno crittografato dispositivi con Windows 10, Windows 11 e Windows Server sull’intera rete (inclusi i backup). In questo caso, il processo di crittografia dei dati ha richiesto circa 2,5 ore e ha comportato la perdita da parte dell’organizzazione dell’accesso ai sistemi critici, il che avrebbe potuto ostacolare la cura dei pazienti.

Bitdefender ci ricorda come si presenta tipicamente un attacco ShrinkLocker: in primo luogo, il malware esegue una query WMI (Strumentazione gestione Windows) per verificare se BitLocker è disponibile sul sistema di destinazione e lo installa se necessario. Il ransomware rimuove quindi tutte le protezioni standard che impediscono la crittografia del disco. Per velocizzare le cose, usa il flag -UsedSpaceOnlyper forzare BitLocker a crittografare solo lo spazio su disco utilizzato.

La password casuale viene generata in base al traffico di rete e ai dati di utilizzo della memoria, quindi non esistono modelli che consentano la forza bruta. Lo script rimuove e riconfigura inoltre tutte le protezioni BitLocker per rendere più difficile il recupero delle chiavi di crittografia.

“I protettori sono meccanismi utilizzati da BitLocker per proteggere la chiave di crittografia. Questi possono includere la sicurezza hardware come TPM, nonché la sicurezza software come password e chiavi di ripristino. Rimuovendo tutta la protezione, lo script cerca di rendere impossibile il recupero dei dati o la decrittografia del disco”, spiega Bitdefender.

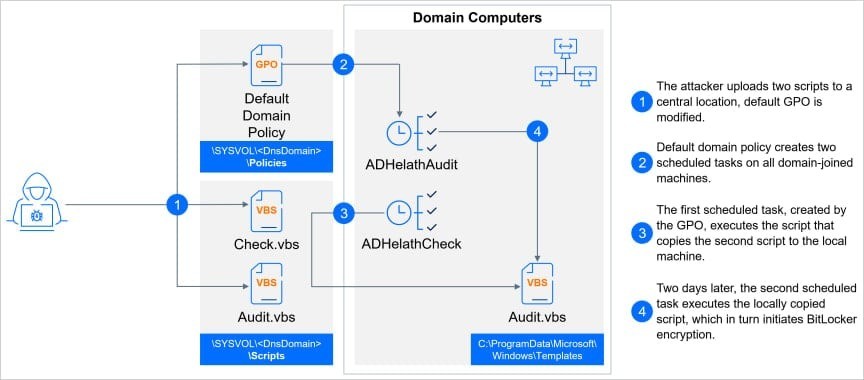

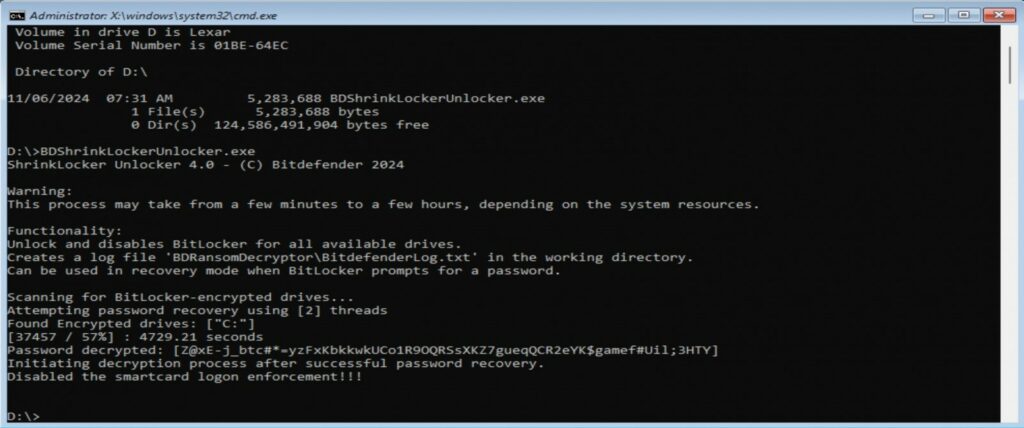

Per propagarsi, ShrinkLocker utilizza oggetti Criteri di gruppo (GPO) e attività pianificate, modifica le impostazioni dei criteri di gruppo sui controller di dominio Active Directory e crea attività per tutte le macchine aggiunte al dominio per garantire che tutte le unità sulla rete compromessa siano crittografate. Gli specialisti di Bitdefender hanno preparato e pubblicato uno strumento per decrittografare i dati colpiti da attacchi ransomware. Questo strumento modifica la sequenza di rimozione e riconfigurazione delle protezioni BitLocker.

Secondo i ricercatori, hanno identificato “una specifica finestra di opportunità per il recupero dei dati immediatamente dopo la rimozione delle protezioni dalle unità crittografate BitLocker”, che consente di decrittografare e recuperare la password impostata dagli aggressori. Di conseguenza, il processo di crittografia può essere invertito e i dischi possono essere riportati allo stato precedente, non crittografato.

Il decryptor funziona solo su Windows 10, Windows 11 e le ultime versioni di Windows Server. Va sottolineato che è più efficace immediatamente dopo un attacco ransomware, quando le impostazioni di BitLocker non sono state ancora completamente modificate e possono ancora essere ripristinate.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…