A cura del Cyber Defence Center Maticmind (Andrea Mariucci, Riccardo Michetti, Federico Savastano, Ada Spinelli)

Il threat actor SCATTERED SPIDER, UNC9344 fa la sua comparsa nel 2022, con due attacchi mirati ai casinò Caesars e MGM. Afferente al gruppo informale “The Com”, UNC3944 è noto per le sue sofisticate tattiche di social engineering e la capacità di navigare negli ambienti cloud.

SCATTERED SPIDER utilizza una varietà di tecniche per ottenere l’accesso ai sistemi delle vittime, tra cui il furto di credenziali amministrative attraverso attacchi di phishing via e-mail, SMS, SIM swapping e impersonation di personale IT/helpdesk, nonché software legittimi come AnyDesk e ScreenConnect per mantenere la persistenza.

Il gruppo è anche noto per l’uso di ransomware come BlackCat/ALPHV e tecniche di Bring Your Own Vulnerable Driver (BYOVD) per evadere i software di sicurezza. BlackCat, gruppo ransomware russofono, ha dato vita a una partnership con Scattered Spider, dando loro accesso al proprio ransomware.

Nonostante alcuni arresti tra il 2024 e il 2025, gli attacchi SCATTERED SPIDER ha mostrato una notevole resilienza, anche grazie alla sua capacità di costruire alleanze con gruppi cybercriminali afferenti alla galassia russa, fattore che contribuisce a rendere il gruppo una delle minacce più significative nel panorama attuale.

Diamond Model

| Fase | Denominazione, ID | Tool |

| Reconnaissance | Gather Victim Identity Information (T1589), Phishing for Information (T1598) | |

| Resource development | Acquire Infrastructure: Domains (T1583.001), Establish Accounts: Social Media Accounts (T1585.001) | |

| Initial Access | T1621 MFA Request Generation T1566 Phishing T1566.004 Spearphishing Voice T1195 Supply Chain Compromise T1111 Multi-Factor Authentication Interception T1451 SIM Card Swap T1656 Impersonation | 0ktapus phishing kit |

| Execution | T1204 User Execution | |

| Persistence | T1219 Remote Access Software T1098.005 Account Manipulation: Device Registration | Teleport, Windows scheduled tasks Teamviewer, ScreenConnect, AnyDesk, Splashtop, Zoho Assist, FleetDeck, RustDesk |

| Privilege escalation | T1098.003 Account Manipulation: Additional Cloud Roles T1484.002 Domain or Tenant Policy Modification: Trust Modification | |

| Defense evasion | T1562.001 | POORTRY |

| Credential access | T1003 | Mimikatz, ADExplorer |

| Discovery | ||

| Lateral movment | T1534 Internal Spearphishing, T1563.002 RDP Hijacking, T1021.002 SMB/Windows Admin Shares | RDP, SMB |

| Collection | T1213.005 Data from Information Repositories: Messaging Applications T1213.002 Data from Information Repositories: Sharepoint T1114 Email Collection | |

| Command & Control | T1219.002 Remote Desktop Software | Warzone RAT (Ave Maria), Ngrok |

| Exfiltration | T1041 Exfiltration Over C2 Channel T1048 Exfiltration Over Alternative Protocol T1572 Protocol Tunneling | Raccoon Stealer, VIDAR, ULTRAKNOT |

| Impact | T1486 Data Encrypted for Impact | BlackCat, Ransomhub, Qilin (Agenda) |

Scattered Spider impiega diverse famiglie di malware con funzionalità di furto di informazioni (InfoStealer) e accesso remoto (RAT), oltre a ransomware come BlackCat,

| Malware | Tipologia |

| BlackCat (ALPHV) | Ransomware (RaaS) |

| WarzoneRAT (Ave Maria) | Remote Access Trojan |

| Raccoon Stealer | Infostealer |

| Vidar Stealer | Infostealer |

| STONESTOP | Loader |

| POORTRY | Malicious driver |

| EIGHTBAIT | Phishing kit |

Scattered Spider sfrutta frequentemente software Open Source o legittimi come strumenti di gestione remota presenti nell’ambiente della vittima, oppure installati dopo l’accesso, come parte di attacchi in stile Living-off-the-Land (LotL).

| Tools Used | Function |

| Impacket | Lateral movement scripts |

| LaZagne | Credential harvesting |

| Mimikatz | Password dumping |

| Ngrok | Tunneling for C2 communication |

| Fleetdeck.io | Remote access / cloud deployment |

| Level.io | Remote IT management |

| Pulseway | RMM (remote monitoring & mgmt) |

| ScreenConnect | Remote support tool |

| Splashtop | Remote desktop tool |

| Tactical RMM | Remote system management |

| Tailscale | VPN tunneling |

| TeamViewer | Remote desktop software |

Il loader STONESTOP è stato utilizzato dal gruppo SCATTERED SPIDER almeno a partire da agosto 2022. Si tratta di un’utilità per Windows che opera in modalità utente e funge da loader e installer per POORTRY. POORTRY è un driver in modalità kernel di Windows utilizzato per terminare i processi legati ai sistemi di sicurezza, come EDR (Endpoint Detection and Response) e antivirus.

Questi strumenti vengono utilizzati in combinazione da SCATTERED SPIDER, ma sono stati osservati anche in attacchi lanciati da altri attori, il che suggerisce una circolazione del toolkit malevolo in canali sommersi legati al crimine informatico.

I driver risultavano firmati con certificati Microsoft attraverso il programma Microsoft Windows Hardware Developer Program. L’abuso di tali certificati ha portato l’azienda a chiudere gli account coinvolti nelle firme e a revocare i certificati stessi. Secondo una ricerca di Mandiant, si è trattato di un’operazione malevola di tipo “Malicious Driver Signing as a Service”, indicando che i certificati potrebbero essere stati ottenuti attraverso servizi illegali che forniscono firme digitali per software malevoli.

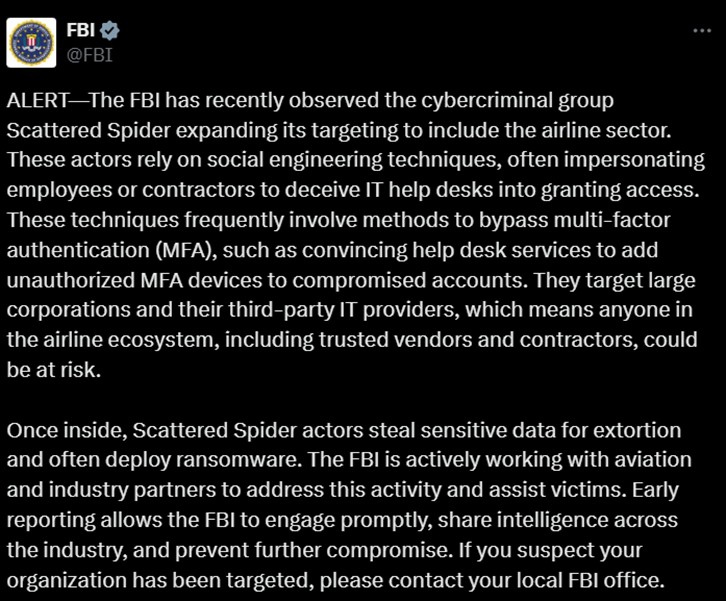

Con una nota pubblicata su X il 28/06/2025, l’FBI comunicava lo spostamento dell’attenzione di Scattered Spider sul settore del trasporto aereo. L’agenzia statunitense ha inoltre messo in guardia gli operatori del settore contro le tecniche di social engineering tipicamente usate dall’attore e volte a bypassare i sistemi di autenticazione. Nelle settimane seguenti, attacchi cibernetici hanno colpito tre compagnie aeree occidentali con TTP simili a quelle di Scattered Spider. Al momento, tuttavia, non ci sono attribuzioni ufficiali all’attore.

Sulla base delle evidenze presentate all’interno del report, si formulano alcune raccomandazioni e contromisure utili a minimizzare o contenere danni provenienti dall’attore qui descritto o da eventuali gruppi emulatori.

| Minaccia o vettore | Contromisura chiave | Impatto atteso |

| BYOVD | Update e patching costante dei driver, creazione di regole custom per la rilevazione di driver malevoli noti, implementazione della “vulnerable driver blocklist” messa a disposizione da Microsoft. | L’attore non potrà disattivare EDR tramite il driver compromesso |

| C2 communication | Firewalling e deep packet inspection | Interruzione delle comunicazioni col C2 |

| Social Engineering, MFA Bypass | Formazione del personale, cultura di awareness e cyber hygiene. Irrobustimento della resilienza alle tecniche di MFA bypass tramite awareness e informazione del personale riguardo alla tecnica di impersonation impiegata dall’attore | Riduzione della possibilità per il threat actor di utilizzare la via d’accesso rappresentata dal social engineering. Aumento della consapevolezza del personale e della capacità di questo di comunicare tempestivamente eventuali criticità o attività sospette. |

| InfoStealer, Ransomware | EDR, Segmentazione della rete, Patching delle vulnerabilità, Politiche di controllo accessi, crittografia dei dati, DLP, Deployment di honeypot di deception |

Domini che seguono il seguente pattern:

Telegram e X:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…