Mandiant (una società di FireEye), ha emesso un report che una serie di numerose organizzazioni in tutto il mondo sono state colpite da una diffusa campagna di phishing che utilizzava esche di phishing personalizzate e malware altamente sofisticati .

Nel dicembre 2020, Mandiant ha osservato un gruppo (che ha denominato UNC2529), lanciare una diffusa campagna di phishing globale rivolta a numerose organizzazioni in una vasta gamma di settori, dispiegando una infrastruttura importante di C2 e tre nuove famiglie di malware, che sono DOUBLEDRAG, DOUBLEDROP e DOUBLEBACK.

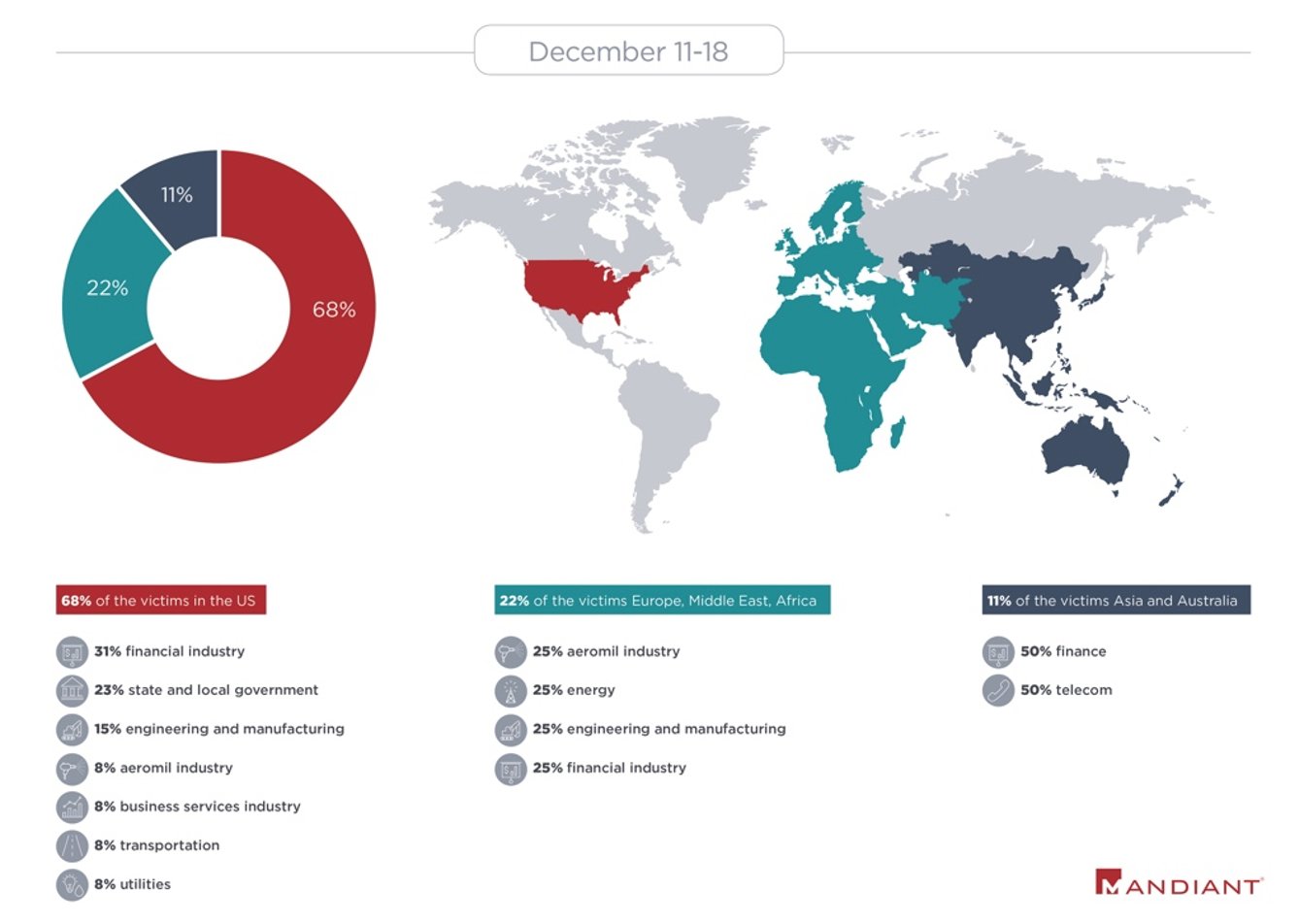

La campagna di phishing di UNC2529 è stata di interesse globale e ha avuto un impatto su una serie di settori (il grafico sopra mostra il target per settore). Pur riconoscendo alcuni pregiudizi legati alla telemetria, in entrambe le ondate afferma Mandiant, gli Stati Uniti erano l’obiettivo principale, mentre gli obiettivi EMEA, Asia e Australia sono stati equamente distribuiti nella prima ondata.

La società ha osservato che la prima ondata della campagna di phishing si è verificata il 2 dicembre 2020 e una seconda ondata tra l’11 e il 18 dicembre 2020. Durante l’avvio della campagna iniziale, Mandiant ha rilevato che a 28 organizzazioni erano state inviate e-mail di phishing, sebbene il targeting fosse probabilmente più ampio di quanto osservato direttamente.

Queste e-mail sono state inviate utilizzando 26 indirizzi e-mail univoci associati al dominio tigertigerbeads <.> Com e solo in un numero limitato di casi abbiamo visto lo stesso indirizzo utilizzato in più organizzazioni di destinatari. Queste e-mail di phishing contenevano collegamenti in linea a URL dannosi come,

hxxp: // fullyhealth-wealth [.] Com / downld-id_mw

progettati per invogliare la vittima a scaricare un file.

UNC2529 ha impiegato almeno 24 diversi domini per supportare tutto questa operazione, in un processo a tre fasi.

La struttura degli URL incorporati nelle e-mail di phishing aveva i seguenti modelli, in cui la stringa era una variabile alfabetica di funzione sconosciuta.

http: //

Il payload della prima fase scaricato da queste URL, era composto da un file compresso Zip contenente un documento PDF esca corrotto e un downloader JavaScript fortemente offuscato scaricato attraverso il downloader, DOUBLEDRAG.

È interessante notare che i documenti PDF sono stati ottenuti da siti Web pubblici, ma sono stati danneggiati rimuovendo i byte per renderli illeggibili con un visualizzatore PDF standard.

Si ipotizza che la vittima tenterà quindi di avviare il file JavaScript (.js), che può essere eseguito in modo nativo con Windows Script Host semplicemente facendo doppio clic sul file.

Tutti i modelli di nome file tranne uno per i file ZIP, PDF e JS erano

document_

come ad esempio:

document_Ohio_client-id_8902.zip

Prima della seconda ondata, osservata tra l’11 e il 18 dicembre 2020, UNC2529 ha dirottato un dominio legittimo di proprietà di una società di servizi di riscaldamento e raffreddamento degli Stati Uniti, modificato le voci DNS e sfruttando tale infrastruttura per effettuare il phishing di almeno 22 organizzazioni, cinque delle quali sono stati presi di mira anche nella prima ondata.

Al momento non è noto come sia stato compromesso il dominio legittimo.

L’attore della minaccia ha utilizzato 20 domini per ospitare il payload di innesco della seconda fase.

L’attore malevolo ha apportato leggere modifiche al pattern URL durante la seconda ondata.

http: //

Da notare, il downloader DOUBLEDRAG osservato nella prima ondata è stato sostituito con un documento Microsoft Excel contenente una macro Excel 4.0 (XLM) incorporata in formato file binario Excel 97-Excel 2003 (BIFF8).

Quando il file è stato aperto e la macro eseguita correttamente, tentava di scaricare un payload di secondo stadio da:

hxxps: // towncentrehotels [.] Com / ps1.dat.

La funzionalità principale del file JavaScript DOUBLEDRAG e della macro BIFF8 è scaricare un file da un URL hardcoded. Questo file Excel è stato trovato anche all’interno dei file Zip, come si è visto nella prima ondata, sebbene solo uno dei file Zip osservati includesse un corrispondente documento PDF esca corrotto.

Campioni DOUBLEBACK aggiuntivi sono stati estratti da campioni DOUBLEDROP caricati in un repository pubblico di malware, che hanno rivelato un server di comando e controllo aggiuntivi (C2).

hxxps: // barrel1999 [.] Com / admin4 / client.php,hxxps: // widestaticsinfo [.] com / admin4 / client.php, hxxps: // secureinternet20 [.] com / admin5 / client.phphxxps: // adsinfocoast [.] com / admin5 / client.php.

Tre di questi domini sono stati registrati dopo la seconda ondata osservata.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…