Gli esperti Nozomi hanno identificato più di due dozzine di vulnerabilità in una popolare serie di avvitatori ad impulsi collegati in rete industriale utilizzati nelle fabbriche di tutto il mondo (soprattutto nella produzione automobilistica). I ricercatori hanno avvertito che i dispositivi potrebbero bloccarsi, interrompendo completamente la produzione, oppure che le impostazioni di serraggio potrebbero non essere rilevate.

Sono state scoperte delle vulnerabilità nell’avvitatore a impulsi/chiave dinamometrica pneumatica Bosch Rexroth modello NXA015S-36V-B . Questi dispositivi wireless si collegano alla rete locale di un’organizzazione tramite Wi-Fi e possono regolare da remoto la coppia con elevata precisione, il che può essere estremamente importante per la sicurezza e l’affidabilità di vari prodotti.

Sebbene le vulnerabilità siano state scoperte nel prodotto NXA015S-36V-B, rappresentano una minaccia anche per altri dispositivi Rexroth Nexo, compresi i modelli delle serie NXA, NXP e NXV.

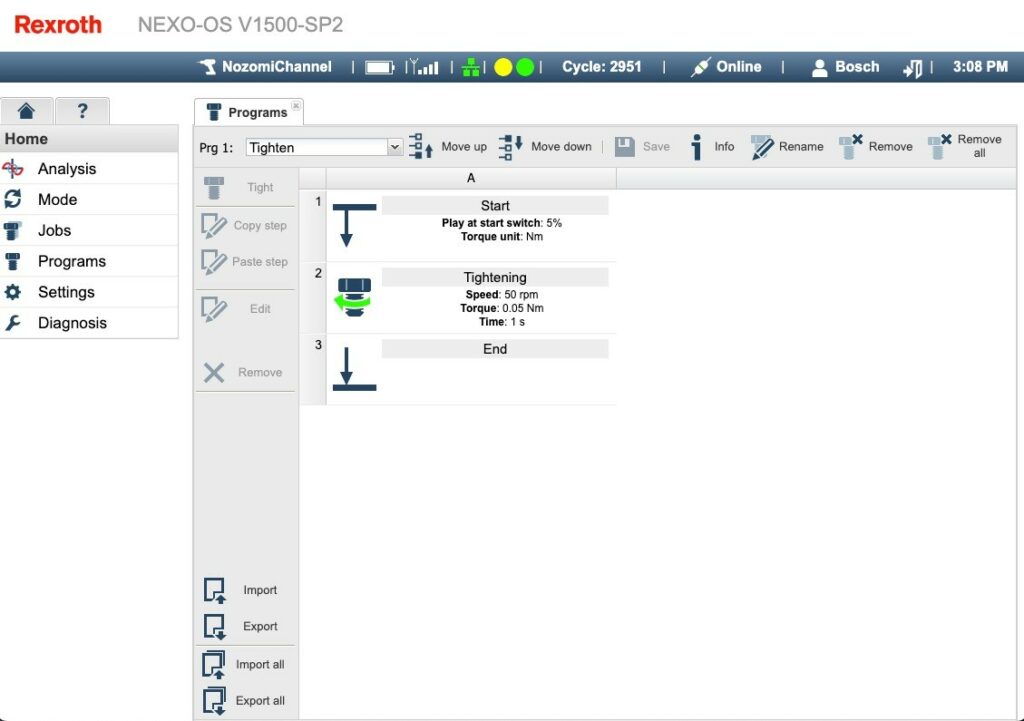

L’apparecchio in questione è dotato di un indicatore di coppia certificato dalla VDI (Associazione degli ingegneri tedeschi) e utilizzato nell’industria automobilistica dal 1999. Il firmware dei dispositivi, NEXO-OS, può essere gestito tramite un’interfaccia web direttamente tramite browser.

“Le vulnerabilità scoperte nel Bosch Rexroth NXA015S-36V-B consentono a un utente malintenzionato non autenticato che può inviare pacchetti di rete al dispositivo di destinazione di ottenere l’esecuzione remota di codice arbitrario (RCE) con privilegi di root, nonché la compromissione completa”, si legge nel rapporto Nozomi.

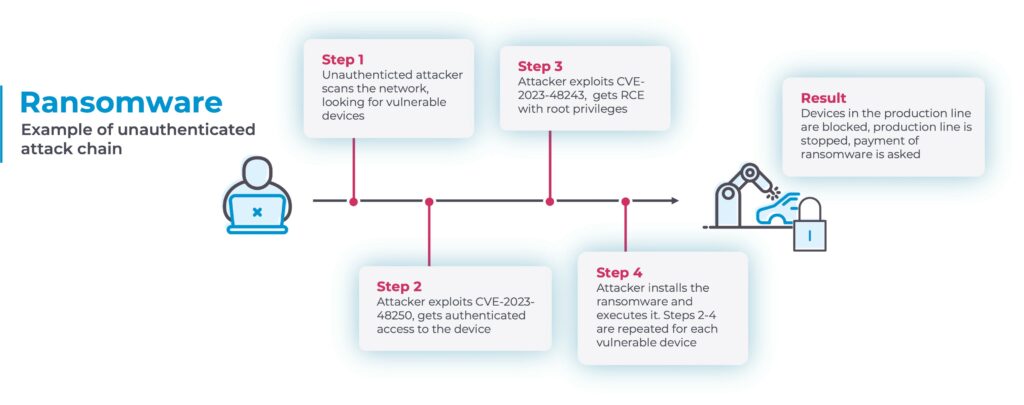

I ricercatori descrivono due possibili scenari di attacco contro i dispositivi Bosch Rexroth.

Il primo scenario è un attacco ransomware. Durante i test, gli esperti sono riusciti a disabilitare completamente il dispositivo, disattivare il pulsante di avvio e visualizzare un messaggio che richiedeva un riscatto.

Va notato che la facilità con cui un simile attacco può essere automatizzato, diffondendolo su un gran numero di dispositivi, consente agli aggressori di disabilitare rapidamente gli strumenti lungo l’intera linea di produzione, il che potrebbe potenzialmente portare a gravi guasti o al possibile arresto dell’intera catena produttiva. produzione, che garantisce perdite finanziarie su larga scala per l’azienda.

Il secondo scenario di attacco prevede un’interferenza inosservata con le impostazioni dell’avvitatore ad impulsi. Ad esempio, i ricercatori sono riusciti ad aumentare o diminuire la coppia, “correggendo” i dati sul display integrato in modo che l’operatore del dispositivo vedesse il valore normale e non si rendesse nemmeno conto delle modifiche apportate dai potenziali aggressori. Un simile attacco può portare alla produzione di prodotti difettosi, che in definitiva comportano anche danni finanziari o di reputazione per l’azienda.

Per sfruttare la maggior parte delle vulnerabilità rilevate dagli esperti, un utente malintenzionato dovrà prima accedere all’interfaccia web di gestione del dispositivo. Secondo i ricercatori, anche con un accesso con privilegi minimi, un utente malintenzionato può creare una catena di attacchi utilizzando un bug trasversale, che consentirà di caricare il codice dannoso nella directory da cui verrà eseguito. E anche gli aggressori non autorizzati possono hackerare i dispositivi utilizzando il bug di attraversamento in combinazione con altre vulnerabilità, comprese le credenziali codificate.

Nozomi precisa che per ora non fornirà informazioni complete sulle vulnerabilità, poiché gli sviluppatori Bosch Rexroth, che sono stati informati dei problemi rilevati, stanno già lavorando su una patch che dovrebbe essere rilasciata entro la fine di gennaio 2024. Il produttore consiglia di installare le patch non appena diventano disponibili.

Secondo i ricercatori, alcuni problemi hanno ottenuto un punteggio di 8,8 sulla scala di valutazione della vulnerabilità CVE. È noto che alcuni bug sono legati all’applicazione di controllo NEXO-OS, mentre altri sono legati ai protocolli di comunicazione progettati per l’integrazione con SCADA, PLC e così via.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…