I ricercatori di Cyfirma hanno identificato una nuova minaccia informatica : un trojan Android chiamato SpyNote, che attacca attivamente gli utenti con il pretesto dell’antivirus Avast. Il malware si maschera da applicazione conosciuta e utilizza metodi sofisticati per assumere il controllo del dispositivo.

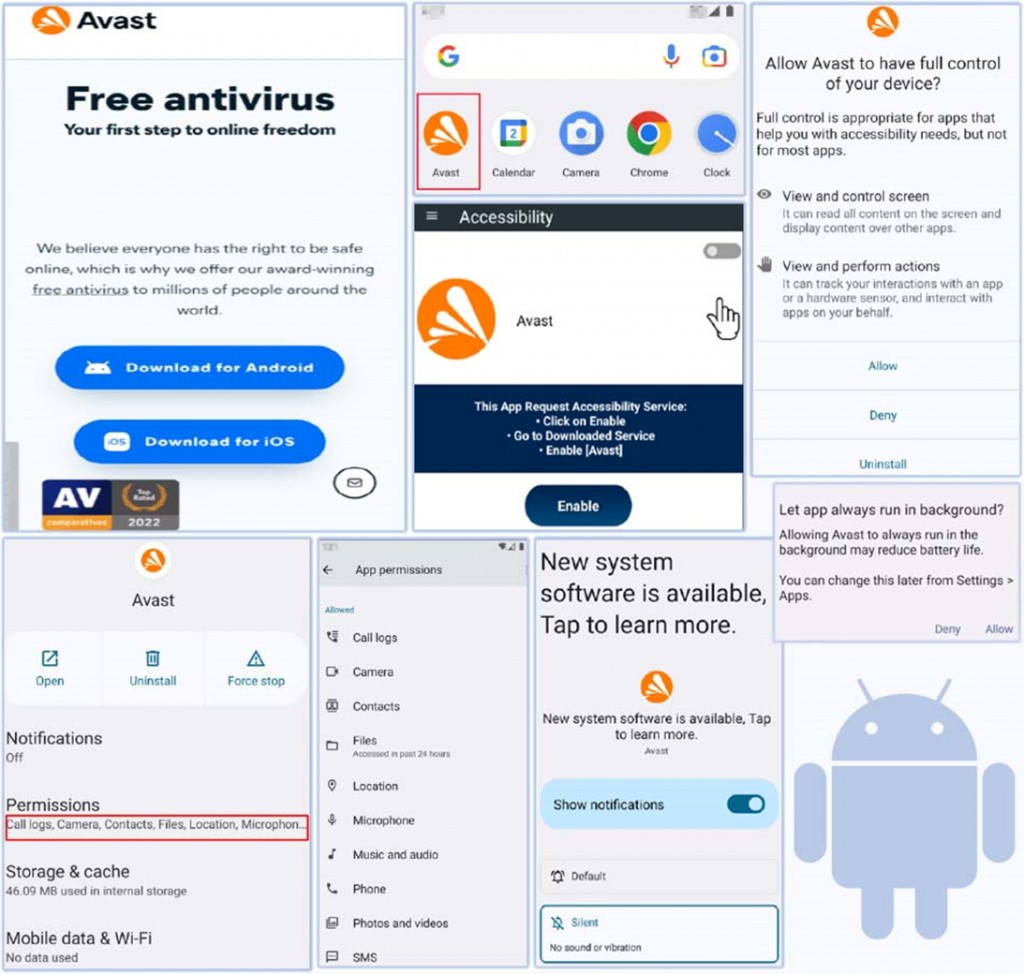

SpyNote viene distribuito tramite siti Web falsi che imitano il portale ufficiale Avast e, dopo l’installazione, ottiene l’accesso alle funzioni di sistema del dispositivo. Il programma richiede autorizzazioni per gestire lo schermo e le notifiche, il che gli consente di ottenere privilegi per eseguire azioni all’insaputa dell’utente.

Subito dopo l’installazione, utilizza i servizi di accessibilità per approvare automaticamente tutte le autorizzazioni necessarie, nascondendosi dagli antivirus.

L’analisi ha dimostrato che il Trojan ha ampie capacità.

Monitora chiamate e messaggi, ottiene l’accesso alla fotocamera e al microfono e ruba dati da altre applicazioni, inclusi servizi di messaggistica istantanea e servizi di pagamento. È interessante notare che il malware è in grado di impedirne la disinstallazione bloccando automaticamente i tentativi di rimozione tramite le impostazioni.

SpyNote cerca attivamente portafogli crittografici e ruba dati sulla criptovaluta esistente, come password e transazioni. Il trojan raccoglie anche informazioni personali sulla vittima sfruttando le vulnerabilità nelle applicazioni e nei social network più diffusi, tra cui Instagram e WhatsApp.

Per mascherare le sue azioni, il Trojan utilizza l’offuscamento del codice, che ne rende difficile l’analisi e il rilevamento. Il programma nasconde la sua icona sul dispositivo e invia comandi ai server dell’aggressore per scaricare componenti aggiuntivi. Ciò gli consente di essere costantemente aggiornato e di espandere le sue funzionalità anche mesi dopo l’installazione sul dispositivo.

L’attività dannosa di SpyNote si estende oltre i dispositivi mobili. Gli aggressori utilizzano anche siti Web falsi per scaricare programmi di accesso remoto su computer Windows e macOS. I ricercatori di Cyfirma hanno identificato 14 domini utilizzati per diffondere questa minaccia.

Gli esperti avvertono della necessità di essere vigili e di non scaricare applicazioni da fonti dubbie. Installare soluzioni antivirus affidabili e praticare una buona igiene digitale ti aiuterà a evitare di essere infettato sui tuoi dispositivi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…