Un nuovo attacco Syncjacking sviluppato da SquareX sfrutta estensioni di Chrome apparentemente innocue per dirottare i dispositivi delle vittime. I ricercatori sottolineano che un attacco di questo tipo viene eseguito in modo occulto, richiede autorizzazioni minime e poca interazione con la vittima, a parte l’installazione iniziale di un’estensione apparentemente legittima.

L’attacco inizia con la registrazione di un dominio Google Workspace dannoso, in cui l’aggressore configura più profili utente con funzionalità di sicurezza come l’autenticazione a più fattori disattivate. Questo dominio Workspace verrà utilizzato in background per creare un profilo gestito sul dispositivo della vittima.

Poi viene pubblicata un’estensione del browser sul Chrome Web Store, camuffata da strumento utile con funzionalità reali. Utilizzando l’ingegneria sociale, l’aggressore convince la vittima a installare questa estensione, che a sua volta accede silenziosamente in background a uno dei profili gestiti di Google Workspace, in una finestra nascosta del browser.

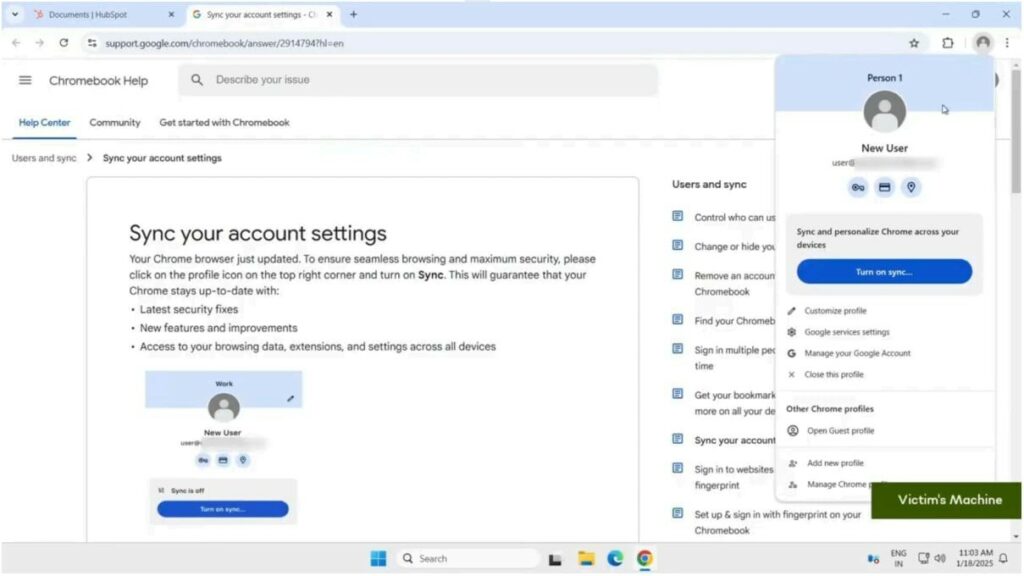

Dopodiché l’estensione apre la pagina di supporto di Google. Poiché ha permessi di lettura e scrittura, inserisce nella pagina il contenuto che richiede all’utente di abilitare la sincronizzazione di Chrome. Quando la sincronizzazione è abilitata, tutti i dati salvati della vittima, comprese le password e la cronologia di navigazione, diventano accessibili all’aggressore, che può quindi utilizzare il profilo hackerato sul proprio dispositivo.

Dopo aver preso il controllo del profilo della vittima, l’aggressore passa al controllo del browser. I ricercatori di SquareX hanno dimostrato questo utilizzando un falso aggiornamento per Zoom. In questo scenario, una persona riceve un invito su Zoom, ma dopo aver cliccato sul collegamento ed essere stata indirizzata a una pagina Zoom, l’estensione inietta contenuto dannoso nella pagina, chiedendo all’utente di aggiornare il client.

Ciò che viene effettivamente scaricato è un file eseguibile contenente un token che consente agli aggressori di ottenere il controllo completo del browser della vittima. “Il controllo completo sul browser della vittima consente l’accesso nascosto a tutte le applicazioni web, l’installazione di estensioni dannose aggiuntive, il reindirizzamento a siti di phishing, il controllo e la modifica dei download di file e molto altro”, spiegano i ricercatori di SquareX.

Inoltre, utilizzando l’API di messaggistica nativa di Chrome, un hacker può stabilire un canale di comunicazione diretto tra un’estensione di Chrome dannosa e il sistema operativo della vittima. Ciò ti consentirà di esplorare directory, modificare file, installare malware, eseguire comandi arbitrari, intercettare sequenze di tasti, rubare dati riservati, attivare la webcam e il microfono.

Gli esperti sottolineano che, data la natura stealth di un attacco di questo tipo, sarà difficile per la maggior parte degli utenti accorgersi che sta succedendo qualcosa di brutto.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Vulnerabilità

VulnerabilitàVenerdì sera l’exchange di criptovalute sudcoreano Bithumb è stato teatro di un incidente operativo che ha rapidamente scosso il mercato locale di Bitcoin, dimostrando quanto anche un singolo errore umano possa avere effetti immediati e…

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…