Una Full Chain Zero-Click RCE in macOS Calendar espone i dati di iCloud

Una catena di tre vulnerabilità (rischio critico, medio e basso) in macOS ha permesso di aggirare i livelli di protezione del sistema operativo e ottenere

Una catena di tre vulnerabilità (rischio critico, medio e basso) in macOS ha permesso di aggirare i livelli di protezione del sistema operativo e ottenere

Gli specialisti BI.ZONE hanno condotto un’analisi tecnica di una vulnerabilità critica nel motore JavaScript V8 utilizzato nel browser Google Chrome. È stato stabilito che la vulnerabilità rappresenta una minaccia

Mentre le informazioni ancora risultano confuse, sembrerebbe che i cercapersone esplosi in tutto il Libano siano 3: Motorola LX2, Teletrim, Gold Apollo. Intanto sale il

L’onda di esplosioni di cercapersone che ha sconvolto il Libano e ferito oltre 1.000 persone potrebbe essere legata al modello AP-900 di cercapersone wireless, prodotto

Nel contesto dell’informatica e della cybersicurezza, la probabilità di accadimento rappresenta uno dei concetti fondamentali per valutare e gestire i rischi. Si tratta della stima

Negli ultimi giorni da una ricerca di threat intelligence svolta dal gruppo DarkLab di Red Hot Cyber, siamo venuti a conoscenza di data leak riguardanti

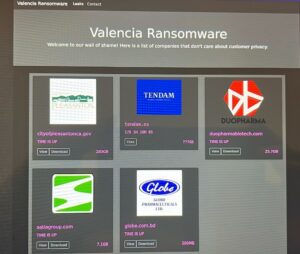

Di recente, un nuovo gruppo noto come Valencia Leaks sembrerebbe aver mosso i primi passi nel mondo del cybercrime, prendendo di mira aziende in diversi

Recentemente, un noto attore di minacce, identificato come 888, ha reso pubblica una presunta violazione di dati appartenenti a SAP, una delle principali aziende di

Kawasaki Motors Europe si sta riprendendo da un attacco informatico effettuato dal gruppo ransomware RansomHub. L’incidente ha causato interruzioni del servizio, tuttavia, come affermano i rappresentanti dell’azienda,

Gli specialisti della sicurezza informatica mettono in guardia da un nuovo schema fraudolento: gli aggressori hanno iniziato a utilizzare falsi test CAPTCHA per installare malware sui computer