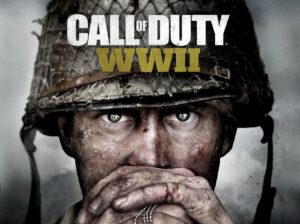

RCE in Call of Duty: WW2 tramite Game Pass su PC

Fate attenzione se avete intenzione di giocare a Call of Duty: WW2 tramite Game Pass su PC. Gli utenti hanno iniziato a segnalare una grave vulnerabilità che consente agli hacker di eseguire comandi da remoto sul computer di qualcun altro. I primi avvisi sono apparsi solo poche ore fa, ma alcuni giocatori sostengono che il problema sia presente da anni. Call of Duty: WW2 è uscito su Game Pass il 30 giugno, l’ultimo arrivato della serie. Si prevede che altri titoli si aggiungeranno presto, ma la sua popolarità potrebbe rapidamente scemare se la minaccia non verrà affrontata. L’esecuzione di comandi da remoto