Autore: Roberto Villani e Olivia Terragni

Tra hacking e ransomware globali, iniziamo questa puntata del Radar raccontandovi della prima Conferenza di Red Hot Cyber che si è svolta questo weekend a Cittaducale: un importante momento di ritrovo degli esperti di sicurezza informatica di rilievo nel panorama nazionale. L’iniziativa è stata resa possibile grazie all’interesse per il cyberspazio del Sindaco Leonardo Ranalli; già in precedenza Cittaducale era stato uno dei primi comuni d’Italia ad aver realizzato un consiglio comunale in streaming video.

Nelle due giornate della conferenza, sono state gettate le basi per un futuro della consapevolezza cyber italiana. Il primo giorno è stato dedicato alle scuole, con gli esperti di RHC tra cui Massimo Chirivì e Antonio Montello, che hanno cercato di far nascere una scintilla ai ragazzi, spiegando loro il mondo dell’hacking etico e le infinite possibilità dello studio delle materie STEM. Il secondo giorno, invece, è stato denso di appuntamenti che si sono protratti fino alle ore 18:00. Oltre alla tavola rotonda “Il ransomware in Italia”, che ha visto la partecipazione di esperti come Riccardo Croce (Direttore del Centro Nazionale Anticrimine Informatico per la Protezione delle Infrastrutture Critiche della Polizia Postale – CNAIPIC), Pierguido Iezzi (Swascan), Alessandro Greco (Capo della Divisione Monitoraggio e Analisi Cyber – ACN).

La numerosa platea è stata a contatto con i maggiori esperti cyber, su tematiche classiche del settore cyber, che illustriamo sempre su queste pagine. Sintonizzatevi nei prossimi giorni sul canale YouTube di RedHotCyber, per rivedere gli interventi e la tavola rotonda della nostra prima cyber-conference, che certamente ripeteremo il prossimo anno. Stay tuned.

Detto questo, ora esploriamo insieme le notizie della settimana trascorsa nel cyber mondo e ricordate sempre che oggi l’hacking ha molte connotazioni ma per RHC è soprattutto spingersi oltre a ciò che inizialmente sembrava possibile, come il miglioramento del codice stesso, e quindi la motivazione interna assume estrema importanza. E come un hacker che migliora il suo codice perché diventi più accurato, veloce, chiaro, modulare e più efficiente in termini di memoria, più riutilizzabile, più intelligente, seguiamo con interesse ogni sviluppo senza dimenticare le parole del presidente cinese Xi “la competizione nel cyberspazio è, in definitiva, una competizione per il talento” non può che trovare nel nostro secolo campo più fecondo, laddove la tendenza al confronto sta diventando sempre più importante, le vulnerabilità del software rappresentano una “risorsa nazionale”, simile al legname e al carbone e il malware si evolve al pari dei missili a lungo raggio.

Buona lettura a tutti.

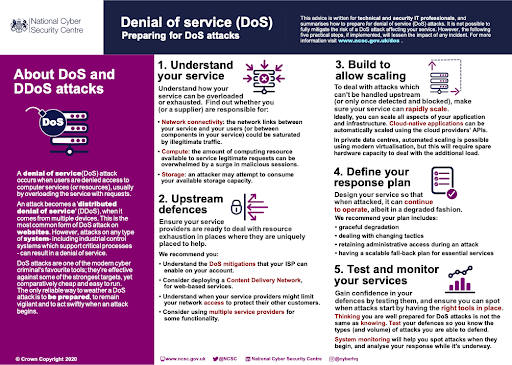

Iniziamo così proprio da loro, gli hacktivisti: uno dei gruppi più attivi filo russi, Killnet rimane al centro dell’attenzione con la rivendicazione dell’attacco DDos al sito web del Parlamento Europeo, parte dei suoi target occidentali subito dopo la dichiarazione formale che classificava la Russia come sponsor del terrorismo di stato (575 eurodeputati a favore, 8 contrari, 24 astenuti). Dopo gli ultimi attacchi ai siti web degli aeroporti americani, il tentativo di sovraccaricare quello della CIA, mitigare le loro azioni è importante monitorare il gruppo sui suoi canali Telegram e Twitter, comprendendo le proprie vulnerabilità e identificare anche i dispositivi IoT vulnerabili per impedire che vengano utilizzati come tunnel SSH o parte di botnet DDoS.

Intanto la CIA offre lavoro ai “russi scontenti” per unirsi alle forze di intelligence e raccogliere informazioni che ora necessitano sia di agenti umani che di metodi tecnici, in un momento in cui chiunque può scoprire online segreti governativi nascosti in bella vista, oppure investigare nei programmi nucleari in Iran e Corea del Nord.

Leggi anche su RHC “KillNet attacca il sito del Parlamento europeo e dichiara: “sponsor dell’omosessualità” di Carlo di Pietro.

Mentre le infrastrutture ukraine vengono rase al suolo e l’esercito di 100mila soldati di Mosca è pronto a scendere in campo il mese prossimo, la tanto acclamata “invasione dell’Ucraina” dopo l’attacco al Nord Stream e al ponte di Crimea si è già trasformata con la diselettrificazione dell’Ucraina. La Russia non ha intenzione di fermarsi e secondo Pepe Escobar è stato già affermato dal mInistro Lavorv: “Continuerà finché l’Occidente, nella sua rabbia impotente, nel disperato tentativo di aggravare la situazione il più possibile, continuerà a inondare l’Ucraina con armi sempre più a lungo raggio”.

Intanto milioni di ucraini sono senz’acqua e senza elettricità, la situazione per loro è gravissima e stanno per affrontare un inverno che si ricorderanno per tutta la vita. Il KyivIndipendent il 26 novembre informa che i black out continuano con un deficit del 30%: in pratica tutte le grandi centrali termiche e idroelettriche del Paese sono state danneggiate.

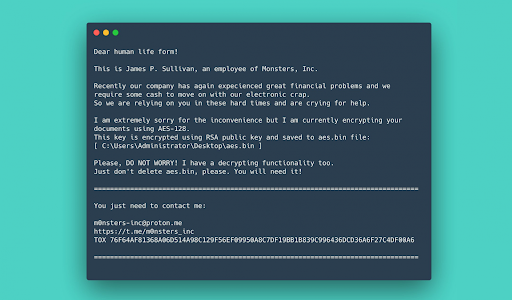

Gli attacchi missilistici si accompagnano ai ransomware con un’ondata di attacchi chiamata RansomBoggs: dalle somiglianze si può pensare si tratti del gruppo cyber militare SandWorm (Unit 74455):

“Ci sono somiglianze con i precedenti attacchi condotti da Sandworm: uno script PowerShell utilizzato per distribuire il ransomware .NET dal controller di dominio è quasi identico a quello visto lo scorso aprile durante gli attacchi Industroyer2 contro il settore energetico”.

Microsoft Security Threat Intelligence

Mentre l’Associated Press avvisa dei continui attacchi russi di droni e missili a lungo raggio sulla rete elettrica dell’Ucraina, quest’ultima sta insistendo per la consegna dei droni americani Grey Eagle – una versione speciale dei droni Predator già schierati in Iraq e Afghanistan – completi di tecnologia elettro-ottica ad infrarossi, che fornisce informazioni, targeting e tracciamento in tempo reale. Tuttavia l’amministrazione Biden ha espresso il timore che le tecnologie sensibili a bordo dell’aereo possano finire nelle mani dei russi – che ne conoscono la tecnologia – e ha sottolineato le sfide legate a formazione e logistica. Entro il 30 novembre si dovrebbero avere informazioni definitive.

Il costo di un Grey Eagle si aggira sui 10 milioni di dollari, tuttavia i russi, che ne hanno osservato i primi modelli nel 2017 affermano: “rimangono piuttosto vulnerabili al nemico, per questo vengono utilizzati contro avversari debolmente equipaggiati, come i terroristi”, “Grey Eagle è in grado di pattugliare per 27 ore, risolvendo i compiti di osservazione, ricognizione e persino supporto antincendio delle truppe”. “Per combattere obiettivi terrestri, hanno quattro missili Hellfire anticarro, antiuomo o termobarici. Gli Eagles possono anche risolvere compiti EW, rintracciare posizioni di artiglieria e dare la caccia ai comandanti sul campo”.

Tuttavia nonostante la “tensione scorte” attiva su tutta la linea, particolarmente per ciò che riguarda le munizioni e la maggior parte dei paesi (compresa la Russia), sembra che il Senato degli Stati Uniti stia per approvare un disegno di legge che potrebbe segnare una grande escalation nella guerra in Ucraina: su Progressive .

Secondo FoxNews invece l’amministratore di Biden si affretta a rintracciare 20 miliardi di dollari di aiuti all’Ucraina mentre i repubblicani della Camera avvertono degli imminenti audit.

Fattore che viene rilevato come cruciale per continuare ad inviare aiuti l’Ucraina è la sicurezza dei porti, in particolare quelli di Bremerhaven e Amburgo da cui dipende l’alleanza: il generale americano in pensione Ben Hodges, in un’intervista a Reuters ha sottolineato come la partecipazione del gruppo cinese COSCO Shipping Holdings Co. Ltd nel terminal ad Amburgo, sia critica se i cinesi potessero “essere in grado di influenzare o interrompere le attività nelle infrastrutture”. Nonostante le operazioni quotidiane di controllo software, linee guida e ricerca di vulnerabiltà del porto di Amburgo, Hodges ha ricordato come il malware NodPetya nel 2017 abbia fatto perdere le tracce del carico del gigante danese delle spedizioni Maersk.

E’ stato preso di mira il terminale GNL olandese tramite ricerche esplorative volte a trovare modi di entrare nei sistemi: i gruppi su cui si stanno concentrando le analisi sono Xenotime e Kamacite, di cui l’FBI avrebbe rivelato legami con i servizi segreti russi.

Mentre i curdi negano di avere preso parte all’attentato del 13 Novembre ad Instanbul, e gli esperti dicono che ha fornito a Erdoğan un pretesto per scavare più a fondo nel nord della Siria, arriva la domanda più importante: Russia e USA saranno in grado di fermare l’incursione turca? La risposta è: non del tutto. Da una parte la Russia sostiene il presidente siriano BASHAR AL-ASSAD, la Turchia invece sostiene i ribelli che cercano di rovesciarlo. Per quanto riguarda gli USA, utilizzare la forza significherebbe porsi contro un alleato della Nato importante per l’accettazione della Svezia e della Finlandia all’alleanza. Ci troviamo davanti ad un vicolo cieco? La Russia ha chiesto alle milizie Yekîneyên Parastina Gel (YPG) di ritirarsi dal confine turco, ma l’invito è stato rifiutato.

Se gli occidentali non fermano la Turchia, è la fine dell’autonomia curda nel nord-est della Siria. Cosa accadrà?

Al confine con l’Ucraina c’è la Moldova: questo paese quotidianamente – oltre a soffrire di ricatti energetici – è sotto attacco informatico e sottoposto all’info war. Su Internazionale si legge come la Moldova sia nell’occhio del ciclone attuale: “quando la Russia bombarda le infrastrutture ucraine, infatti, la corrente elettrica manca anche in Moldova”. Ma a noi interessa soprattutto il lato cyber del problema: nelle settimane scorse infatti sono trapelate su Telegram i Moldova Leaks, conversazioni private di figure politiche di spicco del paese – Sergiu Litvinenco, Consigliere della Difesa e Dorin Recean, Ministro della Giustizia – provocando uno scandalo politico. Perché si tratta di una lezione da cui dovremmo imparare? Secondo ITWorldCanada l’hack dimostra quanto le figure politiche siano in pericolo, soprattutto se usano APP gratuite come Telegram o Messenger: il rischio non è solo l’intercettazione ma la mistificazione e ciò può danneggiare il paese stesso. Il risultato è che i politici dell’opposizione filo-russa hanno fatto leva su queste conversazioni.

Nella zona grigia, i politici sono oggetto di indagini attive su una loro potenziale corruzione per ottenere una destabilizzazione e nel cyber spazio bisogna sempre stare all’erta. Chi c’è dietro all’attacco? Ovviamente la risposta di molti è stata: “il servizio di intelligence militare russo GRU”: la Russia favorirebbe con questa mossa l’oligarca Ilan Șor, le cui intenzioni sarebbero quelle di rompere con la NATO e le sanzioni USA nei suoi confronti sembrano non averlo affatto fermato.

Detto ciò attenzione alla campagna di phishing Luna Moth che si sta espandendo avvisa la Unit 42 di Palo Alto Networks, alla cyber gang Ducktail che prende di mira gli utenti business su facebook e soprattutto alle attività di spionaggio del gruppo APT Earth Preta, che attraverso attacchi di spear phishing, falsi account google, e i malware TONEINS, TONESHELL e PUBLOAD prendono di mira il governo, il mondo accademico, le fondazioni e i settori della ricerca in tutto il mondo tra cui Myanmar, Australia, Filippine, Giappone e Taiwan.

Rimangono una minaccia continua anche per l’Italia gli attacchi informatici che sfruttano il framework del malware SocGholish.

Taiwan si pone contro un eventuale “guerra dell’informazione” cinese: secondo quanto riferito da Express.co.uk gli attacchi informatici e le incursioni militari contro Taiwan volte alla manipolazione psicologica fino ad ora non sarebbero andati a buon fine.

Secondo un rapporto pubblicato venerdì da un think tank del ministero della Difesa giapponese, La Cina che “vuole vincere senza combattere” sta mettendo in campo operazioni di influenza altamente diversificate, sollevando preoccupazioni sui tentativi di Pechino di influenzare i risultati attraverso attacchi informatici o diffusione di notizie false.

In tutto ciò alle elezioni di Taiwan i nazionalisti hanno perso.

“Il Kuomintang si è affermato nella capitale, Taipei, con la vittoria del candidato Chiang Wan-an, “volto nuovo” del Partito Nazionalista e discendente di Chiang Kai-shek, il fondatore della Repubblica di Cina, a Taiwan, dopo la sconfitta nella guerra civile contro le truppe maoiste”.

Agi.it

Intanto il governo britannico pone il ban all’installazione di telecamere di sicurezza collegate alla Cina nei dipartimenti governativi, compresi i ministeri degli interni e degli affari, a causa di rischi per la sicurezza, i i criminali informatici hanno approfittato di una vulnerabilità zero-day fino ad ora non identificata nei sistemi online del Copeland Borough Council. Potrebbe essere uno degli obiettivi del crimine informatico sostenuto dallo stato? Probabile ma non dimostrato, se pensiamo agli attacchi supply-chain: un errore dei consigli locali o una valutazione errata potrebbe portare ad un grave attacco al governo centrale.

Non solo UK: la Federal Communications Commission degli Stati Uniti ha annunciato che vieterà completamente l’importazione di apparecchiature di telecomunicazione e di sorveglianza da Huawei, ZTE, Hytera, Hikvision e Dahua.

Il presente articolo, che presenta i contributi di Roberto Villani e di Olivia Terragni, è frutto delle analisi svolte dal gruppo verticale di Red Hot Cyber, nato per monitorare le attività di intelligence e di geopolitica nel mondo cyber.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…