Nel mondo dello spionaggio esistono dei pilastri di riferimento cui un buon operatore deve assolutamente attenersi.

La curiosità è certamente quello più importante, insieme all’intenzione di scoprire, al desiderio di guardare oltre e soprattutto alla voglia di andare controcorrente, questi elementi base compongono la figura del bravo agente segreto. Oggi come ieri, anche nel mondo cyber questi elementi sono fondamentali per un buon operatore di qualche cyber security company, perché se uniti ad una buona base della materia, compongono l’operatore perfetto.

Attenzione però, pensare che un sapere tecnologico completo, possa sostituire i pilastri di cui dicevo prima, può essere un errore, e sappiamo anche dalle cronache recenti come il fattore umano sia ancora molto presente nel cyberspazio.

Perché è così determinate il fattore umano allora, in un mondo sempre più interconnesso e tecnologicamente avanzato e con prospettive in futuro sempre più software dipendenti?

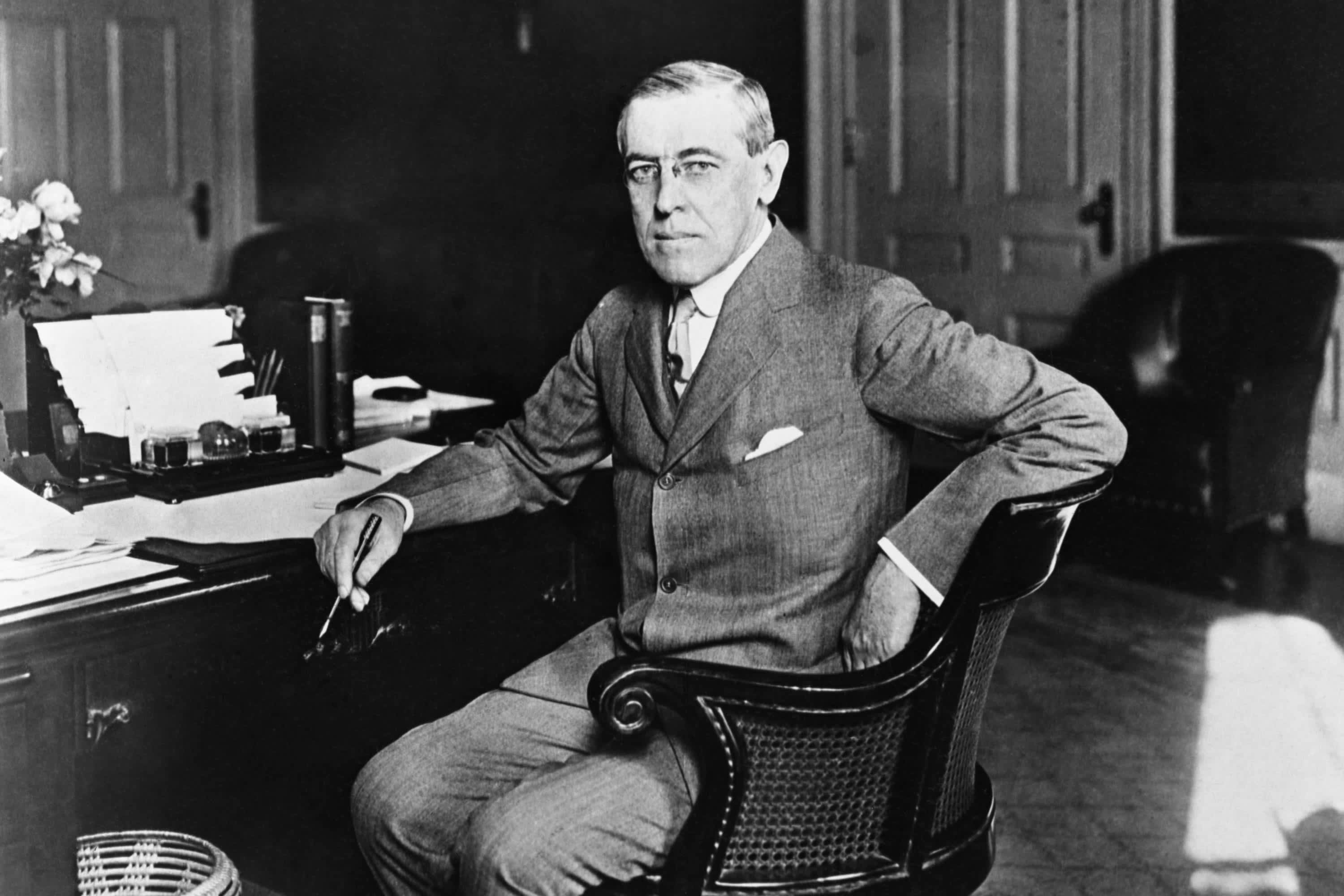

Facciamo un passo indietro e torniamo al 2 aprile 1917, giorno in cui l’allora presidente degli Stati Uniti Woodrow Wilson, annunciò al mondo che il suo paese avrebbe mosso guerra contro la Germania, dichiarandola “hostis generis humani”, ossia un pericolo per l’umanità intera.

Ebbene come ben sappiamo quella guerra causò milioni di perdite umane, cui seguì un secondo conflitto altrettanto orribile e spaventoso, ma un uomo all’epoca predisse, dopo le parole di Wilson, gli scenari futuri del mondo. Carl Schmitt, ascoltate le parole di Wilson e viste le interconnessioni tra gli Stati coinvolti nel conflitto, inquadrò subito che lo spazio di guerra, non era più reale ma divenne come diremo oggi, virtuale.

La globalità del conflitto, assunse vastità tali che mise in comunicazione paesi fisicamente lontani, con culture diverse, con climi diversi, con popolazioni diverse, e come avviene oggi, questa globalità fu lo strumento per affermare superiorità nel campo, da parte dei vincitori.

Oggi abbiamo il cyber spazio, dove a colpi di attacchi hacker, la globalità della guerra, oramai asimmetrica, coinvolge gli Stati, ma soprattutto le persone. Il fattore umano.

Le moderna cyberwar non è che una rivisitazione attuale del primo conflitto mondiale, le manovre sono le stesse, gli attori internazionali fateci caso, sono gli stessi, c’è anche oggi chi parla di nemico pubblico numero uno, o stato canaglia che minaccia la sicurezza mondiale.

Insomma gli “ingredienti” sono gli stessi.

E se gli ingredienti sono gli stessi, le spie di ieri, hanno omologhi nel cyberspazio?

Certo che sì, anzi, sono pure aumentate, perché una buon operatore di cyber spionaggio, raccoglie le sue informazioni sul web, il dato grezzo, lo analizza e comprende se è una polpetta avvelenata oppure una notizia da passare ai vertici. Se prima il “reclutamento” di una fonte informativa avveniva attraverso manovre più o meno ingannevoli, oggi lo stesso avviene attraverso l’attività di spear-phishing sul computer del soggetto che abbiamo precedentemente individuato.

Quando l’agente segreto si travestiva negli anni della guerra guerreggiata, non commetteva la stessa cosa che avviene oggi utilizzando nomi insospettabili sui social, o per camuffare malware?

E quando dalle nostre moderne postazioni tecnologiche utilizziamo software per l’elusione del rilevamento o del tracciamento, non facciamo quella che nel gergo spy, viene chiamata “controsorveglianza”?

Insomma se avete intenzione di diventare cyber-professionisti dello spionaggio del futuro, della cyber security aziendale, o semplicemente degli hacker che magari possono essere assunti per compiti di attacco/difesa di una rete, non dovete cadere nella trappola dell’identity destruction tipica di chi naviga nel web, perché fareste il gioco del nemico, ma essere voi stessi, sempre però ricordandovi di essere, curiosi, voler guardare oltre, avere desiderio di scoprire, ma soprattutto voler andare controcorrente.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…