Una recente violazione dei dati ha rivelato una vulnerabilità nei sistemi di Paradox.ai, uno sviluppatore di chatbot basati sull’intelligenza artificiale utilizzati nei processi di assunzione di McDonald’s e di altre aziende Fortune 500. La grave violazione è stata causata da un semplice errore: un bug di tipo IDOR (acronimo di Insecure Direct Object Reference, oggi Broken Access Control nella TOP10 Owasp) contenente un codice debole.

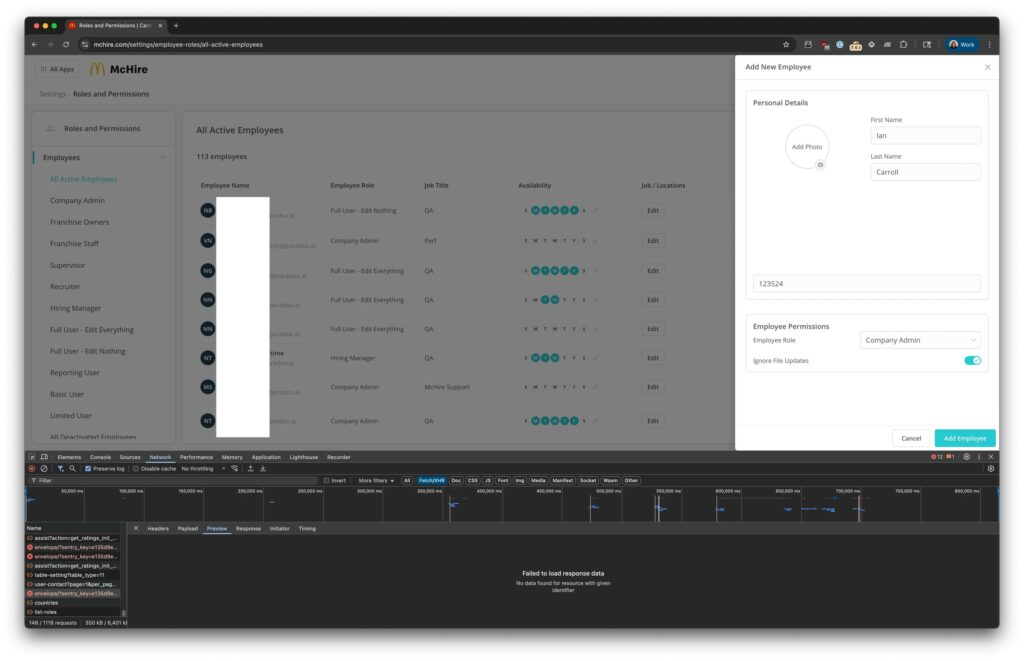

Tutto è iniziato quando i ricercatori di sicurezza Ian Carroll e Sam Curry hanno ottenuto l’accesso al backend di McHire.com, una piattaforma che utilizza il bot di intelligenza artificiale Olivia di Paradox.ai per elaborare le candidature dei candidati. Come si è scoperto, un account di prova con un codice “123456” ha dato loro accesso a un set di dati di 64 milioni di record, inclusi nomi, numeri di telefono e indirizzi email dei candidati.

L’azienda ha ammesso che si trattava effettivamente del loro account di prova, inutilizzato dal 2019 e che avrebbe dovuto essere eliminato. Paradox sostiene che nessuno, a parte i ricercatori stessi, abbia avuto accesso al sistema e che nessuna delle registrazioni sia stata resa pubblica. Allo stesso tempo, sottolinea che si trattava solo della corrispondenza con il bot e non delle candidature di lavoro in sé.

Tuttavia, i problemi non sono finiti qui. Un’analisi indipendente delle perdite di password ha mostrato che nel giugno 2025 il dispositivo di un dipendente vietnamita di Paradox è stato infettato dal malware Nexus Stealer. Questo tipo di malware è noto per il furto di password e dati di autorizzazione, inclusi cookie e dati di accesso immessi manualmente. Dopo l’infezione, le informazioni del dipendente sono state esposte e indicizzate dai servizi che monitorano le perdite.

I dati rubati includevano centinaia di password semplici e ripetitive, spesso diverse solo per gli ultimi caratteri. Alcune di queste venivano utilizzate per accedere ai servizi interni di clienti Paradox, tra cui Aramark, Lockheed Martin, Lowe’s e Pepsi. La stessa password, composta da sole sette cifre, veniva utilizzata per accedere a diversi sistemi aziendali. Password di questo tipo possono essere decifrate in un solo secondo utilizzando moderni strumenti di attacco a forza bruta.

Ciò che è particolarmente allarmante è che i dati compromessi includevano accessi alla piattaforma Single Sign-On paradoxai.okta.com, che Paradox utilizza dal 2020 e supporta l’autenticazione a due fattori. Sebbene l’azienda affermi che la maggior parte delle password compromesse non sia più valida, includevano i dettagli di accesso per Okta e Atlassian , un servizio di project management e sviluppo software. Entrambi i token di autorizzazione sarebbero scaduti a dicembre 2025.

La fuga di dati ha interessato non solo gli accessi, ma anche i cookie, che potrebbero potenzialmente bypassare l’autenticazione a più fattori. Inoltre, in alcuni casi, il malware lascia delle backdoor sui dispositivi, consentendo l’accesso remoto. Uno di questi computer, appartenente a uno sviluppatore Paradox in Vietnam, è stato successivamente messo in vendita.

Paradox afferma che l’incidente non ha interessato altri account clienti e che i requisiti per i collaboratori esterni sono stati inaspriti dall’audit di sicurezza del 2019. Paradox cita il fatto che nel 2019 i collaboratori esterni non erano tenuti a rispettare gli stessi standard del personale interno.

È emerso anche che un altro dipendente Paradox in Vietnam è stato infettato da un malware simile alla fine del 2024. Tra i dati rubati c’erano i suoi account GitHub e la cronologia del browser, il che suggerisce che l’infezione potrebbe essere avvenuta durante il download di film piratati, un modo comune per questi virus, spesso mascherati da codec, di diffondersi.

La storia dimostra quanto possano essere fragili anche le aziende che dichiarano di avere standard di sicurezza rigorosi. Un account di prova dimenticato e un laptop infetto hanno potenzialmente compromesso i dati di diverse aziende.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…