Una falla critica di sicurezza è stata individuata nelle distribuzioni ibride di Microsoft Exchange Server. Questa vulnerabilità (CWE-287) permette agli aggressori con accesso amministrativo locale di ampliare i loro privilegi all’interno di ambienti cloud.

Sebbene la complessità dell’attacco è considerata elevata, richiedendo agli aggressori di disporre innanzitutto di accesso amministrativo su un server Exchange. Tuttavia, una volta soddisfatto questo prerequisito, la classificazione della vulnerabilità indica che lo sfruttamento può interessare risorse diverse da quelle del componente inizialmente compromesso

Si tratta del CVE-2025-53786, la quale è stata ufficialmente documentata da Microsoft il 6 agosto 2025, in seguito alla dimostrazione di un ricercatore alla conferenza sulla sicurezza informatica Black Hat.

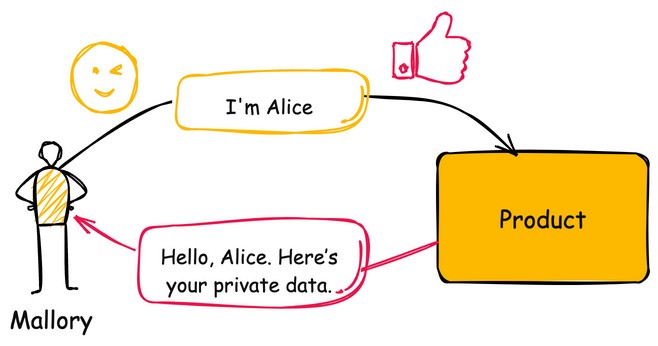

Il ricercatore di sicurezza Dirk-Jan Mollema di Outsider Security ha presentato tecniche di sfruttamento dettagliate al Black Hat 2025, dimostrando come gli aggressori possono sfruttare questa configurazione per modificare le password degli utenti, convertire gli utenti cloud in utenti ibridi e impersonare utenti ibridi.

La vulnerabilità deriva dall’architettura di distribuzione ibrida di Exchange di Microsoft, che tradizionalmente utilizzava un principio di servizio condiviso tra i server Exchange locali ed Exchange Online per l’autenticazione.

“Questi token sono validi fondamentalmente per 24 ore. Non è possibile revocarli. Quindi, se qualcuno li possiede, non c’è assolutamente nulla che si possa fare dal punto di vista difensivo”, ha spiegato Mollema durante la sua presentazione.

La vulnerabilità sfrutta token di accesso speciali utilizzati per la comunicazione del server Exchange con Microsoft 365, che non possono essere annullati una volta rubati, offrendo agli aggressori fino a 24 ore di accesso non controllato. La Cybersecurity and Infrastructure Security Agency (CISA) ha valutato questa vulnerabilità come di elevata gravità, con implicazioni significative per la sicurezza aziendale.

| Prodotto interessato | Build interessata |

|---|---|

| Aggiornamento cumulativo 15 di Microsoft Exchange Server 2019 | 15.02.1748.024 |

| Aggiornamento cumulativo 14 di Microsoft Exchange Server 2019 | 15.02.1544.025 |

| Aggiornamento cumulativo 23 di Microsoft Exchange Server 2016 | 15.01.2507.055 |

| Edizione di abbonamento Microsoft Exchange Server RTM | 15.02.2562.017 |

Secondo l’avviso della CISA, la vulnerabilità “consente a un autore di minacce informatiche con accesso amministrativo a un server Microsoft Exchange locale di aumentare i privilegi sfruttando configurazioni ibride vulnerabili”. Se non si interviene, il difetto potrebbe avere ripercussioni sull’integrità dell’identità del servizio Exchange Online di un’organizzazione.

La documentazione ufficiale di Microsoft spiega che in precedenza Exchange Server utilizzava “un servizio principale condiviso con la stessa applicazione di Exchange Online” per funzionalità ibride come la condivisione del calendario e le immagini del profilo utente. La vulnerabilità consente scenari di attacco sofisticati in cui gli avversari con accesso amministrativo iniziale ai server Exchange locali possono aumentare i privilegi all’interno di ambienti cloud connessi..

Questa caratteristica lo rende particolarmente pericoloso per le organizzazioni con distribuzioni Exchange ibride, poiché un singolo server locale compromesso potrebbe fornire un accesso cloud esteso.

Microsoft ha dichiarato che non è stato osservato alcuno sfruttamento della vulnerabilità alla data dell’annuncio, sebbene i ricercatori di sicurezza abbiano dimostrato attacchi proof-of-concept.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…